Eagerbee kötü amaçlı yazılım çerçevesinin yeni çeşitleri, Orta Doğu’daki devlet kuruluşlarına ve internet servis sağlayıcılarına (ISP’ler) karşı kullanılıyor.

Daha önce kötü amaçlı yazılım, Sophos’un ‘Kızıl Saray’ olarak takip ettiği Çin devleti destekli tehdit aktörlerinin gerçekleştirdiği saldırılarda görülmüştü.

Kaspersky araştırmacıları tarafından hazırlanan yeni bir rapora göre, kod benzerlikleri ve IP adresi çakışmalarına dayanarak ‘CoughingDown’ adını verdikleri bir tehdit grubuyla potansiyel bir bağlantı var.

“EAGERBEE arka kapısını ve CoughingDown Çekirdek Modülünü yürütmek için aynı gün içinde aynı web kabuğu aracılığıyla hizmetlerin tutarlı bir şekilde oluşturulması ve EAGERBEE arka kapısı ile CoughingDown Çekirdek Modülü arasındaki C2 alanının örtüşmesi nedeniyle, EAGERBEE’nin orta derecede güvenle değerlendirildiğini değerlendiriyoruz. Arka kapı CoughingDown tehdit grubuyla bağlantılı” diye açıklıyor Kaspersky

Eagerbee kötü amaçlı yazılım çerçevesi

Kaspersky, Orta Doğu saldırılarındaki ilk erişim vektörünü belirleyemedi ancak daha önceki vakalarda, iki Doğu Asya kuruluşunun Microsoft Exchange ProxyLogon kusurunun (CVE-2021-26855) kullanılması yoluyla ihlal edildiğini bildirdi.

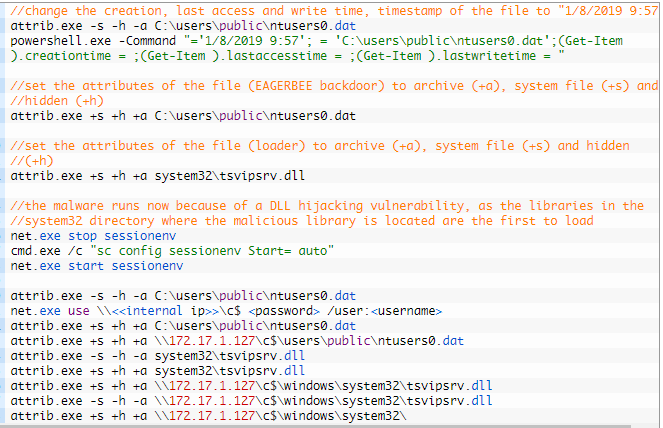

Saldırı, yük dosyasını (ntusers0.dat) yüklemek için system32 dizinine bırakılan bir enjektörün (tsvipsrv.dll) konuşlandırılmasını içerir.

Sistem başlatıldığında, Windows enjektörü çalıştırır ve bu enjektör, DLL ele geçirmeyi kullanarak arka kapı yükünü belleğe yazmak için ‘Temalar’ hizmetinin yanı sıra SessionEnv, IKEEXT ve MSDTC’yi de kötüye kullanır.

Kaynak: Kaspersky

Arka kapı belirli zamanlarda çalışacak şekilde yapılandırılabiliyor ancak Kaspersky, gözlemlenen saldırılarda arka kapının 7/24 çalışacak şekilde ayarlandığını söylüyor.

Eagerbee, virüslü sistemde ‘dllloader1x64.dll’ olarak görünüyor ve hemen işletim sistemi ayrıntıları ve ağ adresleri gibi temel bilgileri toplamaya başlıyor.

Başlatma sonrasında, komut ve kontrol (C2) sunucusuyla, işlevselliğini genişleten ek eklentileri alabileceği bir TCP/SSL kanalı kurar.

Eklentiler, çalıştırılmalarını yöneten bir eklenti orkestratörü (ssss.dll) tarafından belleğe eklenir.

Kaspersky tarafından belgelenen beş eklenti şunlardır:

- Dosya Yöneticisi Eklentisi: Dosyaları veya dizinleri listeleme, yeniden adlandırma, taşıma, kopyalama ve silme dahil olmak üzere dosya sistemi işlemlerini yönetir. Dosya izinlerini ayarlayabilir, belleğe ek yükler ekleyebilir ve komut satırlarını çalıştırabilir. Ayrıca ayrıntılı dosya ve klasör yapılarını alır ve birim etiketlerini ve zaman damgalarını yönetir.

- Süreç Yöneticisi Eklentisi: Çalışan süreçleri listeleyerek, yenilerini başlatarak ve mevcut olanları sonlandırarak sistem süreçlerini yönetir. Belirli kullanıcı hesaplarının güvenlik bağlamında komut satırlarını veya modülleri çalıştırabilir.

- Uzaktan Erişim Yöneticisi Eklentisi: RDP oturumlarını etkinleştirerek, eşzamanlı RDP bağlantılarını sürdürerek ve komut kabuğu erişimi sağlayarak uzaktan erişimi kolaylaştırır. Ayrıca, belirtilen URL’lerden dosyaları indirir ve gizlilik için komut kabuklarını meşru süreçlere enjekte eder.

- Servis Yöneticisi Eklentisi: Sistem hizmetlerini oluşturarak, başlatarak, durdurarak, silerek veya numaralandırarak denetler. Hizmet durumu ayrıntılarını toplarken hem bağımsız hem de paylaşılan hizmet süreçlerini yönetebilir.

- Ağ Yöneticisi Eklentisi: Etkin ağ bağlantılarını izler ve listeler; hem IPv4 hem de IPv6 protokolleri için durum, yerel/uzak adresler ve bağlantı noktaları ve ilgili işlem kimlikleri gibi ayrıntıları toplar.

Genel olarak Eagerbee, güvenliği ihlal edilmiş sistemler üzerinde kapsamlı yeteneklere sahip, gizli ve kalıcı bir tehdittir.

Aynı arka kapı yükleme zinciri Japonya’da da keşfedildi, dolayısıyla saldırılar küresel.

Kuruluşlar, tehdidi erken yakalamak için tüm Exchange sunucularında ProxyLogon’u yamalamalı ve Kaspersky’nin raporunda listelenen güvenlik ihlali göstergelerini kullanmalıdır.