Siber güvenlik araştırmacıları, ilk raporun havacılık ve uzay endüstrilerine yönelik siber saldırılardaki artışı vurguladığı iki endişe verici rapor yayınladı. İkinci rapor ise, TMChecker adlı bir karanlık web aracının E-ticaret platformlarına yönelik saldırıları körüklediğini ortaya koyuyor.

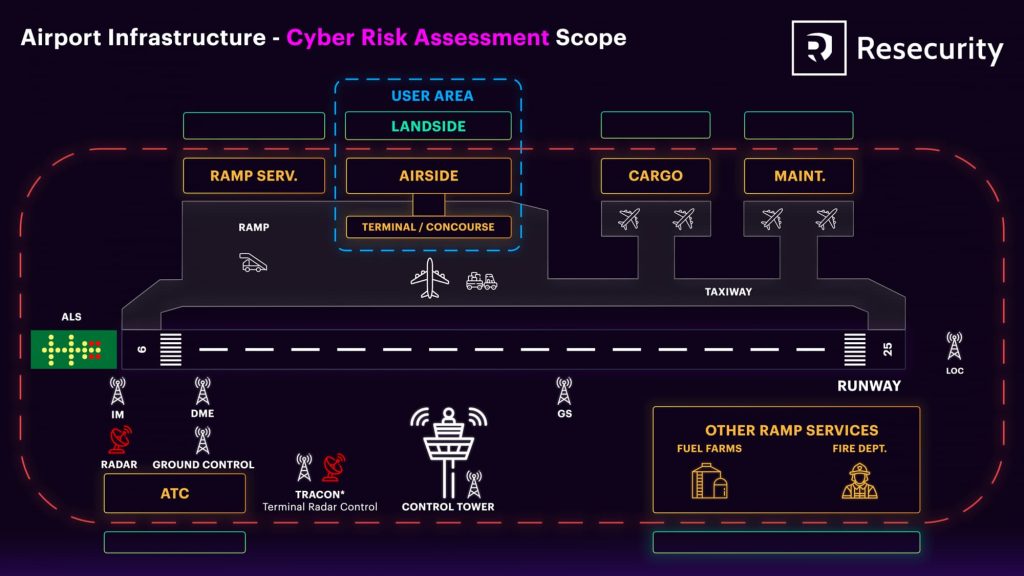

Resecurity tarafından hazırlanan bir rapora göre, havacılık ve havacılık sektörlerini hedef alan son siber olaylar, sektörün kötü niyetli saldırılara karşı savunmasızlığı konusunda endişeleri artırdı. Rapor, havalimanlarını ve havacılık altyapısını korumak için güçlü siber güvenlik risk değerlendirmelerine olan kritik ihtiyacın altını çiziyor.

Uçak ve uzay araçlarının tasarımı, üretimi ve bakımı da dahil olmak üzere havacılık sektörü, birbirine bağlı dijital altyapılara ve küresel tedarik zincirlerine bağlı olması nedeniyle siber saldırıların ana hedefi haline geldi.

Endüstriyel Nesnelerin İnterneti (IIoT) teknolojilerinin entegrasyonu bu tehdidi daha da güçlendirerek havacılık ve uzay kuruluşlarını siber saldırılara karşı daha savunmasız ve duyarlı hale getirdi.

Fidye Yazılımı Saldırıları ve Havacılık Endüstrisi

Fidye yazılımı, 2023 Havacılık Haftası MRO Amerika Kıtası Konferansı'nda Boeing Baş Güvenlik Görevlisi Richard Puckett tarafından bildirilen olaylarda %600'lük bir artışla havacılık sektörünün karşı karşıya olduğu en büyük tehdit olarak ortaya çıkıyor.

Avrupa Hava Seyrüsefer Güvenliği Örgütü (Eurocontrol) de fidye yazılımlarının 2022'de sektörün önde gelen saldırı trendi olduğunu ve tüm kötü niyetli olayların %22'sini oluşturduğunu vurguladı. Raporda vurgulanan örneklerden bazıları, LockBit fidye yazılımı çetesinin Kasım 2023'te Boeing'e düzenlediği ve havacılık devinin daha sonra doğruladığı saldırıyı içeriyor.

Jeopolitik gerilimler ve Havacılık Endüstrisi

Resecurity'nin “Havacılık ve Uzay Sektörleri Hızla Yükselen Siber Tehditlerle Karşı Karşıya” başlıklı blog yazısına göre, jeopolitik gerilimler ve havacılık ve havacılığın ABD hükümeti tarafından kritik altyapı olarak tanımlanması, sektörü hedef alan siber saldırıları artırdı.

Hacktivist kolektifler de dahil olmak üzere tehdit aktörleri, siyasi gündemleri ilerletmek veya operasyonları aksatmak için havacılık kuruluşlarını giderek daha fazla hedef alıyor. Bunun bir örneği, şirketin Sudan'daki Hızlı Destek Güçlerine (RSF) verdiği iddia edilen desteği gerekçe göstererek Şubat 2024'te Birleşik Arap Emirlikleri'nin Dubai şehrinde bulunan, Emirlik hükümetine ait bir havayolu şirketi olan FlyDubai'yi hedef alan hacktivist grup Anonymous Sudan'dır.

Havacılık ve uzay sektörünü hedef alan diğer güncel siber saldırılar arasında Suudi Arabistan havaalanlarına yönelik Mysterious Team Bangladeş (MTB) ve Gulf Air'e yönelik ALTOUFAN TEAM gibi grupların Dağıtılmış Hizmet Reddi (DDoS) saldırıları yer alıyor.

Cesur ve onurlu direnişlerinde Gazze Şeridi'ndeki kararlı Filistin halkımızın yanında yer alan ALTOUFAN EKİBİ, Siyonist varlıkla normalleşen şirketleri, Bahreyn Uluslararası Havaalanını ve Bahreyn ulusal taşıyıcısı “Gulf Air” sunucularını ve web sitesini hedef alıyor…… pic.twitter.com/OKOhR12M3S

— ALTOUFAN EKİBİ (@altoufanteam) 22 Kasım 2023

Diğer olaylar arasında Air Arnavutluk ve Continental Aerospace Technologies gibi havayollarına yönelik fidye yazılımı saldırıları yer alıyor, bu saldırılar kritik verileri tehlikeye atıyor ve operasyonları aksatıyor.

TMChecker – Uzaktan Erişimi ve E-Ticaret Platformlarını Hedefleyen Dark Web Aracı

Resecurity, 13 Mart 2024'te yayınlanan başka bir raporda, Dark Web'de ortaya çıkan ve uzaktan erişim hizmetleri ve popüler e-ticaret uygulamaları için dikkate değer bir risk oluşturan TMChecker adlı yeni bir siber güvenlik tehdidini ayrıntılarıyla anlattı.

Rusça XSS siber suç forumunda “M762” olarak bilinen bir aktör tarafından geliştirilen TMChecker, kurumsal erişim oturum açma (günlük) kontrol özelliklerini kaba kuvvet saldırı kitiyle birleştiren gelişmiş bir araçtır. Aylık abonelik ücreti 200$ olan TMChecker, çok çeşitli VPN ağ geçitlerini, e-posta sunucularını ve e-ticaret platformlarını hedefleme yeteneğiyle dikkat çekti.

TMChecker, genellikle fidye yazılımı saldırılarının ve diğer kötü amaçlı etkinliklerin birincil hedefi olan kurumsal uzaktan erişim ağ geçitlerine odaklanması nedeniyle ParanoidChecker gibi benzer araçlardan öne çıkıyor. Araç, aralarında Cisco VPN, Citrix VPN, Office 365, WordPress, Magento ve cPanel'in de bulunduğu 17 çözümü destekliyor ve bu da onu çok yönlü ve güçlü bir silah haline getiriyor.

Siber suçlular, kurumsal VPN ve e-posta hesapları için geçerli kimlik bilgileri içeren tehlikeye atılmış verileri tespit etmek için TMChecker'dan yararlanıyor. Gözlemlenen bir olayda, tehdit aktörleri Ekvador'daki bir devlet kuruluşunun e-posta sunucusunu hedeflemek için TMChecker'ı kullandı ve bu da aracın gerçek dünyadaki etkisini gösterdi.

M762, 3.270'den fazla aboneye sahip bir Telegram kanalı işletiyor ve bu da potansiyel olarak TMChecker için oldukça büyük bir kullanıcı tabanına işaret ediyor. Bu tür araçların eklenmesi, son Microsoft araştırmasında vurgulanan ve insan tarafından çalıştırılan fidye yazılımı saldırılarında önemli bir artış olduğunu belirten endişe verici bir eğilimle uyumludur.

Bu saldırılar genellikle uzaktan izleme ve yönetim araçlarının kötüye kullanılmasını içerir ve kötü amaçlı belgeler aracılığıyla gerçekleştirilen otomatik saldırılara kıyasla geride daha az kanıt bırakır.

TMChecker ve benzeri araçlar, uzaktan erişim kimlik bilgileri edinmenin önündeki engelleri azalttıkça, yıkıcı fidye yazılımı saldırıları ve diğer kötü amaçlı kampanyaların riski de artıyor. Bu tehdit, siber suçluların mali kazanç elde etmek amacıyla savunmasız kuruluşları hedef aldığı birleşme ve satın almalar bağlamında özellikle şiddetlidir.

İLGİLİ KONULAR

- Cl0p fidye yazılımı çetesi havacılık devi Bombardier'i vurdu

- Bilgisayar Korsanları Airbus EFB Uygulamasındaki Kusurları Ortaya Çıkararak Uçak Verilerini Riske Atıyor

- İsrailli: Bilgisayar Korsanları Havada Kaçırma Girişiminde EL AL Uçuşlarını Hedef Aldı

- Askeri Uydu Erişimi Rus Hacker Forumunda 15.000 Dolara Satıldı

- Askeri ve havacılık firmalarını dolandırmak için LinkedIn işe alım görevlisi gibi davranan bilgisayar korsanları