Yeni bir varyant Ajan Tesla Kötü amaçlı yazılımın, çeşitli e-posta istemcilerinden ve yaklaşık 40 web tarayıcısından veri toplamak için ZPAQ sıkıştırma formatına sahip bir yem dosyası aracılığıyla dağıtıldığı gözlemlendi.

G Data kötü amaçlı yazılım analisti Anna Lvova Pazartesi günü yaptığı bir analizde, “ZPAQ, ZIP ve RAR gibi yaygın olarak kullanılan formatlara kıyasla daha iyi bir sıkıştırma oranı ve günlük tutma işlevi sunan bir dosya sıkıştırma formatıdır.” dedi.

“Bu, ZPAQ arşivlerinin daha küçük olabileceği ve dosyaları aktarırken depolama alanından ve bant genişliğinden tasarruf edebileceği anlamına geliyor. Ancak ZPAQ’un en büyük dezavantajı var: sınırlı yazılım desteği.”

İlk kez 2014’te ortaya çıkan Ajan Tesla, .NET’te yazılmış ve hizmet olarak kötü amaçlı yazılım (MaaS) modelinin bir parçası olarak diğer tehdit aktörlerine sunulan bir keylogger ve uzaktan erişim truva atıdır (RAT).

Genellikle birinci aşama veri olarak kullanılır, güvenliği ihlal edilmiş bir sisteme uzaktan erişim sağlar ve fidye yazılımı gibi daha karmaşık ikinci aşama araçları indirmek için kullanılır.

Ajan Tesla genellikle kimlik avı e-postaları yoluyla gönderiliyor ve son kampanyalarda Microsoft Office’in Denklem Düzenleyicisi’ndeki (CVE-2017-11882) altı yıllık bir bellek bozulması güvenlik açığından yararlanılıyor.

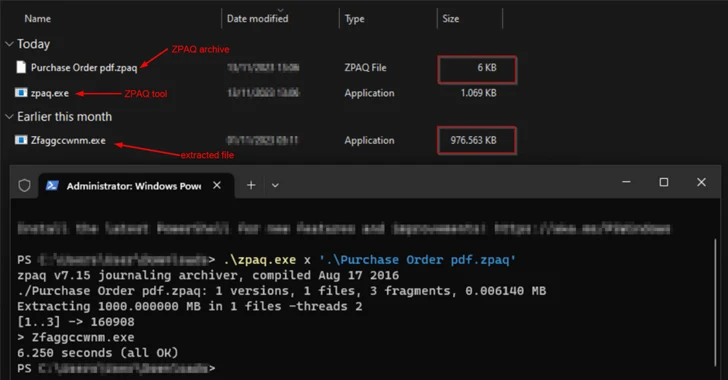

En son saldırı zinciri, bir PDF belgesi olduğu iddia edilen bir ZPAQ dosya eki içeren bir e-postayla başlıyor; bu e-posta, geleneksel bypass çabasıyla örnek boyutunu yapay olarak 1 GB’a şişirmek için çoğunlukla sıfır baytla doldurulmuş şişirilmiş bir .NET yürütülebilir dosyasını çıkarıyor. güvenlik önlemleri.

Lvova, “Arşivlenmemiş .NET yürütülebilir dosyasının ana işlevi, .wav uzantılı bir dosyayı indirmek ve şifresini çözmektir” dedi. “Yaygın olarak kullanılan dosya uzantılarının kullanılması, trafiği normalmiş gibi gizleyerek ağ güvenliği çözümlerinin kötü amaçlı etkinlikleri tespit etmesini ve önlemesini zorlaştırır.”

Saldırının nihai hedefi, meşru bir kod koruma yazılımı olan .NET Reactor ile karartılmış Ajan Tesla’yı uç noktaya bulaştırmaktır. Komuta ve kontrol (C2) iletişimleri Telegram aracılığıyla gerçekleştirilir.

Bu gelişme, tehdit aktörlerinin kötü amaçlı yazılım dağıtımı için yaygın olmayan dosya formatlarını denediğinin ve kullanıcıların şüpheli e-postalara karşı dikkatli olmasını ve sistemlerini güncel tutmasını gerektirdiğinin bir işaretidir.

Lvova, “ZPAQ sıkıştırma formatının kullanımı cevaplardan çok soruları gündeme getiriyor” dedi. “Buradaki varsayımlar, tehdit aktörlerinin ya teknik bilgiye sahip olan veya daha az bilinen arşiv araçlarını kullanan belirli bir grup insanı hedef aldığı ya da kötü amaçlı yazılımları daha hızlı yaymak ve güvenlik yazılımlarını atlatmak için başka teknikleri test ettikleri yönünde.”