Tehdit aktörleri, antivirüs programlarının tespitinden kaçabilecek kötü amaçlı yazılımları dağıtmak için tarayıcıdan giderek daha fazla yararlanıyor. Sosyal mühendislik bu planların temel bir parçasıdır ve gördüğümüz hileler bazen çok zekicedir.

Bunun bir örneği, kötü amaçlı bir komutun panoya kopyalanmasını ve daha sonra kurbanların kendileri tarafından yapıştırılıp yürütülmesini içeren saldırılarda bir artış oldu. Kopyala/yapıştır işleminin bu kadar tehlikeli olabileceğini kim düşünebilirdi?

Gözlemlediğimiz yeni kampanya, yazılım markalarına yönelik kötü amaçlı reklamlar ve tuzak sayfaların bir kombinasyonunu kullanıyor ve bunu, kullanıcılara birkaç tuş kombinasyonunu manuel olarak çalıştırma talimatı veren sahte bir Cloudflare bildirimi takip ediyor. Onların haberi olmadan, aslında kötü amaçlı yazılımları alıp yükleyen PowerShell kodunu çalıştırıyorlar.

Keşif

Bu kampanyaya ilişkin araştırmamız, Google’da arama yaparken şüpheli bir ‘not defteri’ reklamıyla başladı. Bu tür arama sorguları, bilgisayarlarına program indirmek isteyen kurbanları cezbetmek isteyen suçlular için sıcak bir nokta olmuştur.

Önceki kanıtlara göre suçlular, kötü amaçlı yazılım indirme amacıyla mağdurları benzer bir siteyi ziyaret etmeleri için kandırıyor. Bu durumda ilk kısım doğruydu ama sonrasında ortaya çıkanlar bizim için yeniydi.

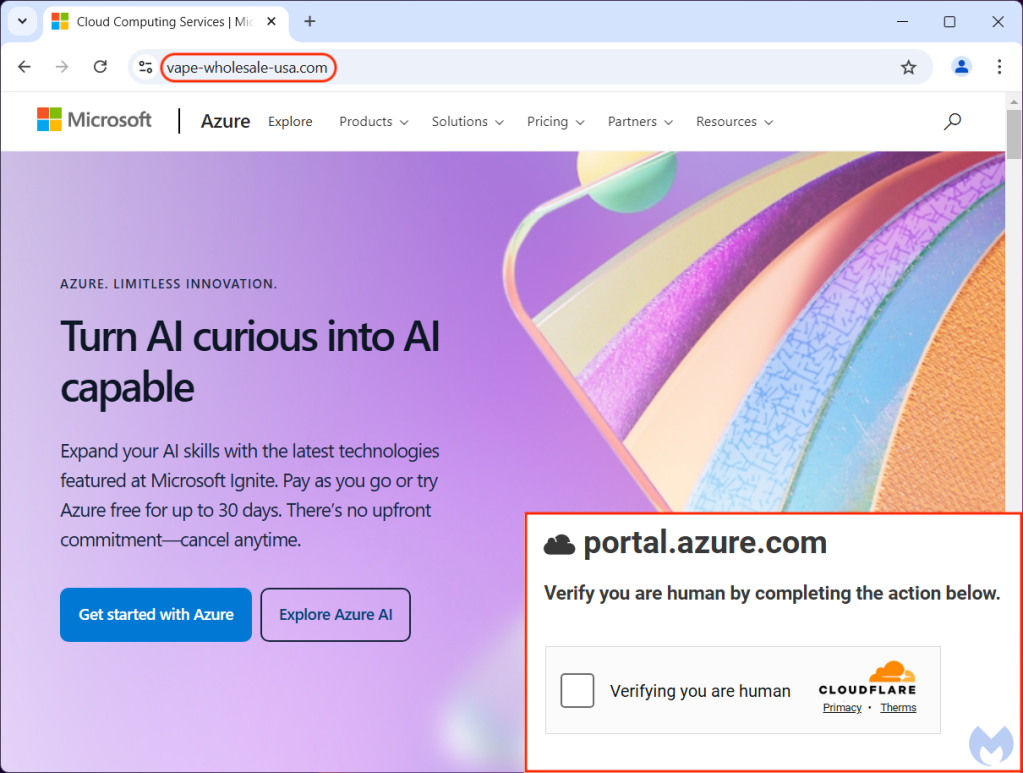

İndir butonuna tıkladığımızda Cloudflare gibi görünen ve bizden şunu isteyen yeni bir sayfaya yönlendirildik:Aşağıdaki eylemi tamamlayarak insan olduğunuzu doğrulayın“. Site sahipleri botları ve diğer istenmeyen trafiği engellemeye çalıştıkça bu tür mesajlar giderek daha yaygın hale geliyor.

Ancak CAPTCHA’yı çözmek yerine beklenmedik bir mesaj daha gördük: “Tarayıcınız bu belgenin doğru çevrimdışı görüntülenmesini desteklemiyor. Lütfen “Düzelt” düğmesini kullanarak aşağıdaki talimatları izleyin.“.

Güçlü teknik

Bu teknik aslında kendi içinde yeni değil ve benzer çeşitleri daha önce hem e-posta spam’ında hem de güvenliği ihlal edilmiş web sitelerinde görülmüştü. Bazen ClearFake veya ClickFix olarak anılır ve kullanıcıların kötü amaçlı bir PowerShell komutunu yürütmek için manuel bir işlem gerçekleştirmesini gerektirir.

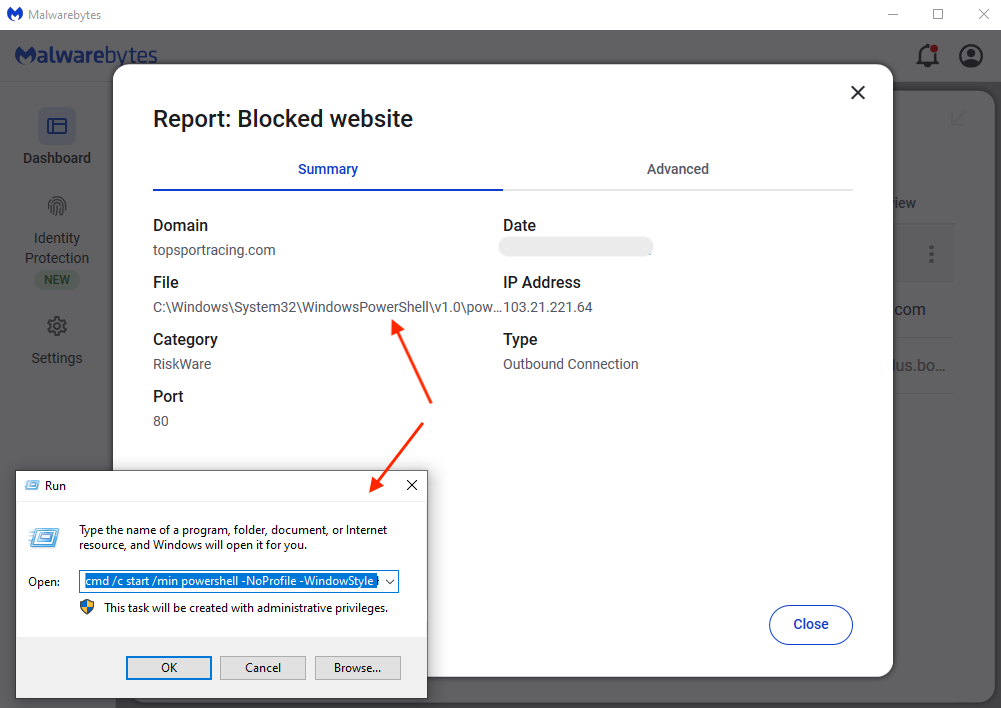

‘Düzelt’ düğmesine tıklamak, bu komutu belleğe (makinenin panosuna) kopyalar. Elbette kullanıcının ne olduğu hakkında hiçbir fikri yoktur ve Çalıştır komut iletişim kutusunu açmak için Windows ve ‘R’ tuşuna basmasını isteyen talimatları izleyebilir. CTRL+V bu komutu yapıştırır ve Enter onu yürütür.

Kod çalıştırıldığında uzak bir alandan bir dosya indirecektir (en iyi spor yarışları[.]iletişim) komut dosyası içinde. Bu veri yükünü bir korumalı alanda test ettik ve anında parmak izinin alındığını gözlemledik:

C:\Users\Admin\AppData\Local\Temp\10.exe

C:\Windows\SYSTEM32\systeminfo.exe

C:\Windows\system32\cmd.exe

C:\Windows\system32\cmd.exe /c "wmic computersystem get manufacturer"

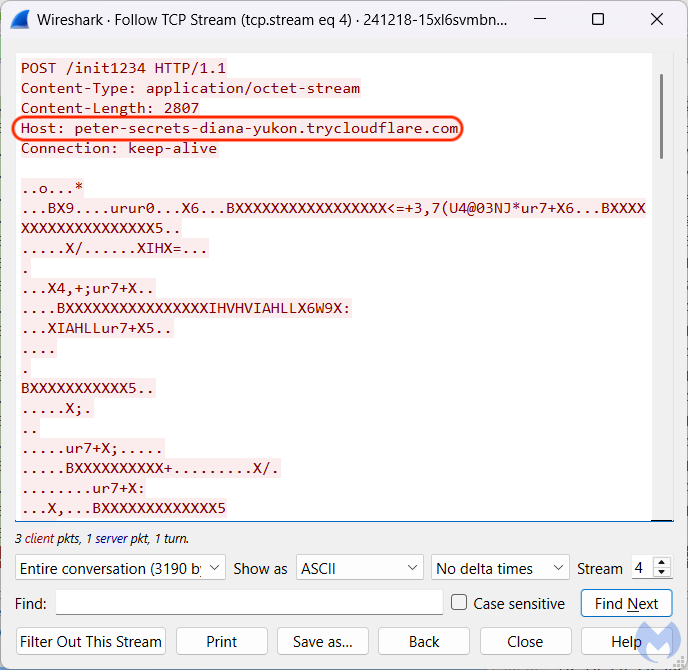

Bilgi daha sonra bir komuta ve kontrol sunucusuna geri gönderilir (peter-sırları-diana-yukon[.]trycloudflare[.]iletişim) Cloudflare tünellerini kötüye kullanmak:

Cloudflare tünellerinin suçlular tarafından kullanıldığı daha önce Proofpoint tarafından RAT dağıtmak amacıyla rapor edilmişti. Son veriyi gözlemleyemedik ama muhtemelen benzer türde bir veri hırsızı olabilir.

Kampanya birden fazla markayı hedefliyor

Kısa süre sonra benzer cazibeye sahip başka siteler bulduğumuzdan, bu Notepad için münferit bir kampanya değildi. Tamamen aynı yöntemi kullanan bir Microsoft Teams açılış sayfası vardı ve ardından FileZilla, UltraViewer, CutePDF ve Advanced IP Scanner gibi diğerleri geldi.

Tuhaf bir şekilde, gemi seyahati rezervasyon sitesi için bir cazibe gördük. Suçlular herkesin bazen tatile ihtiyacı olduğu konusunda hemfikir olmadığı sürece bunun nasıl gerçekleştiğine dair hiçbir fikrimiz yok.

Diğer kampanyalarla örtüşme

Daha önce de belirtildiği gibi, bu tür sosyal mühendislik saldırıları giderek daha popüler hale geliyor. Araştırmacılar, orijinal SocGholish gibi farklı isimler altında birkaç farklı aileyi takip ediyor.

İlginç bir şekilde, aynı alan (en iyi spor yarışları[.]iletişimNotepad++ için kötü amaçlı PowerShell komutunun yakın zamanda #KongTuke olarak bilinen başka bir kampanyada da kullanıldığını gördük:

Bu planlar suçlular tarafından giderek daha fazla kullanıldığı için, ilgili süreçlerin farkında olmak önemlidir. Windows tuşu ve ‘R’ harfine birlikte basıldığında Çalıştır iletişim kutusu açılır. Bu, çoğu kullanıcının yapması gerekmeyecek bir şey değildir; bu nedenle, bunu yapmanız talimatı verildiğinde daima dikkatli düşünün.

Malwarebytes müşterileri, hem kötü amaçlı sitelere yönelik web koruma motorumuz hem de PowerShell komutu aracılığıyla bu saldırıya karşı korunmaktadır.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.

Uzlaşma Göstergeleri

Kötü amaçlı alanlar

notepad-plus-plus.bonuscos[.]com

microsoft.team-chaats[.]com

cute-pdf[.]com

ultra-viewer[.]com

globalnetprotect[.]com

sunsetsailcruises[.]com

jam-softwere[.]com

advanceipscaner[.]com

filezila-project[.]com

vape-wholesale-usa[.]com

Cloudflare proxy’sinden önce kullanılan sunucular

185.106.94[.]190

89.31.143[.]90

94.156.177[.]6

141.8.192[.]93

Kötü amaçlı yazılım indirme URL’leri

hxxp[://]topsportracing[.]com/wpnot21

hxxp[://]topsportracing[.]com/wp-s2

hxxp[://]topsportracing[.]com/wp-s3

hxxp[://]topsportracing[.]com/wp-25

hxxp[://]chessive[.]com/10[.]exe

hxxp[://]212[.]34[.]130[.]110/1[.]e

Kötü amaçlı yazılım C2

peter-secrets-diana-yukon[.]trycloudflare[.]com