Güvenlik araçlarınız her şeyin yolunda olduğunu söylüyor, ancak saldırganlar hala geçiyor.

Yıllarca güvenlik duvarlarına, uç nokta korumasına, SIEM’lere ve diğer katmanlı savunmalara rağmen, çoğu kuruluş hala rahatsız edici bir gerçekle karşı karşıya: Picus Security’nin son araştırmalarına göre, sadece Tehditlerin% 59’u güvenlik kontrolleri tarafından durduruldu.

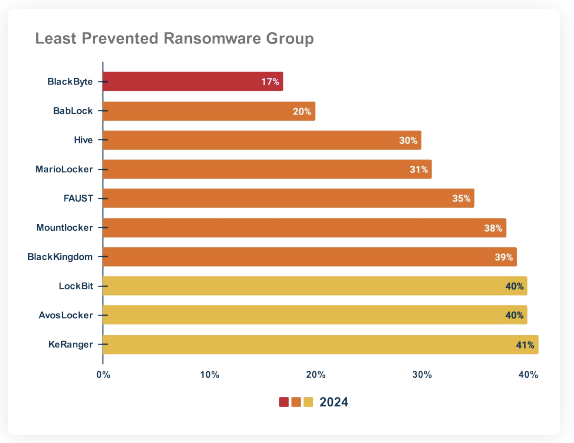

Bu demek Saldırıların% 41’i savunmaları başarıyla atladı. Ve gerçek hasar genellikle görünürlüğün bittiği yerde başlar.

Kurumsal ortamların% 40’ında, etki alanı yöneticisinin uzlaşmasına yol açan saldırı yolları vardırsaldırganların şu anda sömürebileceği gizli yollar.

Daha da kötüsü, bu kör noktalar genellikle çok geç olana kadar fark edilmez. Sıfır olayları veya temiz tarama sonuçları gibi geleneksel göstergeler yanlış bir güvenlik duygusu yaratabilir. Ancak saldırganlar gösterge tablolarınızın ne dediğini umursamıyor. Neleri sömürebileceklerini önemsiyorlar.

Yani soru artık “Güvenlik araçları var mı?” Onun: “Şu anda çalıştıklarını nasıl bilebilirim?“

Mevcut hücum güvenlik testinde eksik olan

Güvenlik ekipleri genellikle yılda bir kez penetrasyon testleri ve periyodik güvenlik açığı taramalarının bir karışımına güvenir. Yararlı ve hala gerekli olsa da, bu yaklaşımların günümüzün hızlı gelişen tehdit manzarasında ve BT ortamında büyük sınırlamaları vardır:

-

Sürekli değiller. Zaman içinde testler yapılandırma sürüklenmesi, yeni güvenlik açıkları veya saldırgan davranışındaki günlük değişimleri hesaba katmaz.

-

Gerçek dünya bağlamından yoksundurlar. Saldırganların gerçekte ne kullanabileceğini göstermeden ve ortamınız için en önemli olanlara öncelik vermeden binlerce CVE’yi tarar.

-

Kontrolleri doğrulamazlar. Bir güvenlik açığının var olması, EDR’nizin veya Siem’inizin onu kaçıracağı anlamına gelmez, ancak test yapmadan asla bilemezsiniz.

-

İyileştirmenin doğrulanmasından yoksundurlar. Bir güvenlik açığını çözebilirsiniz, ancak algılama sistemleriniz benzer istismarları tanıyor mu? Uyarılar yapmaları gerektiğinde tetikleniyor mu?

Bu, algılanan güvenlik ve gerçek esneklik arasında tehlikeli bir boşluk yaratır. Bu reaktif yaklaşım, takımları kör uçurur. Yaması kolay olanı düzeltebilirsiniz, ancak en sömürülebilir olanı kaçırabilirsiniz. Tespit kurallarınızın yapmadığı kadar çalıştığını varsayabilirsiniz.

Düşmanların önünde kalmak için kuruluşların savunmalarını doğrulamak için daha akıllı, daha sürekli bir yola ihtiyacı vardır; Saldırganların düşünme, çalışma ve gelişme şeklini yansıtan.

İhlal ve Saldırı Simülasyonu (BAS), üretim ortamınızdaki gerçek dünya saldırılarını risk veya kesinti olmadan güvenli bir şekilde simüle etmenizi sağlar.

Picus platformunun önleme ve algılamayı nasıl geliştirdiğini ve sadece 90 gün içinde 2x daha fazla tehdit engellemenize yardımcı olduğunu keşfedin.

E-kitabı indirin

İhlal ve Saldırı Simülasyonu (BAS): Savunmalarınızı sürekli olarak test etmek

İhlal ve Saldırı Simülasyonu (BAS), geleneksel doğrulamada önemli bir boşluğu kapatır. Sana izin veriyor Üretim ortamınızdaki gerçek siber saldırıları simüle edin risksiz ve kesinti olmadan.

İşte böyle çalışıyor:

-

BAS platformları, kötü amaçlı yazılım, fidye yazılımı, kimlik avı saldırıları ve daha fazlasısonra tamamen engellenen, tespit edilen veya kaçırılan monitör.

-

Bu simülasyonlar sizin Güvenlik Duvarları, IPSS, E -posta Ağ Geçitleri, EDR, SIEMS ve daha fazlasıböylece kontrollerin nerede başarısız olduğunu veya tetiklenemediğini görebilirsiniz.

-

Tehdit kütüphaneleri sürekli olarak güncellenir. En yeni saldırgan TTPS böylece savunmalarınız bugünün tehditlerine karşı ölçülür.

Güvenlik ekipmanınız için BAS’ı gündelik bir yangın tatbikatı gibi düşünün. Bir istismar IP’lerinizin etrafında dolaştığında veya SIEM’iniz tanınmış bir işaret yakalamıyorsa, aylarca değil, saatler içinde bileceksiniz.

Çalışmalar, BAS’ı sürekli olarak kullanan ekiplerin gösterildiğini ortaya koydu. 90 gün içinde tehdit engellemelerini iki katına çıkarın.

Otomatik Penetrasyon Testi: Güvenlik Açıklıklarından yararlanma, Saldırı Yollarını Koruma

BAS, kontrol etkinliğini doğrulamaya odaklanırken, Otomatik penetrasyon testi gerçek bir saldırganın yapacağı yolu tanımlar Çevrenizden geçin.

İşte cephaneliğinize getirdiği şey:

-

Saldırgan aktivitesini simüle eder: güvenlik açığı sömürüsü, kimlik bilgisi hasat, sistemler arasında yanal hareket ve ayrıcalık artması.

-

Gerçek saldırı adımlarını destekliyor: sadece neyin savunmasız olduğunu değil, aynı zamanda bir saldırganın anahtar varlıklara erişmek için adımları nasıl bağlayacağını da gösteriyor.

-

Sürekli çalışabilir: Yeni dağıtımlar veya yama gecikmeleri olsun, BT altyapınızın evrimine ayak uydurmak.

Örneğin, otomatik bir pentest, alçalanmamış bir sunucudan yararlanabilir, kimlik bilgileri çalabilir ve etki alanı yöneticisine ulaşana kadar yanal hareket edebilir. Bunlar teorik saldırılar değil, gerçek, tekrarlanabilir matkaplar Saldırganların alacağı kesin yollar.

Gerçekten de, Picus Security’den yapılan araştırmalar bunu keşfetti Test ettikleri ortamların% 40’ının etki alanı yönetici hakları için sömürülebilir yollar vardıküçük deliklerin muazzam bir uzlaşmaya neden olabileceğine dair korkutucu bir onay.

Düşmanca maruz kalma doğrulaması: daha güçlü güvenlik için BAS ve otomatik pentestin birleştirilmesi

Kombine, BAS ve otomatik pentesting, güvenlik duruşunuza 360 derecelik bir bakış açısı sunar. Bu kombine uygulama, Gartner’ın dediği şey Rakip maruziyet doğrulaması (AEV)siber risk yönetimi için sürekli, gerçek dünya metodolojisi.

AEV kullanarak, güvenlikteki en önemli iki soruyu cevaplayabilirsiniz:

-

Güvenlik kontrollerim etkili bir şekilde çalışıyor mu? (BAS bakış açısı) ve

-

Bir saldırgan çevremde ne başarabilir? (en düz perspektif).

Bu konular birbirlerini bilgilendirir:

-

BAS, SIEM’inizin bir simülasyonu kaçırdığını gösterirse, kuralları düzeltin, ardından bu kör noktanın ek erişime yol açıp açmadığını görmek için bir pentest çalıştırın.

-

Otomatik bir pentest bir ayrıcalık artış vektörünü tanımlarsa, gelecekte tespit sağlamak için TTP’yi BAS ile yeniden oluşturun.

Bu kapalı döngü sistemi Daha hızlı iyileştirme, iyileştirilmiş tespit ve daha az spekülasyon.

Modern güvenlik ekipleri için rakip maruziyet doğrulamasının 5 temel faydası

Düşmanca maruz kalma doğrulaması görünürlükten daha fazlasını sağlar, ölçülebilir bir gelişme sağlar:

-

Gerçek saldırılara karşı güven: AEV, geçen yılki değil, bugünün tehditlerine karşı savunmalarınızı test ediyor. Gerçek şey vurduğunda, ekibiniz daha önce görmüş olacak.

-

Güvenlik kontrollerinin sürekli doğrulanması: EDR’lerinizi, güvenlik duvarlarınızı ve SIEM’lerinizi her gün yılda bir kez değil, test edin. Algılama arızalarını ve yanlış yakınlaştırmaları erken yakalayın.

-

Proaktif pozlama yönetimi: Sadece güvenlik açıklarını taramayın. Saldırıları simüle edin. AEV, gerçek sömürülebilirlik ve potansiyel iş etkisine dayalı risklere öncelik verilmeye yardımcı olur.

-

Geliştirilmiş SOC Hazırlık: Her simülasyon bir eğitim fırsatıdır. Analistleriniz becerilerini geliştirir ve olay yanıt oyun kitaplarını gerçek zamanlı olarak doğrular.

-

Ölçülebilir güvenlik ilerlemesi: Gerçek güvenlik YG’lerini dahili olarak ve denetçilere göstermek için algılama ve önleme oranları, yanıt süreleri ve kapalı saldırı yolları.

Güvenlik doğrulamasına entegre bir yaklaşım

Başarılı bir düşmanca maruz kalma doğrulaması (AEV) nokta araçlarından daha fazlasını alır, uçtan uca, tehdit güdümlü bir yaklaşım gerektirir. Picus güvenlik doğrulama platformu, takım silolarını kırmak ve güvenlik testini birleştirmek için tek bir platform altında birleştirici ihlal ve saldırı simülasyonu (BAS) ve otomatik penetrasyon testi (APT) tam olarak sağlar.

-

Gerçek Dünya Tehdit Kapsamı: Picus, mevcut, ilgili testler için fidye yazılımından bulut yanlış yapılandırmalarına kadar 30.000’den fazla TTP’lik bir tehdit kütüphanesine sahiptir.

-

Eyaletlenebilir hafifletmeler, yerleşik: Bir test, kaçırılan bir sömürü denemesi gibi bir boşluk bulduğunda, Picus sadece rapor etmez. Platform, azaltma kütüphanesi aracılığıyla düzeltmeleri önerir ve otomatikleştirir ve risk azaltma hızlandırır.

-

Birleşik, ilişkili doğrulama: Güvenlik Kontrolü doğrulamasını (SCV) saldırı yolu doğrulaması (APV) ile birleştirerek Picus, algılama boşluklarını olası saldırgan ilerlemesine kapatarak en önemli olanı önceliklendirir.

Picus ile doğrulama, yıllık bir onay kutusu değil, devam eden bir test, düzeltme ve geliştirme sürecidir.

Güvenlik yığınınızın ne eksik olduğunu görmeye hazır mısınız?

Bir sonraki ihlalin kör noktalarınızı açığa çıkarmasını beklemeyin.

Düşmanca maruz kalma doğrulaması, saldırganların bunlardan yararlanmasından önce araçlarınızın eksik olabileceği tehditlerin% 41’ini tanımlamanıza ve düzeltmenize yardımcı olur.

Gerçek güvenlik duruşunuzu keşfedin. Bir demo isteyin.

Picus Security tarafından sponsorlu ve yazılmıştır.