Saldırganlar Apache Struts 2’de yakın zamanda yamalanan kritik bir güvenlik açığından yararlanıyor. Struts, uygulamalar ve web siteleri geliştirmek için çok popüler bir açık kaynaklı platformdur.

7 Aralık 2023’te Apache, CVE-2023-50164 olarak listelenen potansiyel bir güvenlik açığını gidermek için Struts’un 6.3.0.2 ve 2.5.33 sürümlerinin artık mevcut olduğunu duyurdu.

Güvenlik açığı Apache Struts sürümlerini etkiliyor:

- 2.0.0’dan 2.5.32’ye

- 6.0.0 ila 6.3.0.1

- 2.0.0 – 2.3.37 (EOL, artık desteklenmiyor)

CVSS puanı 10 üzerinden 9,8 olan güvenlik açığı, çerçevelerin dosya yükleme işlevinde yatıyor ve uzaktan kod yürütme (RCE) sağlamak için kullanılabilir. Siber suçluların bu güvenlik açığından yararlanmasını kolaylaştıran takip edilmesi kolay bir kavram kanıtı (PoC) mevcuttur.

Temel olarak bu, saldırganların dosya veya dizin yollarına ../ gibi yol geçiş dizilerini girerek kısıtlı dosyaları okumasına ve muhtemelen bu dosyalara yazmasına olanak tanıyan bir yol geçiş hatasıdır. Bu kusur, saldırganın önce istekteki bir parametreyi büyük harfle yazması ve ardından dahili bir dosya adı değişkenini geçersiz kılan ek bir parametre (küçük harflerle) göndermesi sonucu ortaya çıkan parametre karışıklığından kaynaklanmaktadır. Bu, saldırganın yerleşik kontrolü atlamasına ve yol geçiş yükünü son dosya adında bırakmasına olanak tanır.

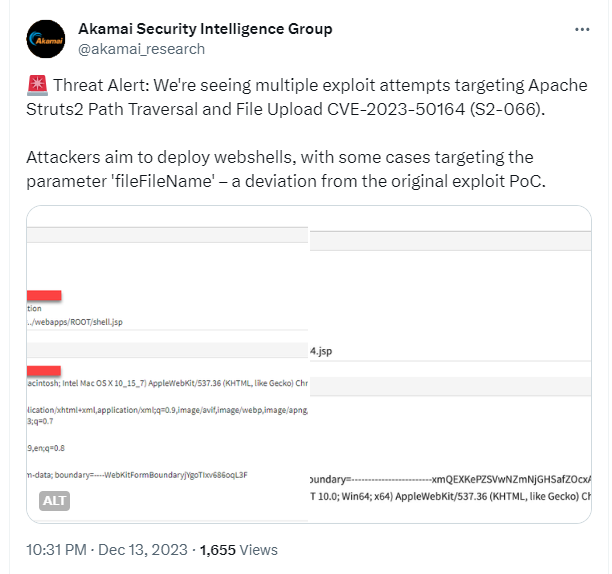

Bu, başarılı bir saldırganın, saldırgan tarafından kullanılan ve kalıcı erişimi artırmasına ve sürdürmesine olanak tanıyan kötü amaçlı bir komut dosyası olan bir web kabuğu yerleştirmesine olanak tanır. Bu durumda saldırgan, JSP (Jakarta Sunucu Sayfaları) dosyası gibi sunucu tarafında oluşturulmuş bir dosyayı hedef dizine yazma olanağına sahip olur. Saldırganın sunucudan dosyayı talep etmesi ve sunucunun güvenliğinin aşılması durumunda JSP verisi yürütülür. Avustralya Siber Güvenlik Merkezi (ACSC), Fransız Bilgisayar Acil Durum Müdahale Ekibi (CERT-FR) ve içerik dağıtım devi Akamai gibi birçok uluslararası kuruluş, aktif istismar gördükleri konusunda uyarıda bulunuyor.

Akamai’nin tweet’i

Göreceli kullanım kolaylığı nedeniyle bu saldırıların çok daha fazlasını görmeyi bekleyebiliriz.

Şimdi güncelle

Kullanıcıların ve yöneticilerin Apache Güvenlik Bülteni’ni incelemeleri ve Struts 2.5.33 veya Struts 6.3.0.2 veya daha üst bir sürüme yükseltmeleri önerilir. Hiçbir geçici çözüm yok.

Apache’ye göre bu, hemen değiştirilebilen bir değişikliktir ve yükseltmenin basit olması gerekir. Yeni sürümler Struts indirme sayfasında bulunabilir.

Güncellemenin yanı sıra ek önlemler şunları içerebilir:

- Yüklenen dosya verilerinin temizlenmesi kontrol edilir.

- Sunucu uygulaması izinlerini izin verilen dizinlerle sınırlayın.

- Ortamlarınızda kullanılan hangi uygulamaların Struts çerçevelerini kullandığını takip edin.

- İnternete bakan Java sistemleri, beklendiği dizinlerin dışında yeni oluşturulan dosyaları izler.

- Durumu izlemeye devam edin ve yeni bilgiler ortaya çıktıkça yanıt verin.

Yalnızca güvenlik açıklarını rapor etmiyoruz; bunları belirliyor ve eyleme öncelik veriyoruz.

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. ThreatDown Güvenlik Açığı ve Yama Yönetimi’ni kullanarak güvenlik açıklarını yedekte tutun.