Torrance, Amerika Birleşik Devletleri / Kaliforniya, 12 Aralık 2025, CyberNewsWire

Aralık 2025’te, React Server Bileşenleri’nde (RSC) uzaktan kod yürütülmesine (RCE) olanak tanıyan bir güvenlik açığı olan CVE-2025-55182 (React2Shell) kamuya açıklandı. Yayınlandıktan kısa bir süre sonra, birden fazla güvenlik sağlayıcısı tarama faaliyeti ve şüphelenilen istismar girişimlerini bildirdi ve CISA, bu kusuru Bilinen İstismar Edilen Güvenlik Açıkları (KEV) kataloğuna ekledi.

React2Shell belirli bir çerçeveye bağlı değildir; daha ziyade RSC özelliğindeki daha geniş React ekosistemini etkileyen yapısal bir zayıflıktan kaynaklanıyor. Bu makale, React2Shell’in teknik temelini, RSC kullanan hizmetlerin maruz kalma ortamını, gözlemlenen saldırgan etkinliğini ve kuruluşların benimsemesi gereken savunma stratejilerini incelemektedir.

React2Shell Güvenlik Açığı Genel Bakış: Kimlik Doğrulaması Olmadan RCE’ye İzin Veren Yapısal Bir Kusur

CVE-2025-55182, React Sunucu Bileşenlerinin sunucu ile istemci arasında durum alışverişi yapmak için kullandığı Uçuş protokolünün seri durumdan çıkarma işlemindeki bir doğrulama hatasından kaynaklanmaktadır. Bir saldırgan, kimlik doğrulaması olmadan Sunucu İşlevleri uç noktasına hazırlanmış bir veri göndererek RCE’ye ulaşabilir ve PoC zaten genel kullanıma açık olduğundan, güvenlik açığı otomatik saldırılara karşı oldukça hassastır.

Etki, RSC kullanan tüm hizmetleri kapsar ve Next.js, React Router RSC, Waku, Vite RSC Plugin, Parcel RSC Plugin ve RedwoodJS gibi çerçeveler aynı temel yapıyı paylaştığından, daha geniş React ekosistemi toplu olarak ortaya çıkar.

Resmi yama, react-server-dom-* paketlerinin 19.0.1 / 19.1.2 / 19.2.1 veya sonraki sürümlerinde mevcuttur ve güvenlik açığı, kritik ciddiyeti gösteren CVSS 10.0 olarak derecelendirilmiştir.

React2Shell’den Etkilenen Varlıkların Kriminal Fikri Mülkiyet Kullanılarak Maruziyet Analizi

React2Shell’in yalnızca geleneksel ürün banner’ları veya HTML içeriği kullanılarak tespit edilmesi zordur. React tabanlı hizmetler, RSC bileşenlerinin dışarıya açık olmayacak şekilde tasarlanmıştır ve React modüllerini dahili olarak satan Next.js gibi çerçeveler, temeldeki teknoloji yığınının tanımlanmasını daha da zorlaştırır. Sonuç olarak, basit banner tabanlı algılama yöntemleri, RSC’nin etkinleştirilip etkinleştirilmediğini veya bir hizmetin bu güvenlik açığına maruz kalıp kalmadığını güvenilir bir şekilde belirleyemez.

Gerçek dünya ortamlarında en güvenilir algılama yöntemi, sistemleri HTTP yanıt başlıklarına göre tanımlamaktır ve RSC’nin etkin olduğu sunucular sürekli olarak aşağıdaki değerleri gösterir.

Suçlu IP Arama Sorgusu: “Değişken: RSC, Sonraki Yönlendirici-Durum Ağacı”

Kullanıcılar, bu başlık modellerine dayalı sorgular uygulayarak, Ceza IP’sini kullanan Amerika Birleşik Devletleri’ndeki RSC özellikli sunucuları tespit edebilir.

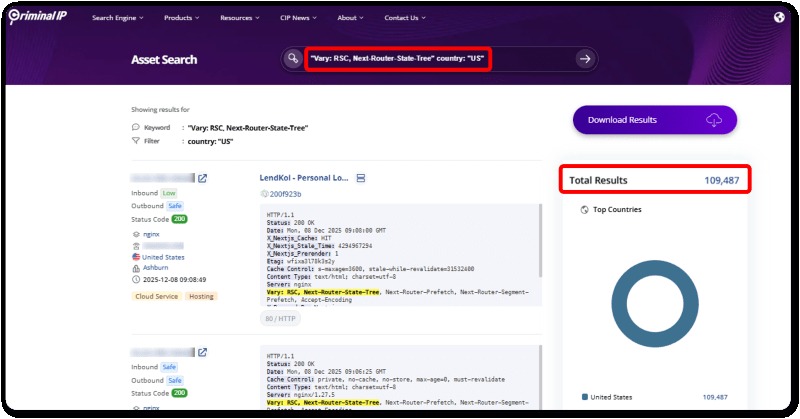

Suçlu IP Arama Sorgusu: “Değişken: RSC, Sonraki Yönlendirici-Durum Ağacı” ülkesi: “ABD”

Criminal IP Asset Search sonuçlarına göre “Vary: RSC, Next-Router-State-Tree” country: “US” sorgusunda toplam 109.487 RSC özellikli varlık tespit edildi. Bu başlık modeli, RSC’nin bu sunucularda etkin olduğunu gösterir. Bu, hepsinin savunmasız olduğu anlamına gelmese de, mevcut geniş ölçekli maruz kalma yüzeyinin kritik bir göstergesidir.

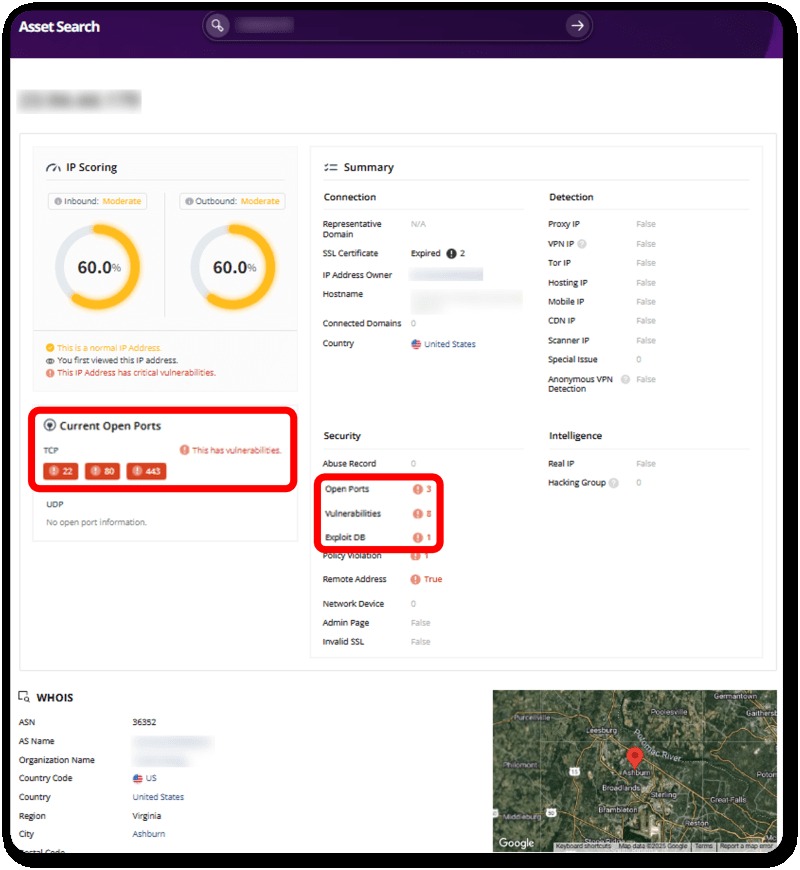

Criminal IP’deki belirli bir varlığa ilişkin analiz sonuçları incelendiğinde, sunucunun harici olarak 80 ve 443 numaralı bağlantı noktalarına sahip olduğu ve yanıt başlıklarının, SSL sertifika ayrıntılarının, güvenlik açığı listesinin ve Exploit DB ilişkilerinin hepsinin tek bir birleşik sayfada incelenebildiği tespit edildi. Bu varlıkta, büyük ölçekli DDoS saldırılarında yaygın olarak suistimal edilen CVE-2023-44487 (HTTP/2 Hızlı Sıfırlama) dahil olmak üzere diğer kritik güvenlik açıklarının yanı sıra React2Shell ile ilgili göstergeler belirlendi.

Bu, Criminal IP Asset Search’ün, bir ortamın saldırganlar tarafından gerçekçi bir şekilde kullanılabilir olup olmadığını değerlendirmeye yardımcı olan çoklu analiz katmanlarını nasıl sağladığını göstermektedir.

Güvenliği Azaltma Stratejileri

1. React ile İlgili Paketlerin Anında Güncellenmesi

Kuruluşlar, React ile ilgili tüm paketleri derhal en son yamalı sürümlerine güncellemelidir. React-server-dom-webpack paketinin 19.0.1, 19.1.2 veya 19.2.1 sürümüne yükseltilmesi gerekirken, react-server-dom-parcel ve react-server-dom-turbopack’in güvenlik açığından korunmalarını sağlamak için 19.0.1 veya sonraki bir sürüme güncellenmesi gerekir.

2. Her Çerçeve için Yama Kullanılabilirliğini Doğrulayın

React RSC, Next.js, Vite, Parcel ve RedwoodJS dahil olmak üzere birden fazla çerçevede kullanılır. Özellikle Next.js, RSC’yi dahili olarak satıyor; bu, React paketlerinin tek başına güncellenmesinin düzeltmeyi otomatik olarak uygulamayabileceği anlamına geliyor. Bu nedenle, her çerçevenin resmi güvenlik önerilerini veya sürüm notlarını gözden geçirmek ve güvenlik açığının giderildiği sürüme yükseltmek önemlidir.

3. RSC Uç Noktalarının Dışarıdan Maruz Kalmasını En Aza İndirin

Mümkün olduğunda ters proxy, WAF veya kimlik doğrulama ağ geçidi kullanarak erişimi kısıtlayın.

4. İzleme için Kriminal Fikri Mülkiyetten Yararlanın

- RSC ile ilgili başlığın açığa çıkmasını izleyin

- Kötü amaçlı tarama IP’lerini otomatik olarak engelle

- TLS parmak izlerine dayalı tarama girişimlerini tespit edin

- Güvenlik açığı varlığını ve ilgili Exploit DB girişlerini kontrol edin

Analizin Çözüm

React2Shell (CVE-2025-55182), web ekosisteminde en yaygın kullanılan React tabanlı hizmetleri etkileyen kritik bir güvenlik açığıdır. Kullanım karmaşıklığının düşük olması ve kamuya açık PoC’ler sayesinde aktif saldırılar hızla yayılıyor.

Kriminal Fikri Mülkiyet analizine göre, Amerika Birleşik Devletleri’nde yaklaşık 110.000 RSC özellikli hizmetin açığa çıkması, yaygın istismar riskinin altını çiziyor. Yamaların uygulanmasına ek olarak, açığa çıkan RSC hizmetlerinin belirlenmesi ve gerçek zamanlı izlemenin gerçekleştirilmesi, etkili bir React2Shell yanıt stratejisinin temel bileşenleridir. Kriminal IP, bu saldırı yüzeyinin doğru bir şekilde haritalandırılması ve savunma önlemlerinin güçlendirilmesi için en etkili araçlardan birini sağlar.

Bununla ilgili olarak kullanıcılar Next.js Ara Yazılım Güvenlik Açığı Kimlik Doğrulamayı Atlamaya İzin Veriyor: 520.000’den Fazla Varlık Risk Altında başlıklı makaleye başvurabilirler.

Ceza Fikri Mülkiyet Hakkında

Criminal IP, AI SPERA tarafından geliştirilen amiral gemisi siber tehdit istihbarat platformudur. Platform 150’den fazla ülkede kullanılıyor ve Criminal IP ASM ve Criminal IP FDS gibi kurumsal güvenlik çözümleri aracılığıyla kapsamlı tehdit görünürlüğü sağlıyor.

Criminal IP, Cisco, VirusTotal ve Quad9 ile stratejik ortaklıklar aracılığıyla küresel ekosistemini güçlendirmeye devam ediyor. Platformun tehdit verilerine Amazon Web Services (AWS), Microsoft Azure ve Snowflake dahil olmak üzere ABD’nin önde gelen veri ambarı pazarlarından da erişilebiliyor. Bu genişletme, Kriminal IP’den elde edilen yüksek kaliteli tehdit istihbaratına küresel erişimi geliştirir.

Temas etmek

Michael Sena

Ümit Ederdin

[email protected]