Hizmet Olarak Yazılım (SaaS) oturum açma bilgilerinizi hedef alan kimlik avı ve malspam dolandırıcılıklarına karşı dikkatli olun! Siber suçlular, oturum açma kimlik bilgilerini çalmak için sahte Dropbox e-postaları kullanıyor. Kendinizi bu yeni saldırıya karşı nasıl koruyacağınızı ve verilerinizi nasıl güvende tutacağınızı öğrenin.

Siber güvenlik firması Darktrace, popüler Hizmet Olarak Yazılım müşterilerini hedef alan kötü şöhretli yeni bir kimlik avı ve Malspam kampanyası hakkında kullanıcıları uyarıyor (SaaS) Dropbox e-postalarını kullanarak platformlar.

İngiltere merkezli siber güvenlik şirketi Darktrace'in Cambridge'deki son araştırması, yeni bir Dropbox kimlik avı saldırısının başarıyla gerçekleştiğini ortaya koyuyor MFA'yı atlamak (çok faktörlü kimlik doğrulama) protokolleri. Bu istismar, kullanıcıları kötü amaçlı yazılım indirmeleri ve oturum açma kimlik bilgilerini açığa çıkarmaları için kandırmayı amaçlıyor.

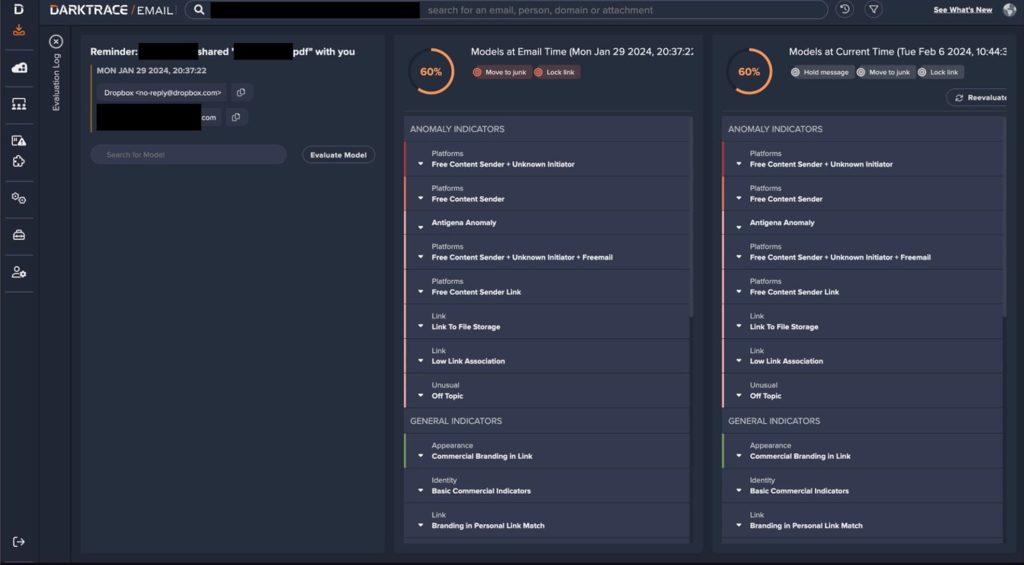

Saldırganların meşru bir kaynaktan gelen, görünüşte zararsız e-postalar gönderdikleri gözlemlendi. Dropbox Kötü amaçlı bir bağlantı içeren adres. 25 Ocak 2024'te araştırmacılar, Darktrace SaaS ortamının 16 dahili kullanıcısına meşru bir e-posta adresinden ('no-reply@dropboxcom') gönderilen şüpheli bir e-posta tespit etti.

E-posta, Dropbox'ta barındırılan ve muhtemelen adını Dropbox ortak kuruluşundan alan bir PDF dosyasına giden bir bağlantı içeriyordu. PDF dosyası 'mmv-securitytop' adlı bir alan adına şüpheli bir bağlantı içeriyordu. Darktace'in e-posta güvenlik aracı e-postayı tespit etti ve sakladı, ancak bir kullanıcı 29 Ocak'ta meşru bir no-reply@dropboxcom adresinden önceden paylaşılan PDF dosyasının açılmasını isteyen başka bir e-posta aldı.

“Darktrace/Email, e-postayı kullanıcının gereksiz dosyasına taşıdı ve kullanıcının potansiyel olarak kötü amaçlı bir bağlantıyı doğrudan takip etmesini engellemek için bağlantıyı kilitle eylemi uyguladı” ancak bir çalışanın bağlantıya tıklaması nedeniyle hasarı önleyemedi.

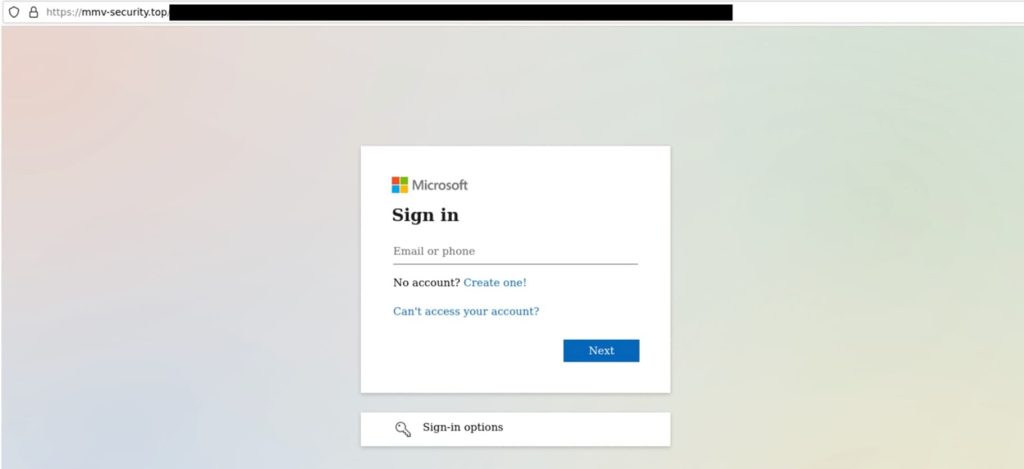

Daha sonra kullanıcının cihazı, 'mmv-securitytop' adlı kötü amaçlı bir uç noktaya bağlanarak sahte bir Microsoft 365 oturum açma sayfasına yol açtı. Microsoft gibi güvenilir kuruluşlar olarak gizlenen bu kimlik bilgisi toplayıcıları, ayrıcalıklı SaaS hesabı kimlik bilgilerinin çalınma olasılığını artırıyor.

31 Ocak'tan bu yana Darktrace, alışılmadık konumlardan ve aşağıdakilerle ilişkili uç noktalardan yapılan girişler de dahil olmak üzere şüpheli SaaS etkinliği gözlemledi: ExpressVPNtehdit aktörlerinin gerçek konumlarını maskelemek için bir VPN kullandıklarını öne sürüyor.

İlginç bir bulgu, tehdit aktörlerinin geçerli belirteçler kullanarak ve kimlik doğrulama gereksinimlerini karşılayarak bir müşterinin MFA politikasını atlamasıydı. 87.117.225155 adresinden ek bir giriş gözlemlendi. HideMyAss VPN hizmet.

Darktrace'in haberine göre Blog yazısı, aktör, e-postaları 'Konuşma Geçmişi' posta kutusu klasörüne taşımak için yeni bir e-posta kuralı olan '….' oluşturdu; bu, kimlik avı kampanyaları sırasında tehdit aktörleri tarafından kullanılan bir taktiktir. Bu genel ad, hedef ağlarda tespit edilmeyen etkinliğin korunmasına yardımcı olur.

E-postaların meşru adreslerden gönderilmesi nedeniyle kötü niyetli eylemlerin tespit edilmesi zor olduğundan, Dropbox'tan yararlanma, tehdit aktörleri arasında popülerlik kazanıyor. Eylül 2023'te Hackread.com rapor edildi Kullanıcıları kimlik bilgileri toplama sayfalarına yönlendiren e-postalar göndermek için Dropbox'tan yararlanan bir BEC 3.0 saldırı kampanyası.

Kimlik avı e-postalarındaki kötü amaçlı bağlantılara tıklamak, kötü amaçlı yazılım bulaşmasına, hassas verilerin çalınmasına ve oturum açma kimlik bilgilerinin tehlikeye atılmasına neden olabilir. İş ayarlarında, tek bir çalışanın hesabı Saldırganların SaaS ortamının tamamına erişmesine izin vererek operasyonları kesintiye uğratabilir.

Kimlik Avı Saldırılarına Karşı Koruma

Bu tür saldırılara karşı genellikle en iyi savunma sağduyuya güvenmek olsa da, dolandırıcıların artan karmaşıklığı bazen doğal tedbirimizi geçersiz kılabilir. Bu nedenle proaktif olarak kendinizi korumanız çok önemlidir. E-posta kimlik avını fark etmenize ve korunmanıza yardımcı olacak 5 önemli nokta:

Şüpheli Gönderen Adresleri ve E-posta İçeriği:

- Gönderen e-posta adreslerini, yasal şirketlerin yazım hataları veya yanlış yazımları açısından dikkatlice kontrol edin.

- Genel selamlamalara veya kişisel olmayan bir ses tonuna karşı dikkatli olun.

- E-posta gövdesinde dilbilgisi hataları veya olağandışı ifadeler olup olmadığına bakın.

- Hızlı hareket etme konusunda güçlü bir aciliyet hissi veya baskı içeren e-postalara dikkat edin.

Kötü Amaçlı Bağlantılar ve Ekler:

- Bilinmeyen gönderenlerden gelen e-postalardaki bağlantılara asla tıklamayın veya ekleri açmayın.

- Tıklamadan önce gerçek hedef URL'yi görmek için bir bağlantının üzerine gelin. Görüntülenen metinle eşleşmeyebilir.

- Görünüşte tanıdık gönderenlerden bile beklemediğiniz ekleri indirmeyin.

Bilgi Amaçlı Kimlik Avı:

- Kimlik avı e-postaları genellikle sizi şifreler veya kredi kartı ayrıntıları gibi kişisel bilgileri açığa çıkarmanız için kandırmaya çalışır.

- Meşru şirketler asla bu tür bilgileri e-posta yoluyla istemez.

Çok Faktörlü Kimlik Doğrulama (MFA) ve Güçlü Parolalar:

- Her ne kadar bu durumda dolandırıcılar MFA'yı atlasa da şüpheli girişleri korumanın en çok tercih edilen yoludur.

- Mümkün olduğunda tüm çevrimiçi hesaplarınızda MFA'yı etkinleştirin. Bu, yalnızca parolanızın ötesinde ekstra bir güvenlik katmanı ekler.

- Tüm çevrimiçi hesaplarınız için güçlü, benzersiz şifreler kullanın ve birden fazla hesap için aynı şifreyi kullanmaktan kaçının.

Haberdar Olmak ve Kimlik Avı Girişimlerini Bildirmek:

- Güvenlik bloglarını veya haber makalelerini okuyarak en son kimlik avı taktikleri konusunda kendinizi güncel tutun.

- Şüpheli e-postaları e-posta sağlayıcınıza veya onun kimliğine büründüğü platforma bildirin. Bu, gelecekteki kimlik avı girişimlerini izlemelerine ve engellemelerine yardımcı olur.

İLGİLİ KONULAR

- İnsan Unsurları E-posta Güvenliğini Nasıl Etkiler?

- Microsoft Teams Kusuru, Çalışanların Gelen Kutularına Kötü Amaçlı Yazılım Gönderiyor

- Çalışan, Yapay Zekanın Oluşturduğu CFO Tarafından 25,6 Milyon Dolarlık Deepfake Dolandırıcılığıyla Kandırıldı

- ALPHV Fidye Yazılımı MGM Resorts Çalışanını Dolandırmak İçin Kullanıldı

- MoleRats, kötü amaçlı yazılım yaymak için Facebook, Dropbox ve Google Dokümanlar'ı kullanıyor

- Resmi PayPal E-postasından Gelen Zor Bir PayPal Kimlik Avı Dolandırıcılığı