Son araştırmalara göre kötü şöhretli bankacılık kötü amaçlı yazılımı Dridex’in bir çeşidi, daha önce belgelenmemiş bir bulaşma yöntemi kullanarak gözünü Apple’ın macOS işletim sistemine dikti.

Trend Micro araştırmacısı Armando Nathaniel Pedragoza teknik bir raporda, “Kötü amaçlı makrolarla gömülü belgeleri faturalar veya işle ilgili diğer dosyalar gibi davranmak zorunda kalmadan kullanıcılara teslim etmek için yeni bir teknik benimsedi” dedi.

Bugat ve Cridex olarak da adlandırılan Dridex, virüs bulaşmış makinelerden hassas verileri topladığı ve kötü amaçlı modüller gönderip çalıştırdığı bilinen bir bilgi hırsızıdır. Evil Corp (aka Indrik Spider) olarak bilinen bir e-suç grubuna atfediliyor.

Kötü amaçlı yazılımın kendisi de Zeus adlı başka bir bankacılık truva atının devamı niteliğindeki Gameover Zeus’un halefi olduğu düşünülüyor. Windows’u hedefleyen önceki Dridex kampanyaları, yükü dağıtmak için kimlik avı e-postaları yoluyla gönderilen makro özellikli Microsoft Excel belgelerinden yararlandı.

Trend Micro’nun Dridex örnekleri analizi, en eskisi Nisan 2019’da VirusTotal’a gönderilen Mach-O yürütülebilir dosyasını içeriyor. O zamandan bu yana, bazıları Aralık 2022’de olmak üzere, vahşi ortamda 67 yapay yapı daha tespit edildi.

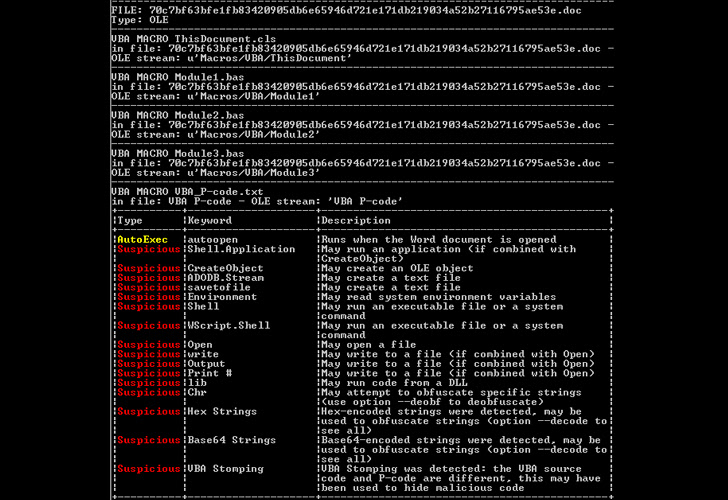

Yapı, kendi adına, belgeyi açar açmaz otomatik olarak çalıştırılan bir Otomatik Aç makrosu içeren, ilk kez 2015’te tespit edilen kötü amaçlı bir katıştırılmış belge içeriyor.

Bu, geçerli kullanıcı dizinindeki (~/User/{user name}) tüm “.doc” dosyalarının üzerine Mach-O yürütülebilir dosyasından onaltılık bir döküm biçiminde çıkarılan kötü amaçlı kod yazılarak elde edilir.

Pedragoza, “Microsoft Word’deki makro özelliği varsayılan olarak devre dışı bırakılmış olsa da, kötü amaçlı yazılım, temiz dosyalar da dahil olmak üzere geçerli kullanıcının tüm belge dosyalarının üzerine yazacaktır.” “Bu, harici bir kaynaktan gelmediği için kullanıcının dosyanın kötü amaçlı olup olmadığını belirlemesini zorlaştırıyor.”

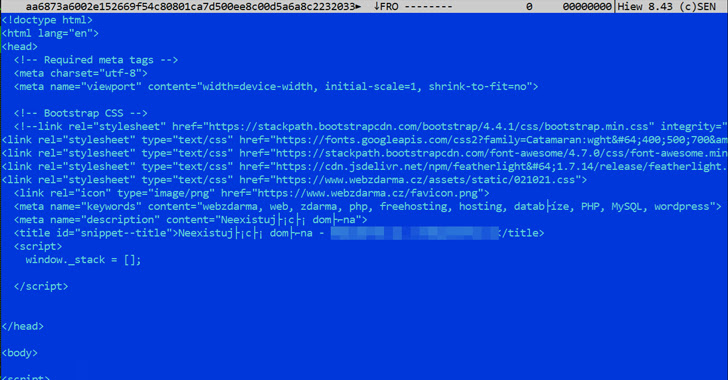

Üzerine yazılan belgeye dahil edilen makrolar, saldırı zincirinin devam eden bir çalışma olduğunu belirten, macOS’ta çalışmayan bir Windows yürütülebilir dosyasını içeren ek dosyaları almak için uzak bir sunucuyla bağlantı kurmak üzere tasarlanmıştır. İkili dosya da Dridex yükleyiciyi güvenliği ihlal edilmiş makineye indirmeye çalışır.

Bubi tuzaklı makrolar içeren belgeler genellikle sosyal mühendislik saldırıları yoluyla iletilirken, bulgular bir kez daha Microsoft’un makroları varsayılan olarak engelleme kararının tehdit aktörlerini taktiklerini iyileştirmeye ve daha verimli giriş yöntemleri bulmaya sevk ettiğini gösteriyor.

Trend Micro, “Şu anda, bu Dridex varyantının macOS kullanıcıları üzerindeki etkisi, yük bir exe dosyası olduğundan (ve bu nedenle MacOS ortamlarıyla uyumlu olmadığından) en aza indirilmiştir” dedi. “Ancak, şu anda Dridex’in kötü niyetli makrolarının taşıyıcısı olan belge dosyalarının üzerine yazmaya devam ediyor.”