DrayTek, maksimum CVSS puanı 10 olan uzaktan kod yürütme kusuru da dahil olmak üzere, değişen önem derecelerine sahip 14 güvenlik açığını gidermek amacıyla birden fazla yönlendirici modeli için güvenlik güncellemeleri yayınladı.

Forescout Research – Vedere Labs’ın keşfettiği kusurlar, hem aktif olarak desteklenen hem de ömrünün sonuna gelmiş modelleri etkiliyor. Ancak ciddiyet nedeniyle DrayTek her iki kategorideki yönlendiriciler için düzeltmeler sağlamıştır.

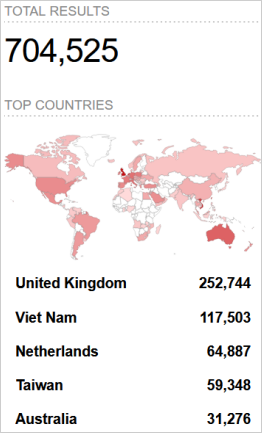

Araştırmacılar, taramalarının yaklaşık 785.000 DrayTek yönlendiricisinin yeni keşfedilen kusurlara karşı savunmasız olabileceğini ve 704.500’den fazlasının web arayüzünün internete açık olduğunu ortaya çıkardığı konusunda uyardı.

Güvenlik açığı ayrıntıları

Vedere Laboratuvarları tarafından keşfedilen güvenlik açıklarının çoğu, orta şiddette arabellek taşması ve çeşitli yararlanma gereksinimlerinin gerektirdiği siteler arası komut dosyası oluşturma sorunlarıdır.

Ancak kusurlardan beşi, acil müdahale gerektiren önemli riskler taşıyor. Bunlar özetle şöyle:

- FSCT-2024-0006: “GetCGI()” işlevinde, HTTP istek verilerinin işlenmesinden sorumlu olan ve hizmet reddine (DoS) veya uzaktan kod yürütülmesine (RCE) yol açabilen bir arabellek taşması güvenlik açığı. (CVSS puanı: 10.0)

- FSCT-2024-0007: İşletim Sistemi İletişiminde Komut Enjeksiyonu – Ana bilgisayar ve konuk işletim sistemleri arasındaki iletişim için kullanılan “recvCmd” ikili dosyası, komut ekleme saldırılarına karşı savunmasızdır ve potansiyel olarak VM’nin kaçmasına izin verir. (CVSS puanı: 9,1)

- FSCT-2024-0014: Web sunucusu arka ucu, TLS bağlantıları için OpenSSL’de sözde rastgele sayı oluşturucuyu (PRNG) tohumlamak üzere statik bir dize kullanır; bu, bilgilerin açığa çıkmasına ve ortadaki adam (MiTM) saldırılarına yol açabilir. (CVSS puanı: 7,6)

- FSCT-2024-0001: Tüm sistem genelinde aynı yönetici kimlik bilgilerinin kullanılması, bu kimlik bilgilerinin alınması durumunda tam sistemin tehlikeye girmesine neden olabilir. (CVSS puanı: 7,5)

- FSCT-2024-0002: Web kullanıcı arayüzündeki bir HTML sayfası girişi hatalı şekilde işleyerek XSS güvenlik açıklarının yansıtılmasına olanak tanır. (CVSS puanı: 7,5)

Henüz bu kusurlardan aktif olarak yararlanıldığına dair herhangi bir rapor bulunmuyor ve kullanıcılara güvenlik güncellemelerini uygulamaları için yeterli zaman tanımak amacıyla analitik ayrıntıların yayınlanması durduruldu.

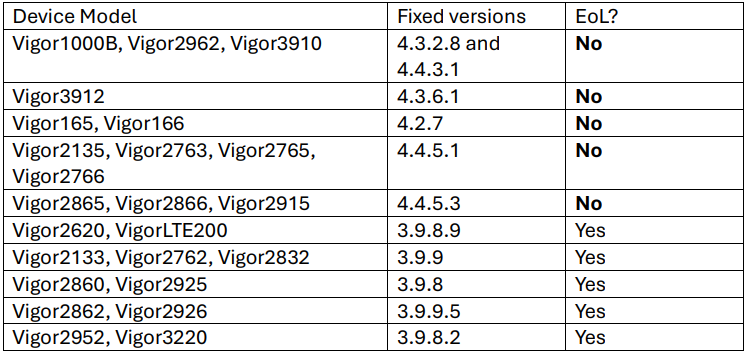

Yukarıdaki kusurlar 24 yönlendirici modelini etkiliyor; bunlardan 11’i kullanım ömrünün sonuna gelmiş ancak hâlâ düzeltmeler almış durumda.

Etkilenen modeller ve yükseltilecek hedef ürün yazılımı sürümleri aşağıdaki tabloda görülebilir.

Kullanıcılar, cihaz modelleri için en son aygıt yazılımını DrayTek’in resmi indirme portalından indirebilirler.

700.000’den fazla DrayTex cihazı çevrimiçi ortamda açığa çıktı

Verdere Labs, 704.500’den fazla cihazın DrayTek Vigor Web kullanıcı arayüzünün internete açık olduğunu, ancak buna yalnızca yerel bir ağdan erişilebilmesi gerektiğini bulduğunu bildirdi.

Forescout’un doğrudan görünürlüğü altındaki cihazların neredeyse yarısı Amerika Birleşik Devletleri’nde bulunuyor ancak Shodan sonuçları Birleşik Krallık, Vietnam, Hollanda ve Avustralya’da önemli sayıları gösteriyor.

Kaynak: Verdere Laboratuvarları

Kullanıcıların en son ürün yazılımı güncellemelerini uygulamanın yanı sıra aşağıdaki eylemleri de gerçekleştirmeleri önerilir:

- Gerekmiyorsa uzaktan erişimi devre dışı bırakın ve etkin olduğunda bir erişim kontrol listesi ve iki faktörlü kimlik doğrulama kullanın.

- Keyfi değişiklikler veya yönetici kullanıcı veya uzaktan erişim profillerinin eklenmesi için ayarları kontrol edin.

- 443 numaralı bağlantı noktası üzerinden SSL VPN bağlantılarını devre dışı bırakın.

- Şüpheli olayları izlemek için sistem günlüğü günlüğünü etkinleştirin.

- Web tarayıcınızda HTTP sayfalarına otomatik yükseltmeyi etkinleştirin.

Açıklardan yararlanmalar ve kaba kuvvet saldırıları genellikle bu hizmetleri hedef aldığından, tüm DrayTek kullanıcıları cihazlarının uzaktan erişim konsolunun devre dışı bırakıldığını doğrulamalıdır.