DragonForce fidye yazılımı, RaaS operasyonunu genişletiyor ve dünya çapındaki işletmelere karşı küresel bir siber güvenlik tehdidi haline geliyor. Şirketler, bu büyüyen fidye yazılımı saldırısına karşı savunma yapmak ve kurban olmaktan kaçınmak için güçlü siber güvenlik stratejileri uygulamalıdır.

Fidye yazılımı saldırıları büyüyor ve kuruluşları yeni ve daha karmaşık tehditlere karşı savunmasız bırakıyor. Group-IB’nin Hi-Tech Crime Trends 2023/2024 raporuna göre, fidye yazılımı olayları 2024’te daha da büyük hasara yol açabilir.

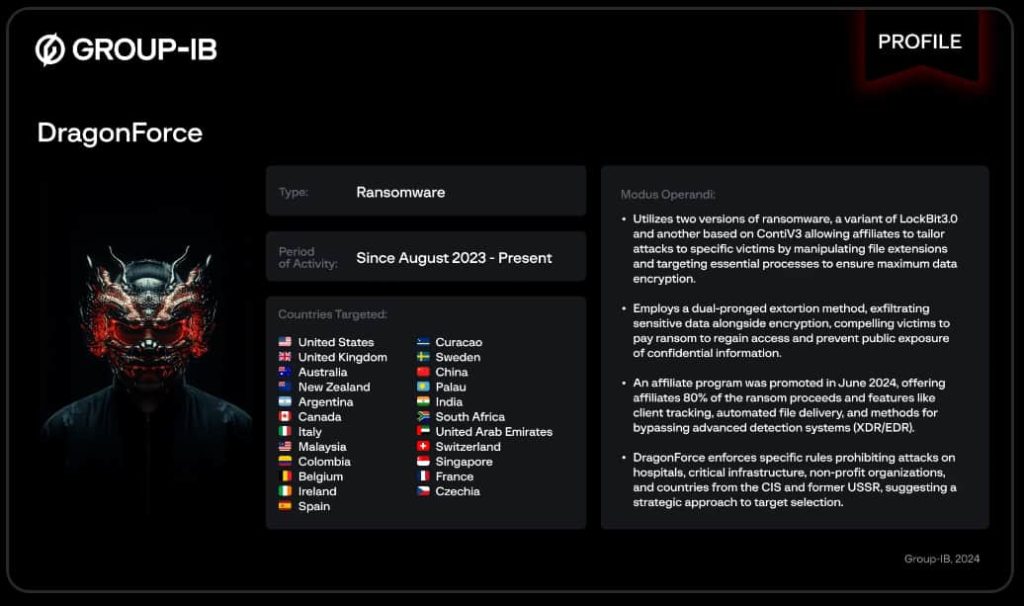

Ortaya çıkan en önemli tehditlerden biri, Ransomware-as-a-Service (Fidye Yazılımı Hizmeti) kullanan DragonForce fidye yazılımı grubudur.RaaS) hedeflenen sektörlere zarar vermek için bilinen fidye yazılımı ailelerinin türevlerini kullanan bir ortaklık programıdır.

DragonForce: Çift Fidye Yazılımı Tehdidi

DragonForce fidye yazılımı grubu, Ağustos 2023’te ortaya çıktı ve KilitBit 3.0kötü şöhretli bir fidye yazılımı türü. Ancak, Temmuz 2024’te grup, başlangıçta orijinal yaratımları olduğu iddia edilen ancak daha sonra bir çatal olduğu bulunan ikinci bir varyantı tanıttı ContiV3 fidye yazılımıBu ikili fidye yazılımı sürümleri, özellikle imalat, gayrimenkul ve ulaştırma gibi sektörlerdeki şirketlerdeki güvenlik açıklarını istismar etmek için kullanılıyor.

DragonForce’un saldırı stratejisi, çift gasp etrafında döner: verileri şifrelemek ve fidye ödenmediği takdirde sızdırmakla tehdit etmek. Bu, kurbanlar üzerinde yalnızca operasyonel kesintiden değil, aynı zamanda ifşa edilen hassas bilgilerden kaynaklanabilecek itibar zararından da korkarak uymaları için muazzam bir baskı oluşturur.

Maksimum Hasar İçin Gelişmiş Taktikler

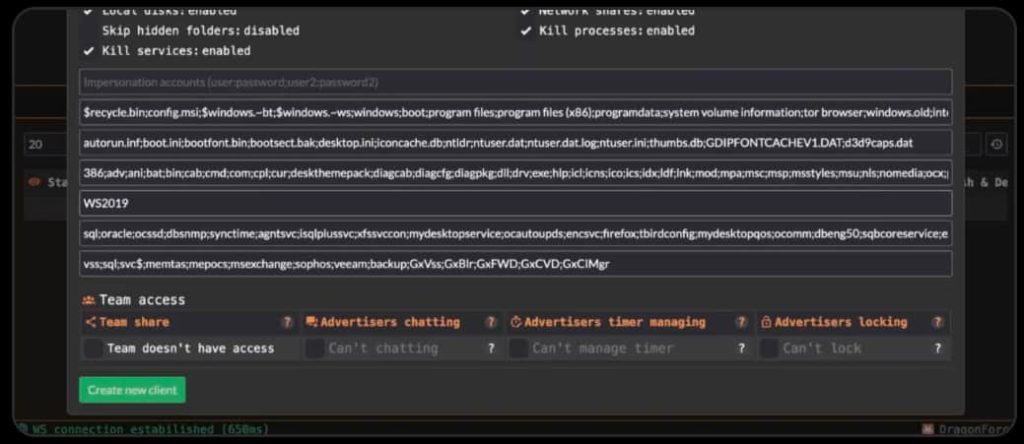

Group-IB’nin Çarşamba günü yayımlanmasından önce Hackread.com ile paylaştığı araştırmaya göre, DragonForce fidye yazılımı çetesinin operasyonları son derece özelleştirilebilir nitelikte ve iştirakçilerin saldırıları kurbanın türüne göre yapılandırmasına olanak tanıyor.

DragonForce fidye yazılımı, 26 Haziran 2024’te başlattığı RaaS iştirak programıyla saldırganlara fidye yazılımı yüklerini kişiselleştirme olanağı sunuyor. İştirakçiler güvenlik özelliklerini devre dışı bırakabilir, şifreleme parametreleri ayarlayabilir ve hatta fidye notlarını özelleştirebilir. Karşılığında iştirakçiler toplanan fidyenin %80’ini alır.

DragonForce, kaçınma ve ısrar için çeşitli gelişmiş teknikler kullanır. Temel taktiklerinden biri “Kendi Savunmasız Sürücünüzü Getirin”dir (BYÖVD), bağlı kuruluşların güvenlik süreçlerini devre dışı bırakmak ve tespitten kaçınmak için savunmasız sürücüler kullandığı yer. Ayrıca, adli soruşturmaları engellemek için şifrelemeden sonra Windows Olay Günlüklerini temizlerler.

Yanal hareket için grup şu araçları kullanıyor: Kobalt Grevi Ve SistemBCher ikisi de kimlik bilgilerini toplamalarına ve ağlarda kalıcı olmalarına olanak tanır. Ayrıca, ağları haritalamak için SoftPerfect Network Scanner gibi ağ tarama araçlarını kullanırlar ve fidye yazılımının mümkün olduğunca çok cihaza yayılmasına yardımcı olurlar.

Hedefli Saldırılar ve Küresel Erişim

DragonForce, Ağustos 2023 ile Ağustos 2024 arasında 82 kurbanı listeledi karanlık ağ Sızıntı sitesi. Saldırıların çoğu ABD’de (52,4%) yoğunlaştı, ardından İngiltere ve Avustralya geldi. Üretim sektörü en fazla saldırıya maruz kaldı, ardından emlak ve ulaştırma sektörleri geldi.

DragonForce’un ContiV3 ve LockBit varyantlarını kullanmasının yanı sıra, yeni iştirak taleplerine uyum sağlama yeteneği onları hızla büyüyen bir tehdit haline getiriyor. Yüksek gelirli şirketleri ve kritik sektörleri hedef alarak, siber suç altyapısındaki yerlerini artırmaya devam ediyorlar.

İşletmeler Ne Yapabilir?

Bu karmaşık saldırılarla mücadele etmek için işletmelerin daha proaktif ve katmanlı güvenlik önlemleri benimsemesi gerekir. İşte bazı kritik adımlar:

- Çok Faktörlü Kimlik Doğrulama (MFA): Ek kimlik doğrulama katmanlarının eklenmesi, saldırganların kimlik bilgilerini tehlikeye atmasını zorlaştırır.

- Erken Tespit: Şüpheli faaliyetleri erken tespit etmek için Uç Nokta Algılama ve Müdahale (EDR) gibi davranışsal algılama araçlarını kullanın.

- Yedekleme Stratejisi: Düzenli yedeklemeler, fidye ödemeden verilerin kurtarılmasını sağlayarak fidye yazılımlarının etkisini azaltır.

- Yama Güvenlik Açıkları: Bilinen güvenlik açıklarının düzenli olarak yamalanması, fidye yazılımlarının güncel olmayan sistemleri istismar etmesini önler.

- Çalışan Eğitimi: Çalışanların kimlik avı ve diğer kötü amaçlı taktikleri tanımaları konusunda eğitilmeleri, ilk sızmaların önlenmesine yardımcı olabilir.

- Fidye Ödemekten Kaçının: Fidye ödemek çoğu zaman diğer siber suçlulara karşı savunmasız olduğunuzu gösterdiği için daha fazla saldırıya yol açar.

DragonForce fidye yazılımı RaaS operasyonunu genişletirken, işletmeler bu ve diğer tehlikeli tehditlerin kurbanı olmamak için tetikte olmalı ve uygun siber güvenlik stratejileri uygulamalıdır.

İLGİLİ KONULAR

- Oyun Kılığındaki Yeni Kransom Fidye Yazılımı

- Dark Angels Fidye Yazılımı Grubuna 75 Milyon Dolarlık Fidye Ödendi

- Linux ESXi Ortamlarını Hedefleyen Ransomware Varyantını Oynatın

- PythonAnywhere Bulut Platformu Fidye Yazılımını Barındırmak İçin Kötüye Kullanıldı

- Qilin Fidye Yazılımı Yükseltmeleri – Artık Google Chrome Kimlik Bilgilerini Çalıyor