Federal Soruşturma Bürosu (FBI) ve ortakları, Kore Demokratik Halk Cumhuriyeti (KDHC) ile bağlantılı siber aktörler tarafından yürütülen ve devam eden kararlı bir istihbarat toplama ve casusluk operasyonunu ortaya çıkardı.

DPRK siber casusluk kampanyasının, Kimsuky, Thallium, APT43, Velvet Chollima ve Black Banshee gibi devlet destekli çok sayıda grup tarafından düzenlendiği biliniyor.

Bu gruplar, düşünce kuruluşları, akademik kurumlar ve haber medyası ajansları dahil olmak üzere çok çeşitli yüksek profilli hedeflere odaklandı.

Birincil hedefleri, değerli verileri çalmak ve Kuzey Kore rejiminin çıkarlarına hizmet edebilecek jeopolitik içgörüler toplamaktır.

Siber tehditlerle mücadeleye yönelik ortak bir çabayla, Kimsuky aktörlerinin karmaşık işleyişine ışık tutan ve dikkat edilmesi gereken önemli uyarı işaretlerini vurgulayan kapsamlı bir Siber Güvenlik Danışma Belgesi yayınlandı.

Ayrıca, kuruluşların ağ güvenliklerini Kimsuky operasyonlarına karşı güçlendirmek için uygulayabilecekleri pratik hafifletme önlemleri sunar.

DPRK siber casusluğundan ne gözlemlendi?

Bilgi elde etmek ve casusluk faaliyetleri yürütmek için, Kuzey Kore devlet destekli siber suçlular dünya çapında bilgisayar ağlarını istismar etti. Hedef odaklı kimlik avı kampanyalarıyla araştırma merkezlerini ve haber medyası kuruluşlarını hedef aldılar.

DPRK siber casusluk kampanyası, Kuzey Kore politika çevreleriyle bağlantılı gazeteciler, akademisyenler ve diğer güvenilir varlıklar gibi davranarak e-postalar göndermeyi içeriyordu. Bununla, aşağıdaki bilgileri topladılar –

- Jeopolitik olaylar

- Dış politika stratejileri

- Devletin çıkarlarına yönelik diplomatik çabalar

DPRK siber casusluk – Devlet destekli siber suçlar

Hedeflerden özel belgelere, araştırmalara ve iletişime erişim sağladılar. Bir Ulusal Güvenlik haber bülteni, “Kuzey Kore’nin siber programı, rejime geniş istihbarat toplama ve casusluk yetenekleri sağlıyor” dedi.

Sosyal mühendislik yoluyla bilgi toplama çabalarını içeren bu DPRK siber casusluk kampanyası, Amerika Birleşik Devletleri ve Kore Cumhuriyeti, diğer adıyla Güney Kore tarafından gözlemlendi.

Bu tür suç faaliyetlerinin nedenlerine geri dönecek olursak, bir IC3 raporunda şöyle yazıyordu: “Kuzey Kore’nin birincil askeri istihbarat teşkilatı, Birleşmiş Milletler Güvenlik Konseyi tarafından yaptırım uygulanan Genel Keşif Bürosu (RGB), bu aktörler ağından birinci derecede sorumludur. ve faaliyetler.”

“Kuzey Kore rejiminin siber programının birincil hedeflerinin, rejimin güvenlik ve istikrarına yönelik herhangi bir siyasi, askeri veya ekonomik tehdidi engellemek için ABD, Güney Kore ve diğer ilgili ülkeler hakkındaki mevcut istihbarata tutarlı erişimi sürdürmek olduğunu değerlendiriyoruz.” IC3 raporu ayrıca eklendi.

Kuzey Kore Siber Casus Tehdit Aktörlerinin Profilleri Açıklandı

Siber casusluk için Kuzey Kore için çalışan tehdit aktörleri arasında APT43, Thallium, Black Banshee ve Velvet Chollima vardı.

KDHC siber casusluğuna karışan grubun bir başka üyesi olan Kimsuky’ye hitaben hazırlanan raporda, “Kimsuky idari olarak Kuzey Kore’nin RGB’sindeki bir unsura bağlı ve en az 2012’den beri RGB hedeflerini desteklemek için geniş siber kampanyalar yürütüyor.”

Kimsuky, Kuzey Kore için çalınan veriler ve jeopolitik içgörülerle uğraşır.

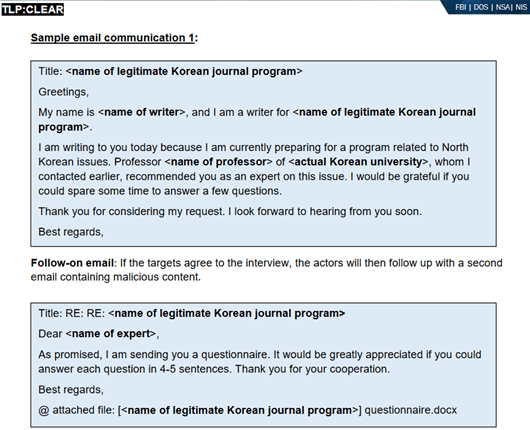

Kimsuky ve diğerleri tarafından gönderilen sosyal mühendislik e-postaları, tehdit aktörlerini gerçek mesajlar soran veya gönderen meşru yetkililer olarak görmelerini sağlayarak hedefi aldatmaya çalıştı.

Kuzey Kore’nin siber casusluk misyonu için değerli bilgilere sahip olabilecek potansiyel hedefleri seçmek ve belirlemek için genellikle açık kaynak bilgileri kullandılar.

E-posta adresleri, ortak ilgi hizmetlerine ve medya sitelerine benzeyen etki alanları gibi meşru görünüyordu. E-posta yoluyla dikkat çekmek ve güven kazanmak için Kimsuky, e-postalar için tehdit gibi görünen e-postaları iletirdi.

Bunu açıklayan IC3 raporu şu şekildeydi: “Diğer durumlarda, bir Kimsuky aktörü bir hedefle çatışmak için birden fazla kişi kullanır; potansiyel bir kurbanı orijinal kişinin kimliğini ayırt etmekten alıkoymak için ilk erişimi yürütmek için bir kişi ve ilk görüşmeyi takip etmek için ikinci bir kişi. Başka bir taktik, bir hedefin güvendiği bir kaynaktan gelen bir e-postayı “yeniden göndermek” veya “iletmektir”.

Hatta Kuzey Kore devlet destekli tehdit aktörleri tarafından DPRK siber casusluğu için hassas verileri bilmeden ifşa etmeleri için hedefleri kandırmak için meşru web sitelerinin sahte versiyonlarını bile oluşturdular.

Ve cihaza kalıcı erişime izin veren ve tüm e-postaları hedeften bilgisayar korsanının e-postasına sessizce otomatik ileten BabyShark adlı kötü amaçlı yazılım kullandı.

Teyakkuzda Kalın: Kuzey Kore siber casusluğunu engellemek için temel işaretler

İletişim, yanlış biçimlendirilmiş ve dilbilgisi hataları içeren cümlelerle kötü İngilizce sergileyebileceğinden dikkatli olun.

Etki alanı ve e-posta adreslerinin resmi karşılıklarından biraz farklı olabileceğini unutmayın. Ek olarak, bazı iletişimlerde Kuzey Kore ile ilişkili Kore lehçesinin kullanılabileceğini unutmayın.

DPRK siber casusluğu için kullanılan bazı e-postalarda, içlerindeki belgeleri görüntülemek için ‘Makroları Etkinleştir’ bağlantısı da vardı.