Yakın zamanda ortaya çıkan Gunra fidye yazılımı, sızdırılmış Conti kaynak kodunu silahlandıran ailedir ve dünya çapında Windows uç noktalarına karşı hızlı ateş çift genişlemeli saldırıları açığa çıkarır.

İlk olarak Nisan 2025’te karanlık web sızıntı alanlarında görülen Gunra, kabarma hızıyla hareket eder, kurbanlara beş gün içinde müzakere etmeye baskı yapar ve kamu veri dökümlerini ağrıyı çarpmak için tehdit eder.

Püskürtme ve priz spam kampanyalarından farklı olarak, operatörler uygulamalı izinsiz girişi tercih eder, tipik olarak çalınan RDP kimlik bilgileri veya açılmamış VPN ağ geçitleri aracılığıyla ağları ihlal eder.

Yönetim tabanları güvence altına alındıktan sonra, kötü amaçlı yazılım, Psexec veya grup politikası aracılığıyla dakikalar içinde düzinelerce makineye itilir ve iş operasyonlarını engelleyen eşzamanlı şifrelemeyi tetikler.

ASEC analistleri, üretim, sağlık hizmetleri ve lojistikte bir düzineden fazla işletmenin ilk üç aylık faaliyetinde Gunra’ya kadar izlenen kesintilerin bildirildiğini belirtti.

Dahili olarak, gerinim Conti’nin çok iş parçacıklı modelini yansıtıyor: Mantıksal CPU çekirdekleri olduğu kadar çok şifreleme iş parçacığı ortaya çıkar ve bekleme süresini en aza indirirken disk verimini en üst düzeye çıkarır.

.webp)

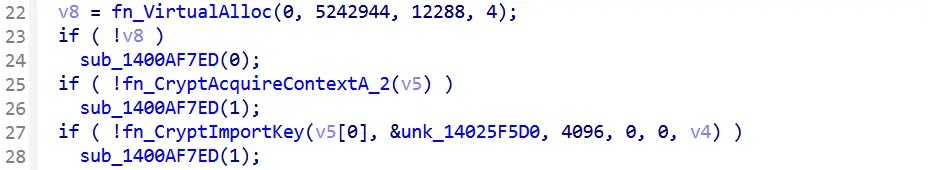

Her iş parçacığı, dosya karıştırma için bir ChaCha20 oturum anahtarı türetmek için ikili içine gömülü bir RSA-2048 anahtarı oluşturur, ardından “.encrt” uzantısını ekler.

En önemlisi, Truva atı, işletim sistemi stabilitesini korumak için yürütülebilir, sürücü ve sistem dosyalarını atlar ve kurbanların her dizinde kalan fidye notunu okuyabilmesini sağlar.

.webp)

Gunra’nın ayrılık atışı, Windows Shadow kopyalarının cerrahi olarak kaldırılmasıdır. WMI’yi WMIC aracılığıyla sürerek, her anlık görüntüyü numaralandırır ve aşağıdaki komutla siler:-

cmd.exe /c C:\Windows\System32\wbem\WMIC.exe shadowcopy where "ID={GUID}" deleteEnfeksiyon mekanizması

Lansmanda Gunra benzersiz bir muteks yaratır, sonra arar GetNativeSystemInfo İplik havuzunu boyutlandırmak için.

.webp)

Ev sahibi 16 CPU çekirdeğini spor yaparsa, kötü amaçlı yazılım 16 şifreleme rutini ortaya çıkarır, her biri 5 MB dosya parçalarını beslemek için fn_FileCrypt Aşağıda gösterilen Chacha20 turlarını saran işlev:-

for(int j=8;j>0;j-=2){

v7+=v11;

v19=((v7^v19)>>16)|((v7^v19)>20)|((v15^v11)<<12);

/* …additional quarter-rounds… */

}RSA genel anahtarı sert kodlanmış ve asla bellek bırakmadığından, ağ trafiği minimum kalır ve çevre tabanlı algılamayı önler.

Bu nedenle uç nokta savunmaları, yedeklemeler yok etmeden önce Gunra'yı tespit etmek için anormal iplik fan çıkışı ve agresif WMIC gölge kopya silme işlemlerini izlemelidir.

Gerçek zamanlı sanal alan analizi ile daha hızlı, daha doğru kimlik avı tespiti ve işletmeniz için gelişmiş koruma deneyimi-> Herhangi birini deneyin. Şimdi