Kongtuke tehdit kümesinden yararlanan gelişmiş bir kötü amaçlı yazılım kampanyası ortaya çıktı ve Windows kullanıcılarını Interlock Remote Access Trojan’ın (RAT) gelişmiş bir PHP tabanlı varyantını dağıtan yeni bir dosya tekniği aracılığıyla hedef aldı.

Bu, önceki JavaScript tabanlı uygulamalardan önemli bir evrimi temsil ederek artan operasyonel sofistike ve esneklik gösteriyor.

Mayıs 2025’ten bu yana, siber güvenlik araştırmacıları, Kongtuke olarak da bilinen LandUpdate808 Web enjekte tehdit kümeleriyle bağlantılı olarak kilitleme sıçanı ile ilgili yaygın aktivite gözlemlediler.

Kampanya, güvenliği ihlal edilmiş web sitelerini ilk saldırı vektörleri olarak kullanıyor ve site sahipleri ve ziyaretçiler tarafından büyük ölçüde algılanmayan HTML sayfalarına tek satır komut dosyaları enjekte ediyor.

ProofPoint araştırmacıları ile ortaklaşa çalışan DFIR rapor analistleri, Haziran 2025 kampanyalarında bu yeni varyantı tanımladılar.

Tehdit aktörleri, daha önce belgelenmiş JavaScript tabanlı Interlock sıçanından Nodesnake lakaptan başarılı bir şekilde, hem işlevselliği hem de kaçınma yeteneklerini geliştiren daha sağlam bir PHP tabanlı uygulamaya geçti.

Kampanyanın fırsatçı hedefleme yaklaşımı, enfeksiyon oranlarını en üst düzeye çıkarmak için sofistike sosyal mühendislik teknikleri kullanan tehdit aktörleri ile birden fazla sektördeki kuruluşları etkilemektedir.

Kötü amaçlı yazılımların evrimi, Interlock Group’un daha esnek ve tespit edilmesi zor saldırı metodolojileri geliştirme konusundaki yatırımını gösteriyor.

Enfeksiyon mekanizması analizi

Kongtuke FileFix saldırı zinciri, belirli kurbanları seçici olarak hedeflemek için ağır IP filtreleme kullanan kötü niyetli JavaScript sunan tehlikeye atılmış web siteleriyle başlar.

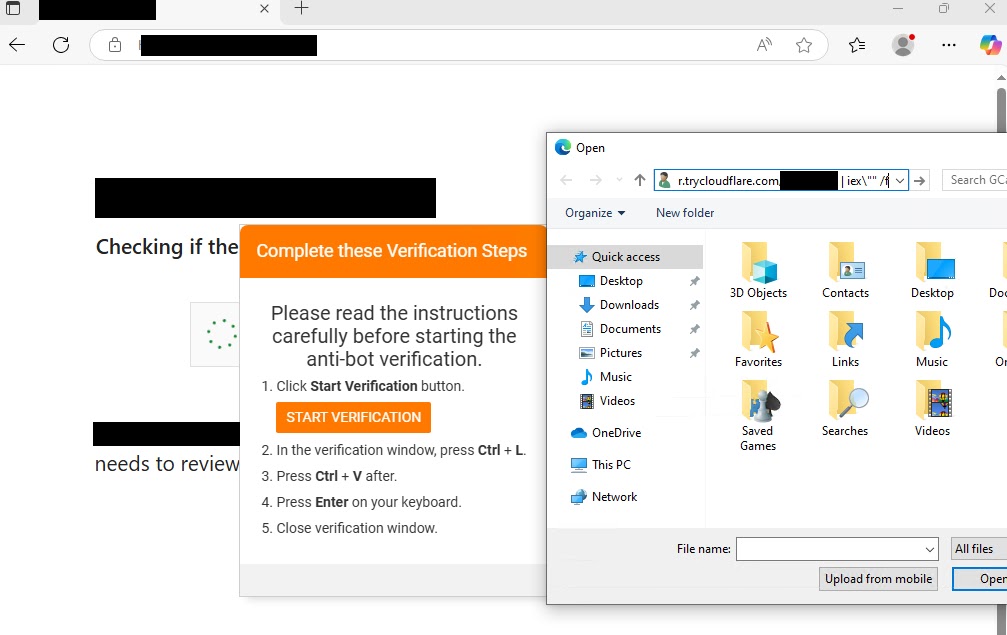

Enfekte bir siteye eriştikten sonra, kullanıcılar “insan olduğunuzu doğrulamalarını” isteyen meşru bir Captcha doğrulama istemi ile karşılaşır ve ardından kurbanlara Windows Run komutu iletişim kutusunu açmalarını ve pano içeriğini yapıştırmalarını söyleyen ayrıntılı doğrulama adımları izler.

.webp)

Bu sosyal mühendislik yaklaşımı, kullanıcılar CAPTCHA’yı standart bir web güvenlik önlemi olarak algıladıklarından, geleneksel güvenlik farkındalık eğitimini etkili bir şekilde atlar.

Mağdurlar talimatlara uyduklarında, bilmeden Kilit Sıçanı dağıtım dizisini başlatan bir PowerShell komut dosyası yürütürler.

Yürütme zinciri, şüpheli argümanlar kullanarak PowerShell yumurtlama PHP süreçleri ile sofistike teknik uygulama gösterir.

Kötü amaçlı yazılım, yapılandırma dosyalarını kullanıcının AppData dizinindeki standart olmayan konumlardan yükler ve özellikle PHP Yürütülebilir dosyasını ZIP uzantı direktifleriyle çağırır.

Temsili bir komut yapısı şu şekilde görünür:-

"C:\Users\[REDACTED]\AppData\Roaming\php\php.exe" -d extension=zip -c config.cfgBaşarılı bir yürütme üzerine, sıçan hemen kapsamlı sistem keşfi gerçekleştirir, sistem özellikleri, çalışma süreçleri, Windows hizmetleri, monte edilmiş sürücüler ve ağ mahalle verilerini ARP tablo sorguları aracılığıyla dahil olmak üzere ayrıntılı bilgiler toplar.

Bu istihbarat toplama, tehdit aktörlerinin uzlaşma ve ayrıcalık seviyelerini hızlı bir şekilde değerlendirmelerini sağlar ve sonraki saldırı aşamaları için kullanıcı, yönetici veya sistem erişim haklarına sahip olup olmadıklarını belirler.

Kötü amaçlı yazılım, Trycloudflare.com URL’leri aracılığıyla sağlam komut ve kontrol iletişimi oluşturur ve operasyonel dayanıklılık için sert kodlanmış geri dönüş IP adreslerini korurken gerçek sunucu konumlarını maskelemek için meşru Cloudflare tüneli hizmetlerini kasten kötüye kullanır.

Canlı bir ortamda kötü amaçlı yazılımları algılayın. Ücretsiz dene