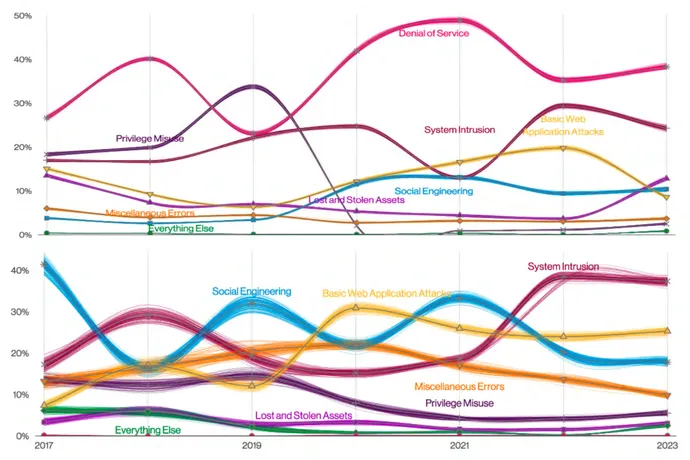

Hizmet reddi saldırıları, 2022’de tehdit ortamına hakim olmaya devam etti, ancak ihlaller (doğrulanmış veri kaybıyla sonuçlanan güvenlik olayları) daha çok sistem izinsiz girişleri, temel Web uygulaması saldırılarını ve sosyal mühendisliği içeriyordu.

Verizon’un “2023 Veri İhlali Araştırmaları Raporu”nda analiz edilen 16.300’den fazla güvenlik olayının 6.250’den fazlası veya %38’i hizmet reddi saldırıları, yaklaşık 5.200’ü veya %32’si ise doğrulanmış veri ihlalleriydi. Hizmet reddi saldırıları hafifletilene kadar yıkıcı olsa da (rapordaki verilerin çoğu kurbanlardan ziyade DOS savunma sağlayıcılarından geliyordu) sistem izinsiz girişleri, web uygulaması ihlalleri ve sosyal mühendislik yoluyla yapılan veri ihlalleri genellikle üzerinde önemli etkilere neden oldu. işletme.

Rapordaki en önemli iki saldırı türü olan DOS saldırıları ve sistem izinsiz girişleri, CIA (Gizlilik, Bütünlük, Erişilebilirlik) üçlüsünün farklı bölümlerini hedefler. Güvenlik açığı yönetimi firması Rapid7’nin baş araştırmacısı Erick Galinkin, sistem izinsiz girişlerinin genellikle gizliliği ve bütünlüğü etkilediğini, hizmet reddi saldırılarının ise kullanılabilirliği hedef aldığını söylüyor.

“Nihayetinde, DDoS kullanımı bir hedef üzerinde baskı oluşturmak ve onları kullanılabilirliği yeniden sağlamaya odaklanmaya zorlamak içindir” diyor. “Bu, bir haraç kampanyasının parçası olarak, bir hedefi eşzamanlı uzlaşma girişimlerinden uzaklaştırmak için veya hatta bazı hedefleri bozmak için bağımsız bir taktik olarak kullanılabilir.”

Veriler, kayda değer olaylara dönüşen tehdit faaliyetleri ile şirketlere gerçek zarar verenler arasındaki farklılıkları vurgulamaktadır. Rapora göre, tüm ihlallerin %24’ünü oluşturan ortalama fidye yazılımı olayının neden olduğu hasar ikiye katlanarak 26.000 $’a ulaştı. Buna karşılık, “2023 Veri İhlali Soruşturma Raporu”na göre, 6.248 hizmet reddi olayından yalnızca dördü veri ifşasıyla sonuçlandı.

Bir e-posta güvenlik şirketi olan Cofense’nin istihbarat analizi yöneticisi Joe Gallop, raporda ayrıca kalıpların bilgilendirici olmakla birlikte büyük ölçüde değişebileceğinin altını çizdiğini söylüyor.

“Her olay farklıdır, bu da kapsamlı ve özel, ancak ayrıntılı bir olay kategorisi seti oluşturmayı çok zorlaştırır” diyor. “Çeşitli yöntemler arasındaki örtüşme ve bir saldırı zincirinin birkaç kategoriye girebilecek faaliyetler arasında döngü yapma potansiyeli nedeniyle, güvenliğe bütüncül bir yaklaşımı sürdürmek son derece önemlidir.”

Daha Fazla Fidye Yazılımı Nedeniyle Daha Fazla Sistem Saldırısı

Sisteme izinsiz giriş kategorisindeki en yaygın model, bir bilgisayara veya cihaza yüklenen kötü amaçlı yazılımdır, ardından veri hırsızlığı ve son olarak, bir sistem veya verinin kullanılabilirliğine yönelik saldırılar gelir; bunların tümü fidye yazılımı saldırılarının ayırt edici özellikleridir. Aslında, DBIR’ye göre sistem izinsiz giriş kategorisindeki tüm eylemlerin %80’inden fazlasını fidye yazılımları oluşturuyordu.

Verizon’da tehdit istihbaratı üst düzey yöneticisi David Hyender, fidye yazılımlarının devam eden popülaritesi nedeniyle, şirketlerin tespit etmeye odaklanması gereken şeylerden birinin sisteme izinsiz giriş modeli olması gerektiğini söylüyor.

“Sisteme izinsiz girişin zirveye çıkmasının birincil nedeni, bunun fidye yazılımlarının bulunduğu model olması gerçeğidir” diyor. “Fidye yazılımı her büyüklükteki, sektördeki ve coğrafi konumdaki kuruluşlar arasında her yerde bulunmaya devam ettikçe, sisteme izinsiz giriş modeli büyümeye devam ediyor.”

Yine de, temel Web saldırıları ve sosyal mühendislik dahil olmak üzere diğer saldırı vektörleri de ihlallere yol açıyor. İhlallerin dörtte biri (%25) temel Web uygulaması saldırılarından kaynaklanırken, ihlallerin %18’i sosyal mühendislikten kaynaklanıyor. Sisteme izinsiz giriş kategorisinde, Web uygulamaları aracılığıyla yapılan saldırılar, sisteme izinsiz girişle sonuçlanan tüm saldırıların üçte birini oluşturuyordu.

Savunma Açısından Kritik Çalışanlar

Sosyal mühendislik olarak başlayan bir olay, saldırı zinciri ilerledikçe hızla bir sistem ihlaline dönüşebilir. Rapid7’den Galinkin, aslında olayların birleştirilmesinin sistemleri ve verileri ihlallere karşı korumayı çok bütünsel bir uygulama haline getirdiğini söylüyor.

Savunma stratejisi aynı zamanda kuruluşların neye değer verdiğine de bağlıdır. Bir sağlık hizmeti ortamında, bir DDoS saldırısı genellikle ödeme veya planlama portalları gibi kritik öneme sahip ancak hasta bakımının temel işlevselliğini etkilemeyebilecek halka açık kaynakları etkileyecektir.

Galinkin, “Bireysel bir kuruluşun değer verdiği şeyler çılgınca değişebilir” diyor. “Bu nedenle, kuruluşların en önemli kaynaklarının ve varlıklarının ne olduğunu düşünmesi ve ardından bu kaynakları farklı tehditlerin nasıl hedef alabileceğini değerlendirmesi önemlidir. Sonuçta bu, en iyi savunmayı bilgilendirecektir.”

Yine de, Cofense’den Gallop, sosyal mühendisliğin farklı ihlal türlerinde çok geniş bir ayak izine sahip olması nedeniyle, çalışanların savunma yapbozunun kritik bir parçası olduğunu söylüyor.

“Rapordaki tüm ihlallerin %74’ü bir insan unsuru içerdiğinden, insan güvenlik açıklarının ele alınması kritik önem taşıyor” diyor. “Çalışanlar, sosyal mühendislik girişimlerine şüpheyle yaklaşmak, şüpheli bağlantıları tanımak ve kimlik bilgilerini asla paylaşmamak için eğitilmelidir.”