bu Bağış Takımı tehdit aktörü güncellendi Midilli Google Chrome ve Mozilla Firefox tarayıcılarından bilgi almak için tasarlanmış yenilenmiş bir çalma modülü de dahil olmak üzere gelişmiş özelliklere sahip Windows kötü amaçlı yazılım araç seti.

Morphisec araştırmacıları Hido Cohen ve Arnold Osipov, geçen hafta yayınlanan bir raporda, iyileştirmeler arasında daha önce belgelenmemiş bileşenleri modüler çerçeveye dahil eden yeni bir enfeksiyon zinciri de yer alıyor.

APT-C-35 ve Viceroy Tiger olarak da bilinen Donot Ekibi, en azından 2016’dan beri Hindistan, Pakistan, Sri Lanka ve Bangladeş’teki savunma, diplomatik, hükümet ve askeri kuruluşlara bakış açısını belirlemesiyle tanınıyor.

Uluslararası Af Örgütü tarafından Ekim 2021’de ortaya çıkarılan kanıtlar, grubun saldırı altyapısını Innefu Labs adlı Hintli bir siber güvenlik şirketine bağladı.

Kötü amaçlı Microsoft Office belgeleri içeren hedef odaklı kimlik avı kampanyaları, kötü amaçlı yazılımlar için tercih edilen dağıtım yoludur ve ardından arka kapıyı başlatmak için üretkenlik yazılımındaki makrolardan ve bilinen diğer güvenlik açıklarından yararlanılır.

Morphisec’in en son bulguları, siber güvenlik şirketi ESET’in, rakibin yty kötü amaçlı yazılım çerçevesinin çeşitli sürümlerini kullanarak Güney Asya’daki askeri kuruluşlara yönelik izinsiz girişlerini ayrıntılandıran önceki bir raporuna dayanıyor.

Bu, kullanıcıları makroları etkinleştirmeleri için kandıran, belleğe enjekte edilen bir kabuk kodu parçasının yürütülmesiyle sonuçlanan RTF belgelerinin kullanılmasını gerektirir ve bu da komut ve kontrolden (C2) ikinci aşama bir kabuk kodunu indirmek için düzenlenir. sunucu.

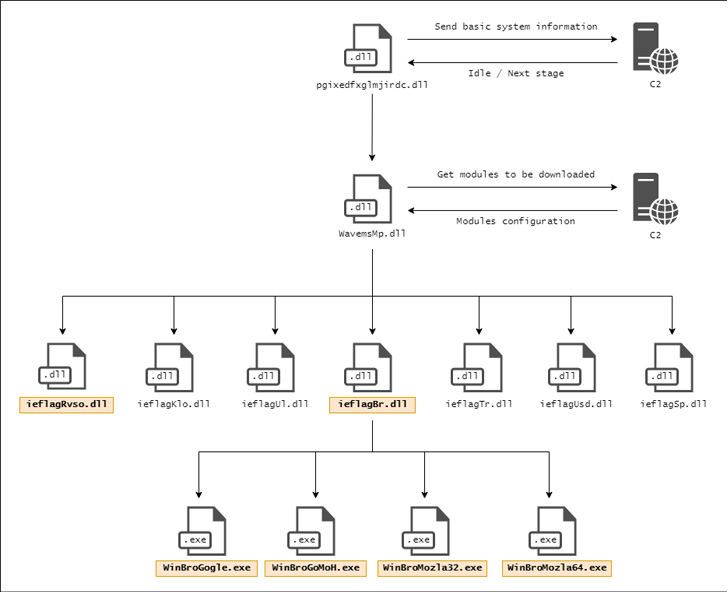

İkinci aşama daha sonra bir DLL dosyasını (“pgixedfxglmjirdc.dll” başka bir uzak sunucudan almak için bir kanal görevi görür; bu, sistem bilgilerini C2 sunucusuna yönlendirerek, bir Zamanlanmış Görev aracılığıyla kalıcılık sağlayarak ve alarak gerçek enfeksiyonu başlatır. sonraki aşamadaki DLL (“WavemsMp.dll”).

Araştırmacılar, “Bu aşamanın temel amacı, kullanıcının bilgilerini çalmak için kullanılan modülleri indirip çalıştırmaktır” dedi. “Mevcut enfeksiyonda hangi modüllerin kullanıldığını anlamak için kötü amaçlı yazılım başka bir C2 sunucusuyla iletişim kurar.”

C2 etki alanı, bir Google Drive belgesine işaret eden gömülü bir bağlantıya erişilerek elde edilir ve bu, kötü amaçlı yazılımın indirilecek ve yürütülecek modülleri belirleyen bir yapılandırmaya erişmesine izin verir.

Bu modüller, kötü amaçlı yazılımın özelliklerini genişletir ve tuş vuruşları, ekran görüntüleri, dosyalar ve web tarayıcılarında depolanan bilgiler gibi çok çeşitli verileri toplar. Ayrıca, araç setinin bir parçası, oyuncuya kurban makinesine uzaktan erişim sağlayan bir ters kabuk modülüdür.

Bu gelişme, tehdit aktörlerinin, ilk enfeksiyon kapmada ve uzaktan erişimi uzun süreler boyunca sürdürmede en etkili olan taktiklerini ve tekniklerini aktif olarak uyarladıklarının bir başka işaretidir.

Araştırmacılar, “Donot ekibi gibi APT’lere karşı savunma yapmak, herhangi bir katmanın ihlal edilmesi durumunda artıklığı sağlamak için birden fazla güvenlik katmanı kullanan bir Derinlemesine Savunma stratejisi gerektirir.” Dedi.