Google Forms, bu kez BazarCall saldırısının yeni bir çeşidi için tehdit aktörleri tarafından kötüye kullanılan en son Google ürünüdür

Abnormal Security’deki siber güvenlik araştırmacıları, dolandırıcıların kullandığı yeni bir saldırı kampanyasını tespit etti. BazarCall tekniği (BazaCall veya Geri arama kimlik avı) kurbanları hedef almak. Ancak bu sefer kötü şöhretli kimlik avı saldırısı yöntemi, aldatıcı stratejilerini geliştirmek için Google Formlar’ı dahil ederek karmaşık bir dönüş yaptı.

Burada, Anormal Security’nin bulgularının olaydan sadece birkaç hafta sonra geldiğini belirtmekte yarar var. FBI kullanıcıları uyardı Luna Moth olarak da tanımlanan Silent Ransom Group’un (SRG) bir üyesi, ağ hacklemeleri için geri arama kimlik avı tekniklerini kullanıyor.

Olağan senaryoda, BazarCall saldırısı genellikle tanıdık markalardan gelen bir ödeme bildirimi veya abonelik onayı gibi görünen bir kimlik avı e-postasıyla başlar. E-posta, alıcılardan ücretlere itiraz etmek veya bir hizmeti iptal etmek için verilen telefon numarasını aramasını ister ve bu da bir aciliyet duygusu yaratır. Ancak asıl amaç, Kurbanları kötü amaçlı yazılım yüklemeleri için kandırmak telefon görüşmesi sırasında kuruluşları gelecekteki siber tehditlere maruz bırakır.

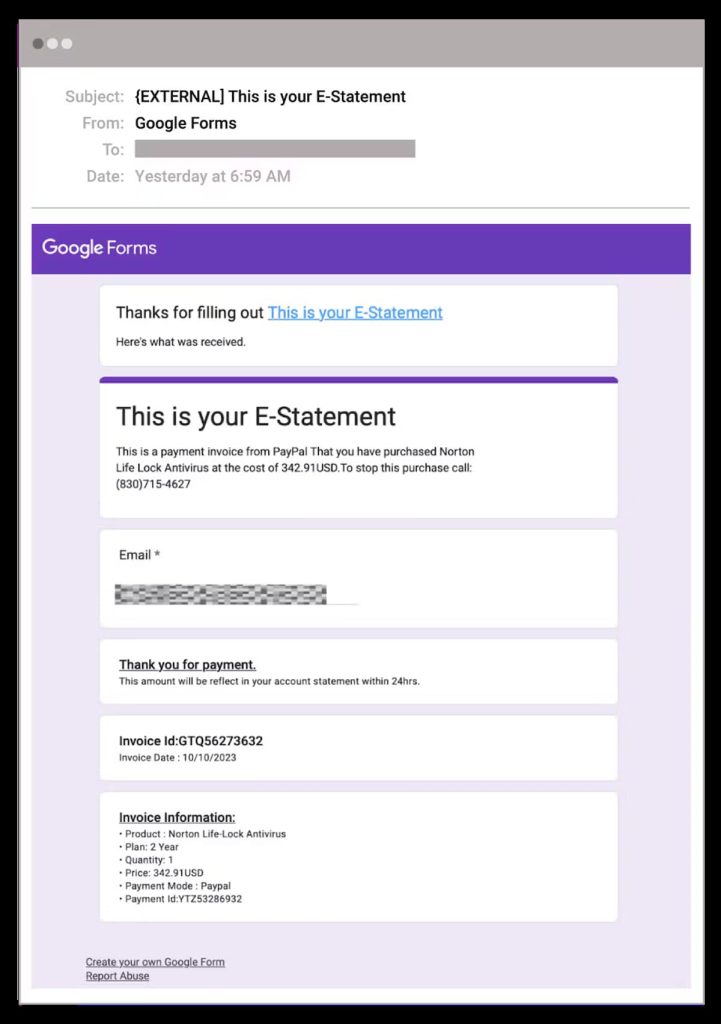

Bu BazarCall varyantını diğerlerinden ayıran şey, kötü amaçlı e-postaların orijinalliğini artırmak için Google Formlar’ı kullanmasıdır. Saldırgan, sahte bir işlemle ilgili fatura numarası ve ödeme bilgileri dahil ayrıntıları ekleyen bir Google Formu oluşturur. Daha sonra yanıt alındı seçeneği etkinleştirilir ve doldurulmuş formun bir kopyası hedefin e-posta adresine gönderilir.

İçinde Blog yazısıAnormal Security’de Bilgi Güvenliği Müdürü Mike Britton, saldırganın form davetiyesini kendisine göndererek, bunu hedefin e-posta adresiyle doldurarak ve bunu bir ürün veya hizmet için ödeme onayı gibi göstererek süreci daha da manipüle ettiğini söyledi. Meşru bir Google adresinden gönderilen Google Formlar’ın kullanılması, saldırının meşruiyetini artırarak tespit edilmesini zorlaştırır.

“E-posta doğrudan Google Formlar’dan gönderildiği için gönderenin adresi formlar-receipts-noreply@googlecom, gönderenin görünen adı ise “Google Formlar”dır. Bu yalnızca meşruiyet görünümüne katkıda bulunmakla kalmıyor, aynı zamanda e-posta meşru ve güvenilir bir alandan geldiğinden mesajın başarılı bir şekilde iletilme şansını da artırıyor.”

Mike Britton – Anormal Güvenlik

Bu BazarCall’ın benzersizliği, geleneksel e-posta güvenlik araçları tarafından tanımlanmasının zorluğunda yatmaktadır. Kötü amaçlı bağlantılar veya ekler içeren tipik tehditlerden farklı olarak bu saldırı, anketler ve testler için güvenilir bir hizmet olan Google Formlar’a dayanır.

Google Forms URL’lerinin dinamik yapısı, sık sık değiştiğinden ve birçok güvenlik aracı tarafından kullanılan statik analiz ve imza tabanlı algılamadan kaçındığından, algılamayı daha da karmaşık hale getirir. Mike ayrıca, güvenli e-posta ağ geçitleri (SEG’ler) gibi eski e-posta güvenlik araçlarının, bu e-postaların ardındaki kötü niyetli amacı ayırt etmekte zorlandığını, bunun da potansiyel tehditlerin gözden kaçmasına yol açtığını belirtti.

Ancak çağdaş Yapay zekaya özgü e-posta güvenliği çözümleri Davranışsal yapay zeka ve içerik analiziyle donatılmış sistemler, marka kimliğine bürünme ve kimlik avı girişimlerini tanıyarak bu tür saldırıları doğru bir şekilde tanımlayabilir ve engelleyebilir.

Gelişen siber tehdit ortamında gezinirken, BazarCall’ın bu çeşidi gibi gelişmiş saldırı yöntemleri hakkında bilgi sahibi olmak çok önemlidir. Yapay zekadan yararlanan gelişmiş e-posta güvenliği çözümlerinin benimsenmesi, kuruluşları ve bireyleri siber suçluların sürekli değişen taktiklerinden etkili bir şekilde korumak için çok önemlidir.

İLGİLİ MAKALELER

- Dropbox’ı Kimlik Avı için Kullanan Yeni BEC 3.0 Saldırısı

- Kimlik Avcıları, Kripto Kimlik Bilgilerini Toplamak İçin Google Dokümanlarını Kullanıyor

- İran’ın MuddyWater Grubu Sahte Not Kimlik Avı ile İsraillileri Hedef Alıyor

- USPS Teslimat Kimlik Avı Dolandırıcılığı, SaaS Sağlayıcılarını Veri Çalmak İçin İstismar Ediyor

- Otel rezervasyonu kimlik avı dolandırıcılığı, MrAnon Stealer’ı yaymak için PDF bağlantılarını kullanıyor