Check Point Research (CPR) araştırmacılarına göre, dijital belge platformlarını taklit eden bir kimlik avı kampanyası yalnızca iki hafta içinde 6.000’den fazla kuruluşa ulaştı.

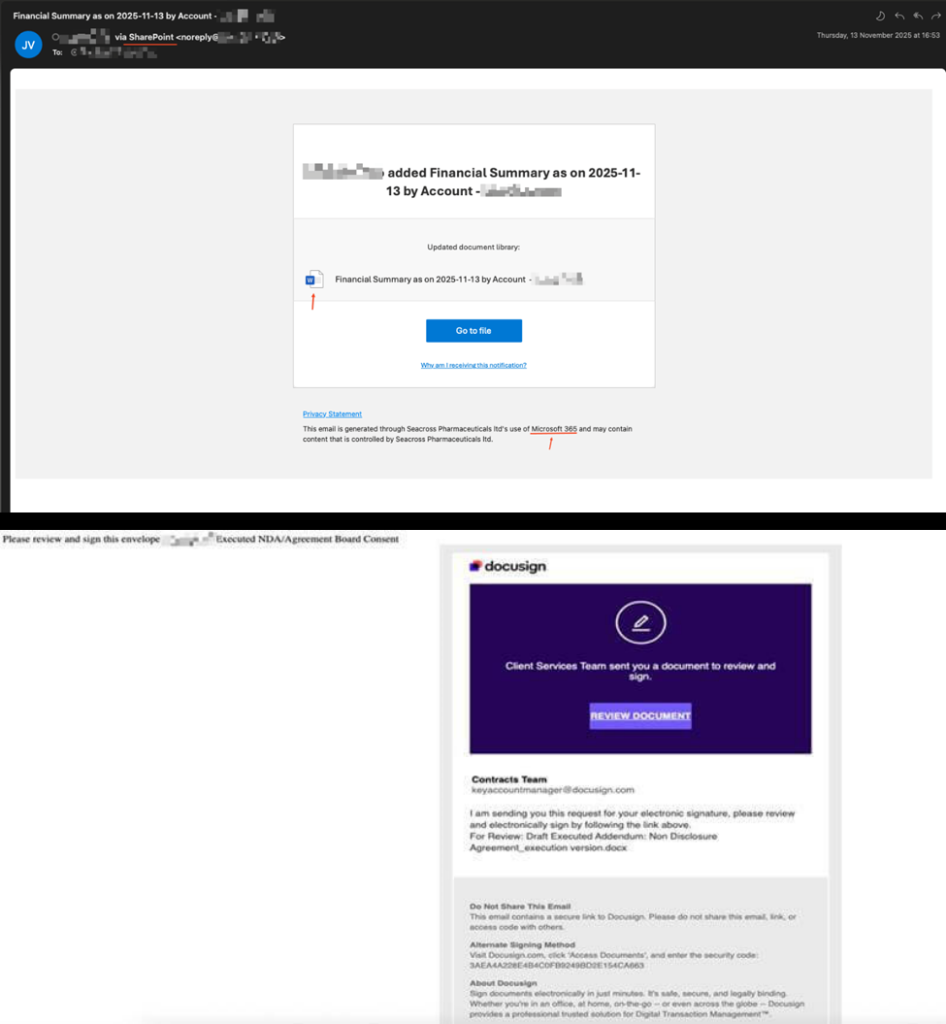

Bu kimlik avı kampanyasında, SharePoint ve DocuSign gibi hizmetlerden gelen meşru bildirimler gibi görünmek üzere hazırlanmış e-postalar kullanıldı ve alıcıları, kimlik bilgileri hırsızlığı sayfalarına yönlendiren bağlantıları tıklamaları için kandırdı.

Dosya paylaşımı ve e-imza araçları; bankacılık, sigorta, emlak ve danışmanlık gibi sektörlerde günlük operasyonların bir parçasıdır. Güvenilir platformların stilini ve tarzını kopyalayan kimlik avı mesajları, gerçek gibi görünecek kadar rutin görünüyordu. Konu satırları, biçimlendirme ve hatta logolar, kullanıcıların meşru bir uyarıdan bekleyebilecekleriyle eşleşiyordu.

Check Point araştırmacıları ABD, Avrupa, Kanada, Asya, Avustralya ve Orta Doğu’da 40.000’den fazla kimlik avı mesajını izledi. Hedeflerin çoğu danışmanlık, teknoloji ve emlak alanlarında faaliyet gösteriyordu ancak kampanya aynı zamanda sağlık, enerji, eğitim ve kamu sektörlerine de ulaştı. Bu endüstriler ağırlıklı olarak belge alışverişine dayanıyor ve bu da yemi özellikle inandırıcı kılıyor.

Saldırıda kullanılan temel taktiklerden biri yönlendirme gizlemeydi. Kimlik avı bağlantıları, genellikle kullanıcıları zararlı web sitelerinden korumak için kullanılan Mimecast’in URL yeniden yazma hizmeti aracılığıyla yönlendirildi.

Bu durumda saldırganlar, bağlantılarının güvenilir görünmesini sağlamak için sistemi kötüye kullandılar. Mimecast bilinen bir siber güvenlik platformu olduğundan, yeniden yazılan bağlantıların e-posta filtrelerinden veya mesajları okuyan kişilerden gelen alarmları tetikleme olasılığı daha düşüktü.

Başka bir varyasyon, farklı bir yol kullanarak DocuSign bildirimlerini taklit etti. Saldırganlar, Mimecast yerine Bitdefender ve Intercom altyapısını kullanarak bağlantılarını sararak gerçek hedefi daha etkili bir şekilde gizlediler. Her iki versiyonda da amaç aynıydı; kullanıcıyı bilmeden oturum açma ayrıntılarını veya hassas bilgileri aktaracağı bir sayfaya yönlendirmek.

Kimlik avı e-postalarının görsel tasarımı birçok kişiyi kandıracak kadar keskindi. Bazı iletiler “SharePoint aracılığıyla X (Çevrimiçi)” veya “Y aracılığıyla eSignDoc” gibi sahte görünen adlardan gelirken, diğerleri “SharePoint” gibi genel adlar kullanıyordu. Gömülü düğmeler ve başlıklar gerçek hizmetleri yansıtıyordu. Gönderen, meşgul bir çalışanın iki kez düşünmeden önce tıklayacağı fikrine güvendi.

Mimecast daha önce yanıt vermiş ve son kampanya için sistemlerinde hiçbir teknik kusurun istismar edilmediğini açıklamıştı. Saldırganlar, URL’leri maskelemek için yönlendirme özelliğini kullandı ancak herhangi bir güvenlik mekanizmasını ihlal etmedi.

Mimecast, sistemlerinin hem teslim sırasında hem de tıklandığında kötü amaçlı bağlantıları tarayıp engellediğini vurguladı. Şirket ayrıca kendi platformunda mevcut olan benzer kimlik avı taktiklerinin daha kapsamlı bir analizine de atıfta bulundu.