Siber güvenlik alanında endişe verici bir gelişme olarak saldırganlar, orijinal belgeleri yakından taklit eden sahte faturalar göndermek için DocuSign’ın API yeteneklerinden yararlanıyor. Bu kampanyaların sıklığı artıyor ve son beş aydaki raporlar olaylarda önemli bir artış olduğunu vurguluyor. Siber güvenlik bağlamında DocuSign’ın API’sinin kötüye kullanılması, geleneksel kimlik avı yöntemlerinden önemli bir uzaklaşmayı temsil ediyor. Geleneksel kimlik avı saldırıları genellikle kurbanları kötü amaçlı bağlantılara tıklamaları veya oturum açma kimlik bilgileri gibi hassas verileri girmeleri için kandırmak üzere güvenilir markaları taklit eden sahte e-postalar göndermeyi içerir. E-posta ve anti-spam filtreleri, bu aldatıcı taktikleri etkili bir şekilde tespit edip engellemek için geliştirildi; bu da saldırganların geleneksel yöntemleri kullanarak başarılı olmasını zorlaştırıyor.

Ancak kötü amaçlı e-postalar DocuSign gibi saygın hizmetlerden geldiğinde, kullanıcıların ve güvenlik araçlarının bunları tespit etmesi ve işaretlemesi çok daha zor hale gelir. Bunun nedeni, bu e-postaların meşru hesaplardan gönderilmesi ve tanınmış markaların orijinal şablonlarını kullanarak güvenilirliklerini artırmasıdır. Örneğin saldırganlar, gerçek DocuSign markasını kullanarak gerçekçi faturalar oluşturabilir ve bunları, kimlik avı girişimlerini yakalamak için tasarlanmış birçok geleneksel filtreyi atlayan platform aracılığıyla gönderebilir.

Siber suçlular daha önce kötü amaçlı içerik sunmak için Google Dokümanlar aracılığıyla belge paylaşımı gibi diğer yasal çevrimiçi hizmetleri kullanmıştı. Mevcut trend, birçok kuruluşun güvendiği bir e-imza hizmeti olan DocuSign’dan yararlanarak, geleneksel kimlik avı girişimlerinin nadiren başarabileceği bir ölçekte dolandırıcılık yaymayı içeriyor. Bu yaklaşım, dolandırıcılık faaliyetlerini standart iletişim iş akışlarına sorunsuz bir şekilde entegre ederek bunların güvenilir görünmesini sağlar ve başarı olasılığını artırır.

Bu gelişen yöntem, kullanıcıların meşru hizmetlere ve iletişimlerine olan doğal güvenini hedef aldığından önemli bir tehdit oluşturuyor ve bu da daha yüksek uyumluluk ve ödemeyle ilgili sahtekarlık riskine yol açıyor.

Program Nasıl İşliyor?

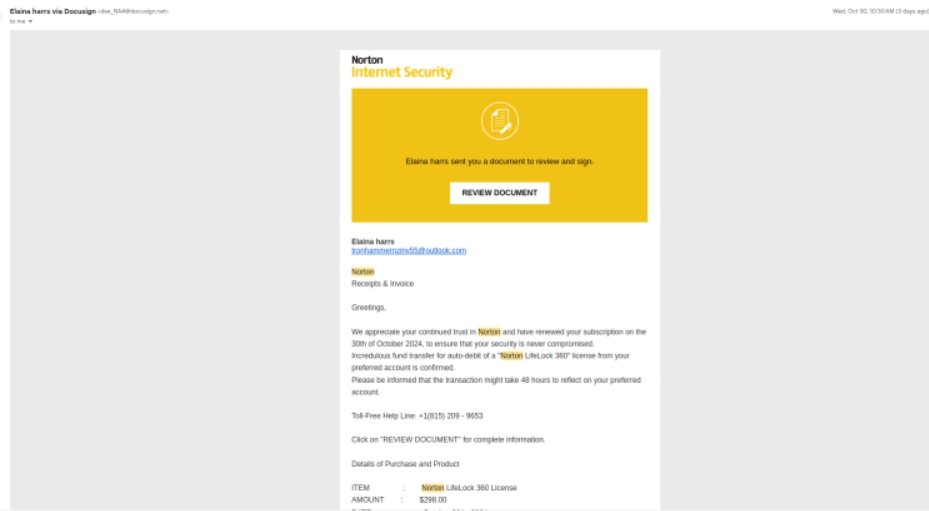

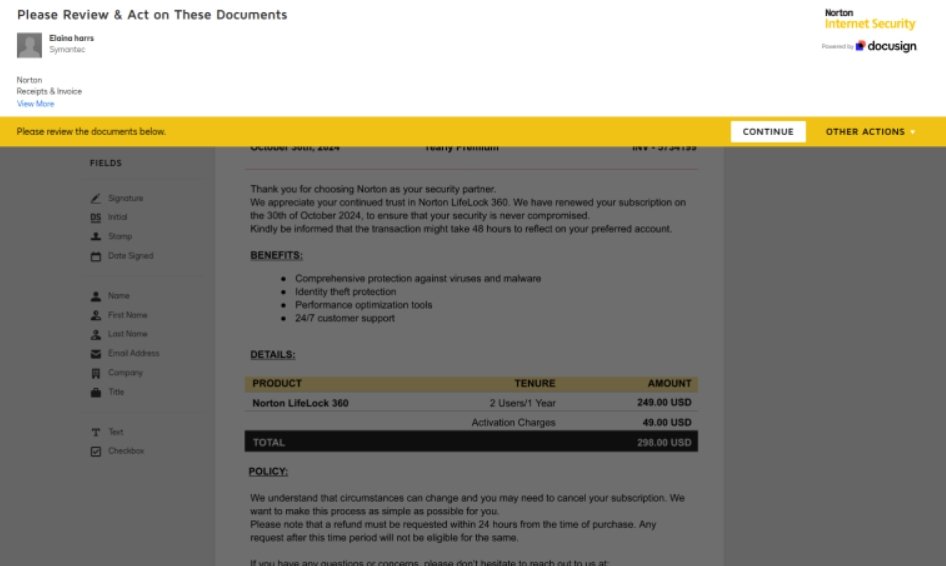

Saldırganlar meşru, ücretli DocuSign hesapları oluşturarak şablonları özelleştirmelerine ve orijinal görünen belgeler göndermek için platformun API’sini kullanmalarına olanak tanıyor. Ortak hedefler arasında, bu faturaların ikna edici görünmesi için markası taklit edilen Norton Antivirus gibi yazılım şirketleri yer alıyor. Bu belgeler, doğru fiyatlandırmayı veya etkinleştirme ücretleri gibi ek ücretleri içerebilir ve dikkatsiz alıcılardan ödeme almak üzere tasarlanmıştır.

Bir kurban belgeyi e-imzaladıktan sonra, saldırganlar imzalanan belgeyi ödeme için finans departmanlarına gönderiyor ya da DocuSign dışında doğrudan ödeme talepleri yapmak için kullanıyor. Bu faturalar, DocuSign ağındaki güvenilir kaynaklardan geldiğinden, e-posta ve kimlik avı filtreleri tarafından tespit edilmekten kaçınır ve standart siber güvenlik önlemleri için büyük bir zorluk teşkil eder.

Saldırganlar Ücretli DocuSign Hesaplarını Nasıl Oluşturur ve Kullanır?

Saldırganlar, sahtekarlık faaliyetlerini yaymak için DocuSign tarafından sağlanan meşru altyapıdan yararlanmanın bir yolunu buldu. Süreç, saldırganların platformun tüm araç ve özelliklerinden yararlanmasına olanak tanıyan ücretli DocuSign hesaplarının oluşturulması ve kullanılmasıyla başlıyor. Bu programları şu şekilde yürütüyorlar:

- Yasal Hesaplar Oluşturma:

- Saldırganlar ücretli DocuSign hesaplarına kaydolarak şablon oluşturma, özelleştirme ve API yeteneklerini kullanma yeteneği de dahil olmak üzere premium özelliklere erişim sahibi olmalarını sağlar.

- Meşru ödeme yöntemlerini veya çalınan kredi kartı bilgilerini kullanarak, hesap kaydı sırasında ani tehlike işaretlerinin ortaya çıkmasını önlerler.

- Özelleştirilmiş Şablonlar Hazırlama:

- Bir hesap oluşturulduktan sonra saldırganlar, saygın şirketlerin şablonlarını yakından taklit eden şablonlar oluşturmak için DocuSign’ın araçlarını kullanır. Bu, Norton Antivirus gibi tanınmış yazılım markalarını veya diğer önde gelen firmaları içerebilir.

- Bu şablonlar, faturaların alıcılar için son derece güvenilir görünmesini sağlayan orijinal markalama, logolar ve tasarım öğeleri içerir.

- Toplu Dağıtım için API Kullanımı:

- DocuSign’ın API’sinin kullanımı, özellikle Zarflar: oluştur Uç nokta, saldırganların bu sahte faturaları gönderme sürecini büyük ölçekte otomatikleştirmesine olanak tanır.

- Saldırganlar otomasyonu entegre ederek dolandırıcılıkları hızlı ve verimli bir şekilde gerçekleştirebilir ve minimum manuel çabayla çok sayıda hedefe ulaşabilir.

- İçerik ve Taktikler:

- Faturalar genellikle doğru fiyatlandırma ayrıntılarını içerir ve orijinallik yanılsamasını artırmak için etkinleştirme ücretleri gibi ek ücretler içerebilir.

- Taktikler ayrıca fonları saldırganların hesaplarına yönlendirmek için doğrudan havale talimatlarını veya diğer ödeme bilgilerini de içerebilir.

- Ödeme Taleplerinin Gerçekleştirilmesi:

- Mağdurun belgeyi e-imzalaması durumunda, saldırganlar imzalanan belgeyi kullanarak ödeme taleplerini doğrudan finans departmanlarına iletebilir veya diğer iletişim kanalları aracılığıyla ödeme talep edebilir.

- Bu belgeler DocuSign’ın meşru altyapısı üzerinden gönderildiğinden, e-posta hizmetlerinden ve kimlik avı önleme filtrelerinden kolayca geçerek tespit edilme olasılığını azaltır.

Ücretli hesapların ve API yeteneklerinin bu hesaplı kötüye kullanımı, platform işlevselliğine ilişkin karmaşık düzeyde planlama ve anlayışı yansıtıyor. DocuSign gibi güvenilir hizmetlerin tanımlanması ve kötüye kullanılmasının önlenmesi için kuruluşlarda dikkatli güvenlik uygulamalarına duyulan ihtiyacın altını çiziyor.

Saldırıların Ölçeklendirilmesinde API Otomasyonunun Rolü

DocuSign’ın API’si tarafından sağlanan otomasyon yetenekleri; Zarflar: oluştur uç nokta, saldırganların bu dolandırıcılıkları minimum düzeyde manuel girişle geniş ölçekte dağıtmasına olanak sağladı. Bu kötüye kullanım, iş operasyonlarını iyileştirmeye yönelik araçların siber suçlular tarafından da nasıl istismar edilebileceğinin altını çiziyor. İzinsiz markalamayla tamamlanan resmi şablonları kullanarak faturaları özelleştirme yeteneği, bu dolandırıcılıkların algılanan meşruiyetini güçlendiriyor.

Tespitteki Zorluklar

DocuSign’ın meşru platformunun sahtekarlık faaliyetleri için kullanılması, geleneksel tespit mekanizmalarının önünde önemli engeller oluşturur. İşte bu dolandırıcılıkların tespit edilmesinin özellikle zor olmasının nedeni:

- E-postaların Meşru Kaynağı:

- Genellikle sahte veya şüpheli e-posta adresleri kullanan geleneksel kimlik avı dolandırıcılıklarının aksine, bu DocuSign tabanlı dolandırıcılıklara karışan e-postalar meşru DocuSign hesaplarından gelir. E-posta hizmetleri ve kimlik avı önleme araçları, DocuSign gibi saygın kaynaklardan gelen iletişime güvenecek şekilde tasarlandığından, bu durum algılamayı zorlaştırır.

- Kötü Amaçlı Bağlantıların veya Eklerin Olmaması:

- Geleneksel kimlik avı tespit yöntemleri, e-postalardaki şüpheli bağlantıların veya eklerin belirlenmesine dayanır. Ancak DocuSign aracılığıyla gerçekleştirilen dolandırıcılıklar genellikle bu unsurları içermez. Bunun yerine tehlike, tamamen meşru görünebilen ve ödeme veya mali izin talepleri içerebilen belgenin kendisinde yatmaktadır.

- Orijinal Markalama ve Şablonların Kullanımı:

- Saldırganlar genellikle DocuSign tarafından sağlanan orijinal şablonları kullanır veya saygın şirketlerin markalı belgelerinin son derece doğru kopyalarını oluşturur. Bu şablonlar gerçek logolar, tasarımlar ve resmi görünümlü düzenler içerir; bu da alıcıların sahte bir fatura ile meşru bir faturayı daha yakından incelemeden ayırt etmesini neredeyse imkansız hale getirir.

- E-posta Filtrelerini Atlamak:

- Bu e-postalar doğrudan DocuSign platformundan geldiğinden, doğası gereği, genellikle güvenilmeyen veya kötü yapılandırılmış kimlik avı girişimlerini tespit etmek üzere ayarlanmış e-posta filtrelerinden ve spam dedektörlerinden geçerler. Bu düzeydeki özgünlük, e-postaların işaretlenme veya karantinaya alınma olasılığını önemli ölçüde azaltır.

- DocuSign İletişiminde Kullanıcı Güveni:

- DocuSign, birçok şirket tarafından güvenli belge yönetimi için kullanılan, yaygın olarak güvenilen bir e-imza hizmetidir. Sonuç olarak, alıcıların DocuSign aracılığıyla gönderilen iletişimlere ve isteklere güvenme olasılığı daha yüksektir ve bu da bu dolandırıcılıkların başarı şansını artırır.

- E-posta Başlıklarında Minimal Anormallikler:

- DocuSign kullanan gelişmiş kimlik avı saldırıları, meşru e-posta başlıklarından ve etki alanlarından (örneğin, docusign.net etki alanından) yararlanır. Bu, üstünkörü bir inceleme sırasında bunların tespit edilmesini zorlaştırır ve ayrıca bu dolandırıcılıkların, e-posta meta verilerindeki tutarsızlıkları tarayan tespit mekanizmalarından kaçmasına olanak tanır.

- Arttırılmış Otomasyon:

- Saldırganların sahte belgelerin otomatik olarak geniş ölçekte teslimi için DocuSign API’sini kullanması, bu saldırıların hızlı bir şekilde gerçekleşebileceği ve manuel inceleme süreçlerini geride bırakabileceği anlamına geliyor. Otomasyon aynı zamanda büyük hacimli dolandırıcılıklarda tutarlı bir format sağlayarak gerçek ve sahte belgeler arasında yalnızca görünüme dayalı olarak ayrım yapılmasını zorlaştırıyor.

Bu zorluklar, güvenilir platformlardan yararlanan karmaşık saldırıları tespit etmek ve önlemek için hem organizasyonel eğitimde hem de teknolojide güncellenmiş ve gelişmiş stratejilere duyulan ihtiyacı vurgulamaktadır. Geliştirilmiş dikkat ve çok katmanlı doğrulama süreçleri, bu tür dolandırıcılıkların kurbanı olma riskini en aza indirmenin anahtarıdır.

Önerilen Güvenlik Önlemleri

Kuruluşların bu tür tehditlere karşı korunmak için çok yönlü bir yaklaşım benimsemeleri tavsiye edilir:

- Gönderen Bilgilerini Doğrulayın: Özellikle faturalar beklenmedikse veya olağandışı ücretler içeriyorsa, gönderenlerin kimlik bilgilerini ve ilgili hesaplarını her zaman doğrulayın.

- İç Onay Süreçleri: Yetkisiz ödeme riskini en aza indirmek için birden fazla ekip üyesinin incelemesini gerektiren, mali işlemlere yönelik sıkı prosedürler uygulayın.

- Çalışan Eğitimi: Çalışanları bu tür dolandırıcılıkların özellikleri hakkında bilgilendirmek ve dikkatli olma kültürünü teşvik etmek için eğitim oturumları düzenleyin.

- Anormallik Tespiti: Beklenmedik veya düzensiz faturaları yakından takip edin.

- Sağlayıcı Yönergelerini Takip Edin: Kimlik avı tehditlerini tanımlamak ve azaltmak için DocuSign ve diğer hizmet sağlayıcıların en iyi uygulamalarından haberdar olun.

Hizmet sağlayıcılar için tehdit modellemesi yürütmek, API uç noktalarına hız sınırlaması uygulamak ve olası kötüye kullanım modellerini belirlemek için izleme araçlarını kullanmak çok önemlidir.

DocuSign’ın API’sinin sahte fatura dağıtmak amacıyla bu şekilde kötüye kullanılması, kimlik avı taktiklerinde gelişmiş bir evrimi temsil ediyor. Saldırganlar, sahtekarlıkları gerçek platformlara yerleştirerek geleneksel tespit yöntemlerini atlama şanslarını artırır. Siber suçlular uyum sağlamaya devam ettikçe kuruluşların, API güvenliğine ve kapsamlı çalışan eğitimine odaklanarak proaktif savunma önlemlerine öncelik vermesi gerekiyor.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.