Almanya’daki RWTH Aachen Üniversitesi’ndeki araştırmacılar, Docker Hub’da barındırılan on binlerce konteyner görüntüsünün gizli sırlar içerdiğini, yazılımları, çevrimiçi platformları ve kullanıcıları büyük bir saldırı yüzeyine maruz bıraktığını ortaya koyan bir çalışma yayınladı.

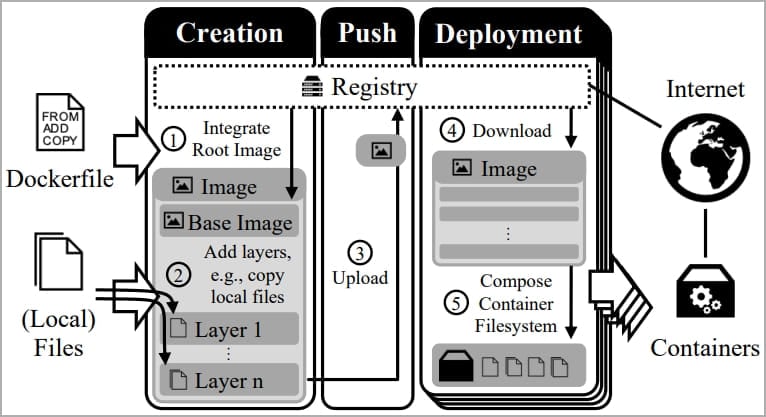

Docker Hub, Docker topluluğunun Docker görüntülerini depolaması, paylaşması ve dağıtması için bulut tabanlı bir havuzdur. Bu kapsayıcı oluşturma şablonları, bir uygulamayı Docker’da kolayca dağıtmak için gerekli tüm yazılım kodunu, çalışma zamanını, kitaplıkları, ortam değişkenlerini ve yapılandırma dosyalarını içerir.

Alman araştırmacılar, Docker Hub’dan ve binlerce özel kayıttan 337.171 görüntüyü analiz etti ve kabaca %8,5’inin özel anahtarlar ve API sırları gibi hassas veriler içerdiğini buldu.

Belge ayrıca, açığa çıkan anahtarların birçoğunun aktif olarak kullanıldığını ve yüzlerce sertifika gibi bunlara bağlı öğelerin güvenliğini baltaladığını gösteriyor.

(Kasıtsız olarak) sırları ifşa etmek

Çalışma, 337.171 Docker görüntüsünden 1.647.300 katmandan oluşan devasa bir veri kümesini bir araya getirerek, mümkün olduğunda her havuzdan en son görüntü sürümlerini aldı.

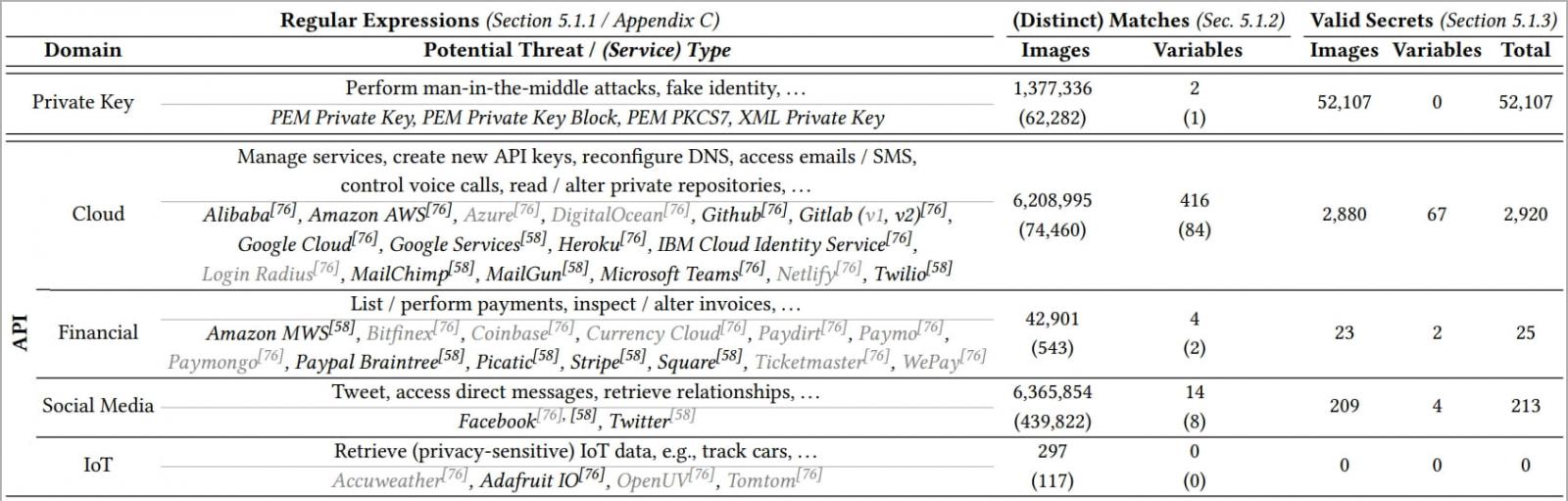

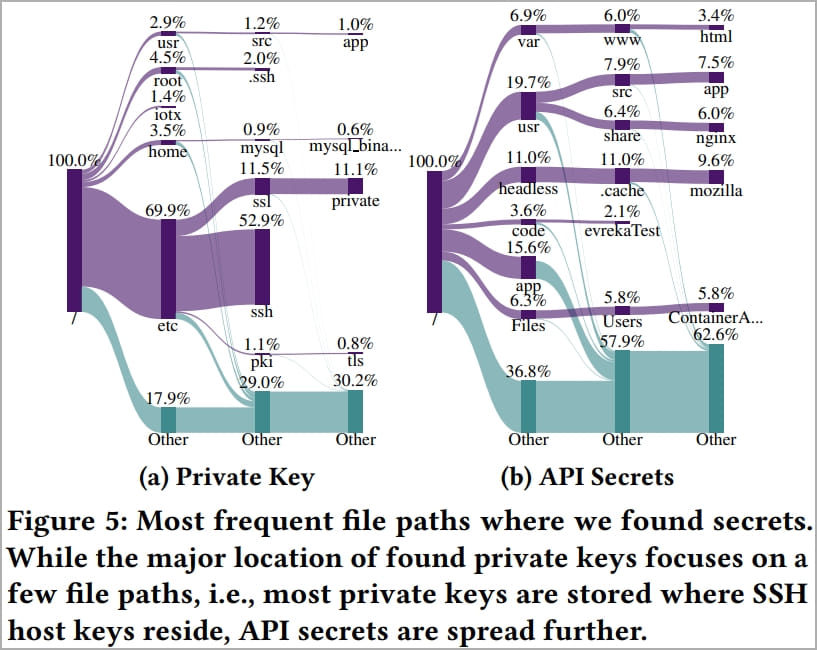

Belirli sırları aramak için düzenli ifadeler kullanan veri analizi, 28.621 Docker görüntüsünde 52.107 geçerli özel anahtarın ve 3.158 farklı API sırrının açığa çıktığını ortaya çıkardı.

Test anahtarları, örnek API sırları ve geçersiz eşleşmeler hariç yukarıdaki rakamlar araştırmacılar tarafından doğrulanmıştır.

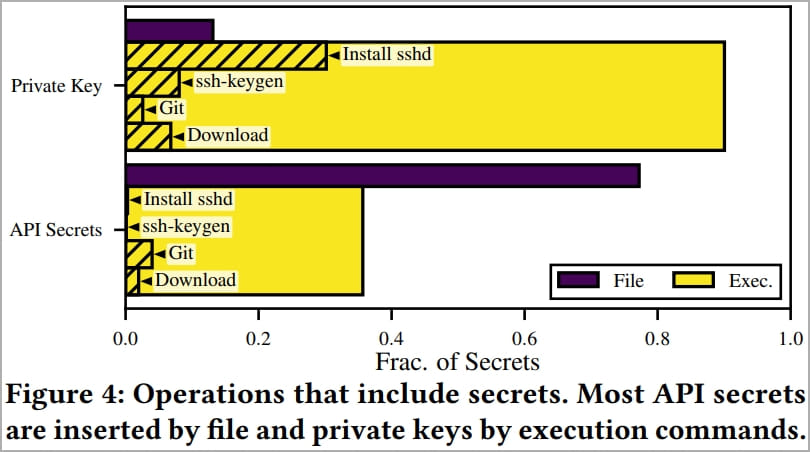

Açığa çıkan sırların çoğu, %95’i özel anahtarlar ve %90’ı API sırları, tek kullanıcılı görüntülerde bulunuyordu ve bu da bunların muhtemelen kasıtsız olarak sızdırıldığını gösteriyor.

En yüksek etki, %9,0’lık gizli ifşa yüzdesine sahip Docker Hub’da olurken, özel kayıtlardan alınan görüntüler %6,3’lük bir oranla sırları ifşa etti.

Bu fark, Docker Hub kullanıcılarının kapsayıcı güvenliği konusunda özel depolar kuranlara göre genellikle daha zayıf bir anlayışa sahip olduğunu gösteriyor olabilir.

Açığa çıkan anahtarların kullanımı

Daha sonra, araştırmacıların saldırı yüzey boyutunu değerlendirmek için açığa çıkan sırların gerçek kullanımını belirlemeleri gerekiyordu.

Endişe verici bir şekilde, 7.546 özel CA imzalı ve 1.060 genel CA imzalı sertifika dahil olmak üzere, açığa çıkan özel anahtarlara dayanan 22.082 güvenliği ihlal edilmiş sertifika bulundu.

Binlerce CA imzalı sertifika özellikle önemlidir, çünkü bu sertifikalar tipik olarak çok sayıda kullanıcı tarafından kullanılır ve evrensel olarak kabul edilir.

Çalışma sırasında, 141 CA imzalı sertifika hala geçerliydi ve bu da riski bir şekilde azaltıyordu.

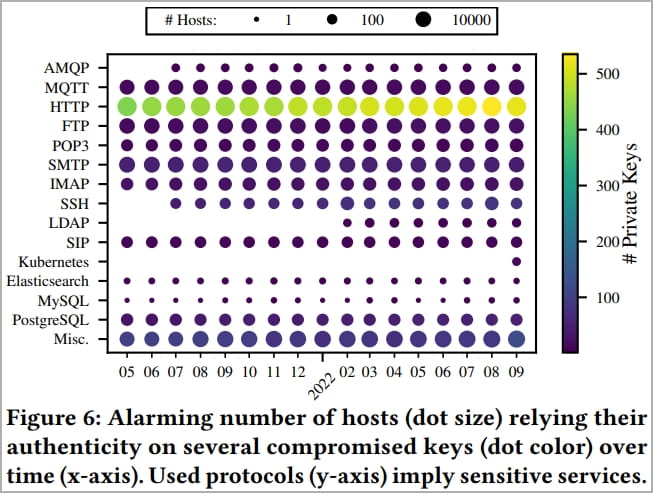

Araştırmacılar, açığa çıkan sırların vahşi ortamda kullanımını daha fazla belirlemek için Censys veri tabanı tarafından sağlanan 15 aylık internet çapında ölçümler kullandılar ve güvenliği ihlal edilmiş anahtarlara dayanan 275.269 ana bilgisayar buldular.

Bunlar şunları içerir:

- 8.674 MQTT Ve 19 AMQP sunucusu potansiyel olarak gizliliğe duyarlı Nesnelerin İnterneti (IoT) verilerini aktaran.

- 6.672 FTP, 426 Postgre SQL, 3 Elastik aramaVe 3 MySQL örneği potansiyel olarak gizli verilere hizmet eden.

- 216 SIP ana bilgisayarı telefon için kullanılır.

- 8.165 SMTP, 1.516 POP3Ve 1.798 IMAP sunucusu e-posta için kullanılır.

- 240 SSH sunucusu Ve 24 Kubernet örneği uzaktan kabuk erişimine, botnet’lerin genişletilmesine veya daha fazla veri erişimine yol açabilecek sızdırılmış anahtarlar kullananlar.

Bu düzeyde maruz kalma, konteyner güvenliğinde büyük bir sorunu ve görüntülerin sırlardan arındırılmadan oluşturulmasındaki dikkatsizliği vurgular.

API maruziyetiyle ilgili olarak analiz, kapsayıcıların çoğunun (2.920) Amazon AWS gibi bulut sağlayıcılarına ait olduğunu, ancak bazılarının Stripe gibi finansal hizmetlerle ilgili olduğunu buldu.

Bununla birlikte, araştırmacılar, açığa çıkan API sırlarını hizmet uç noktalarına göre doğrulamada etik sınırlamalara atıfta bulundular, bu nedenle vahşi kullanımları bilinmiyor.