İlk olarak Mart 2024’te keşfedilen XZ-Utils Backdoor, Docker Hub’taki en az 35 Linux görüntüsünde mevcut ve potansiyel olarak kullanıcıları, kuruluşları ve verilerini riske atıyor.

Docker Hub, Docker tarafından işletilen resmi genel konteyner görüntü kayıt defteridir ve geliştiricilerin ve kuruluşların önceden oluşturulmuş görüntüleri yüklemelerine veya indirmesine ve bunları toplulukla paylaşmasına olanak tanır.

Birçok CI/CD boru hattı, geliştiricisi ve üretim sistemleri doğrudan Docker Hub’dan kendi kapları için temel katmanlar olarak görüntüler çeker ve bu görüntüler tehlikeye atılırsa, yeni yapı kusur veya kötü amaçlı kodu devralır.

Binarly araştırmacıları, XZ-Utils Backdoor’dan hala etkilenen çok sayıda Docker görüntüsü keşfettiler.

Binarly, “İlk bakışta, bu endişe verici görünmeyebilir: dağıtım paketleri geri yüklenirse, onlara dayanan herhangi bir Docker görüntüsü de enfekte olur.”

“Bununla birlikte, keşfettiğimiz şey, bu tehlikeye atılan görüntülerin bazılarının Docker Hub’da halka açık olması ve daha da rahatsız edici olduğudur. Bu enfekte taban görüntülerinin üzerine diğer görüntüler inşa edilmiştir ve onları geçişli bir şekilde enfekte hale getirir.”

Binarly, görüntüleri hala geri çekilmiş görüntüler sunan bakımcılardan biri olan Debian’a bildirdi, bu da onları çevrimdışı almamaya karar verdi, düşük risk ve sürekliliğin arşivlenmesinin önemini belirtti.

CVE-2024-3094 altında izlenen XZ-Uutils Backdoor, Liblzma’da gizlenmiş kötü amaçlı kod idi. XZ-Utils Sıkıştırma Aracı, 5.6.0 ve 5.6.1 sürümlerinin kütüphanesi.

RSA_Public_decrypt işlevini OpenSsh’teki GlibC’nin IFUNC mekanizması üzerinden bağladı, bu nedenle SSH üzerinden etkilenen bir sisteme bağlanan özel bir özel anahtara sahip bir saldırganın kimlik doğrulamasını atlayabilir ve komutları kök olarak çalıştırabilirler.

Arka kapı, “Jia Tan” adlı uzun süredir proje katılımcısı tarafından gizli bir şekilde enjekte edildi ve Debian, Fedora, Opensuse ve Red Hat gibi resmi Linux dağıtım paketlerinde gönderildi ve onu geçen yılki en şiddetli yazılım tedarik zinciri uzlaşmasından biri haline getirdi.

Arka kapı erken keşfedildi, saldırganlara onu kullanma için çok az fırsat verdi ve tarayıcılar bağımlı açık kaynaklı yazılımlarda tespit etmek için Binarly ve Kaspersky tarafından serbest bırakıldı.

Debian’ın yanıtı

Araştırmacıların sürprizine göre Debian, Docker Hub’dan kütüphanenin geri alınmış versiyonunu kullanarak 64 bit görüntüleri geri çekmeye zahmet etmedi ve en az 35 tanesini hala indirilebilir.

Binarly, bu rakamın, XZ-Utils arka kapı için platform çapında bir tarama yapmadıkları için sorunun gerçek ölçeğinin sadece kısmi bir yansıması olduğunu söylüyor.

Binarly, raporunda “Arka kapı ile birlikte gönderilen 35’ten fazla görüntü belirledik.”

“Bu az sayıda gibi görünse de, Dockerhub’da yayınlanan görüntülerin sadece küçük bir bölümünü ikinci dereceden görüntülerde durdurduk.”

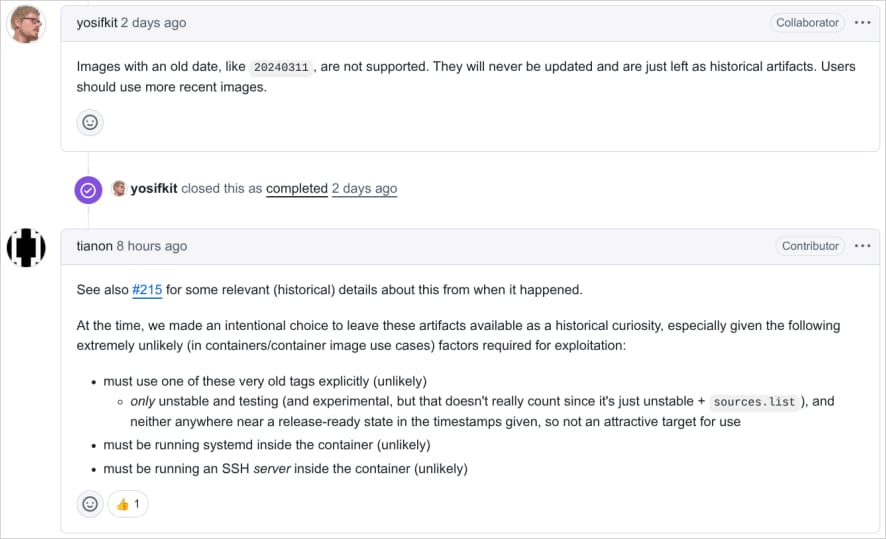

Debian, kasıtlı olarak bu görüntüleri Docker Hub’dan çıkarmamayı ve onları tarihi eserler olarak bırakmayı seçtiklerini ve kullanıcılara sadece güncel olanları değil, sadece güncel görüntüleri kullanmalarını söylediklerini söyledi.

Bakım yapanlar, bu kararı verdikleri için, sömürü gereksinimlerinin, kapsayıcıda kurulu ve çalıştırılması, saldırganın o kaptaki SSH hizmetine ağ erişimi olması ve arka kapının tetikleme mantığıyla eşleşen özel bir anahtar kullanmak gibi olası olması muhtemel değildir.

Kaynak: Binarly

Binarly, bu yaklaşımla anlaşmazlığı ifade eder, sadece bu görüntülerin kamuya erişilebilir olmasının, yanlışlıkla çekimlerden veya otomatik yapılarda kullanımdan önemli bir risk oluşturduğunu vurgulamaktadır.

Aynı şey, XZ-Utils arka kapısının tehlikeye atılmış bir sürümünü içerebilecek tüm görüntüler için de geçerlidir, bu nedenle kullanıcılar kütüphanenin 5.6.2 veya daha sonraki sürümünde olduğunu (en son karar 5.8.1’dir) manuel olarak kontrol etmeli ve emin olmalıdır.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.