Savunmasız Docker hizmetlerini hedef alan yeni bir kampanya, güvenliği ihlal edilmiş ana bilgisayarlara bir XMRig madencisi ve 9hits görüntüleyici uygulamasını dağıtarak ikili para kazanma stratejisine olanak tanıyor.

9hits, üyelerin birbirlerinin sitelerine trafik çekebildiği bir web trafiği değişim platformudur.

Bu trafik, üyelerin cihazlarına yüklenen ve diğer üyeler tarafından talep edilen web sitelerini ziyaret etmek için başsız bir Chrome örneğini kullanan 9hits görüntüleyici uygulaması tarafından oluşturulmaktadır. Bunun karşılığında, bu kullanıcılar, kendi sitelerine gelen trafiği ödemek için kullanılabilecek krediler kazanırlar.

Cado Security tarafından keşfedilen bir kampanyada saldırganlar, 9hits trafik değişim sisteminin bir parçası olarak trafiği yönlendirmek için bu sistemlerin kaynaklarından yararlanarak kendileri için kredi oluşturmak üzere güvenliği ihlal edilmiş Docker ana bilgisayarlarına 9hits görüntüleyici uygulamasını yerleştiriyor.

Cado Security’nin BleepingComputer ile paylaştığı bir rapor, “Bu, 9hits uygulamasını yük olarak dağıtan kötü amaçlı yazılımın belgelenen ilk vakasıdır” diye açıklıyor.

Saldırı ayrıntıları

Tehdit aktörlerinin ihlal edilecek sistemleri nasıl buldukları net olmasa da Cado, saldırganların muhtemelen Shodan gibi bir ağ tarama ürünü kullanarak savunmasız sunucuları keşfedip Docker API aracılığıyla kötü amaçlı konteynerler dağıtmak için bu sunucuları ihlal ettiğine inanıyor.

Şüpheyi azaltmak için konteynerler Dockerhub’dan alınan görsellerde yer alıyor. Cado’nun Docker bal küpünde yakalanan yayıcı komut dosyası, DOCKER_HOST değişkenini ayarlamak için Docker’ın CLI’sini kullanır ve kapları çekip çalıştırmak için tipik API çağrılarını kullanır.

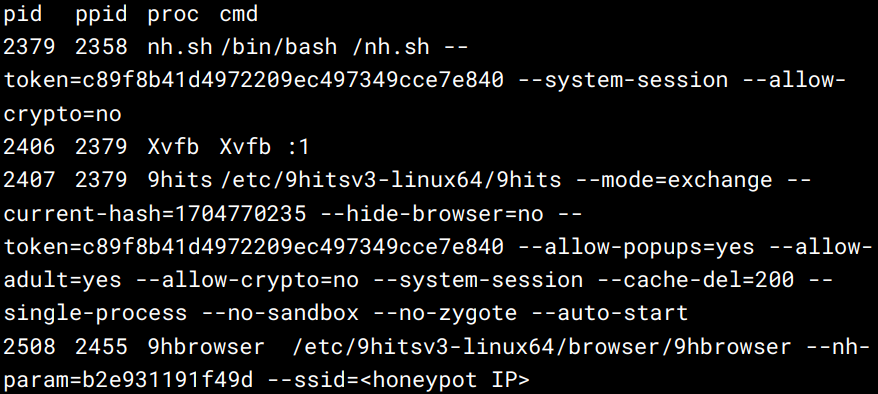

9hits kapsayıcısı, bir oturum belirtecine sahip bir komut dosyası (nh.sh) çalıştırarak, bir web sitesi listesini ziyaret ederek saldırganın kimliğini doğrulamasına ve onun için kredi oluşturmasına olanak tanır.

Oturum belirteci sistemi, güvenilmeyen ortamlarda bile güvenli bir şekilde çalışacak şekilde tasarlanmıştır ve saldırganın yasaklanma riski olmadan kar elde etmesine olanak tanır.

Saldırganlar, 9hits uygulaması için pop-up’lara izin vermek veya yetişkinlere yönelik siteleri ziyaret etmek, ancak kripto para birimiyle ilgili sitelere izin vermemek gibi belirli argümanlar belirlediler.

Diğer konteyner, bulut sisteminin kaynaklarını kullanarak saldırgan için Monero kripto para birimini çıkaran bir XMRig madencisini çalıştırıyor.

Madenci özel bir madencilik havuzuna bağlanarak kampanyanın ölçeğini veya kârını takip etmeyi imkansız hale getiriyor. Cado, madencilik havuzu için kullanılan alanın, saldırganın kontrolü sürdürmek için dinamik DNS hizmetlerini kullanabileceğini öne sürdüğünü belirtiyor.

“Bu kampanyanın güvenliği ihlal edilmiş ana bilgisayarlar üzerindeki ana etkisi kaynak tükenmesidir, çünkü XMRig madencileri mümkün olan tüm CPU kaynaklarını kullanırken, 9hits büyük miktarda bant genişliği, bellek ve kalan az miktarda CPU’yu kullanacak”, diye yorumluyor Cado Security. rapor.

“Bunun sonucunda virüs bulaşmış sunuculardaki meşru iş yükleri beklendiği gibi çalışamayacaktır.”

Cado tarafından keşfedilen kampanya, tehdit aktörlerinin sürekli olarak kripto madenciliği gibi geleneksel yöntemlerin ötesinde alternatif para kazanma kanallarını araştırdığını, saldırılarını çeşitlendirdiğini ve daha gizli yollar izlediğini gösteriyor.

9hits gibi tehdit aktörleri tarafından kötüye kullanılan platformların, uygulamalarının finansal hasara ve kuruluşların aksamasına neden olabilecek izinsiz kullanımını önlemek için daha sıkı güvenlik kontrollerine ve politikalarına ihtiyacı var.

Bulut bilişim ortamlarına yatırım yapan kuruluşların karmaşık bir ortamda yol alması gerekiyor.

Bunu başarmak için sıfır güven modelleri, Bulut İş Yükü Koruma Platformları (CWPP) ve Bulut Güvenliği Duruş Yönetimi (CSPM) kullanılarak görünürlük geliştirilmeli, yapılandırmalar yönetilmeli ve açıkta kalan varlıklar korunmalıdır.