Araştırmacılar, saldırganların cihaza fiziksel müdahalede bulunmadan korumalarını nasıl aşabileceğini gösterdi. “Bitpixie” (CVE-2023-21563) olarak bilinen istismar, güvenlik araştırmacısı Thomas Lambertz tarafından Kaos İletişim Kongresi’nde (38C3) sergilendi.

“Bitpixie” istismarı, Windows Önyükleme Yöneticisine yapılan bir sürüm düşürme saldırısından yararlanarak Güvenli Önyüklemeyi atlar.

Bu güvenlik açığı, Windows 11’deki BitLocker’ın varsayılan yapılandırmasındaki kritik bir kusuru vurgulayarak veri koruması için BitLocker’a güvenen kullanıcılar için alarma neden oluyor.

Microsoft’un tam disk şifreleme teknolojisi olan BitLocker, sürücülerin tamamını şifreleyerek hassas verileri korumak üzere tasarlanmıştır. Şifreleme anahtarlarının yalnızca başlatma sırasında güvenilir bileşenlere yayınlanmasını sağlamak için Güvenli Önyükleme ve Güvenilir Platform Modülüne (TPM) güvenir. Ancak bitpixie istismarı bu süreçteki bir tasarım hatasından yararlanıyor.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

“Bitpixie olarak adlandırılan bu istismar, Windows Önyükleme Yöneticisinin sürümünün düşürülmesine dayanıyor. Bir saldırganın ihtiyacı olan tek şey, diskin şifresini çözmek için bir LAN kablosu ve klavye takabilmesidir,” diye ekledi Thomas.

Açıklardan Yararlanma Nasıl Çalışır?

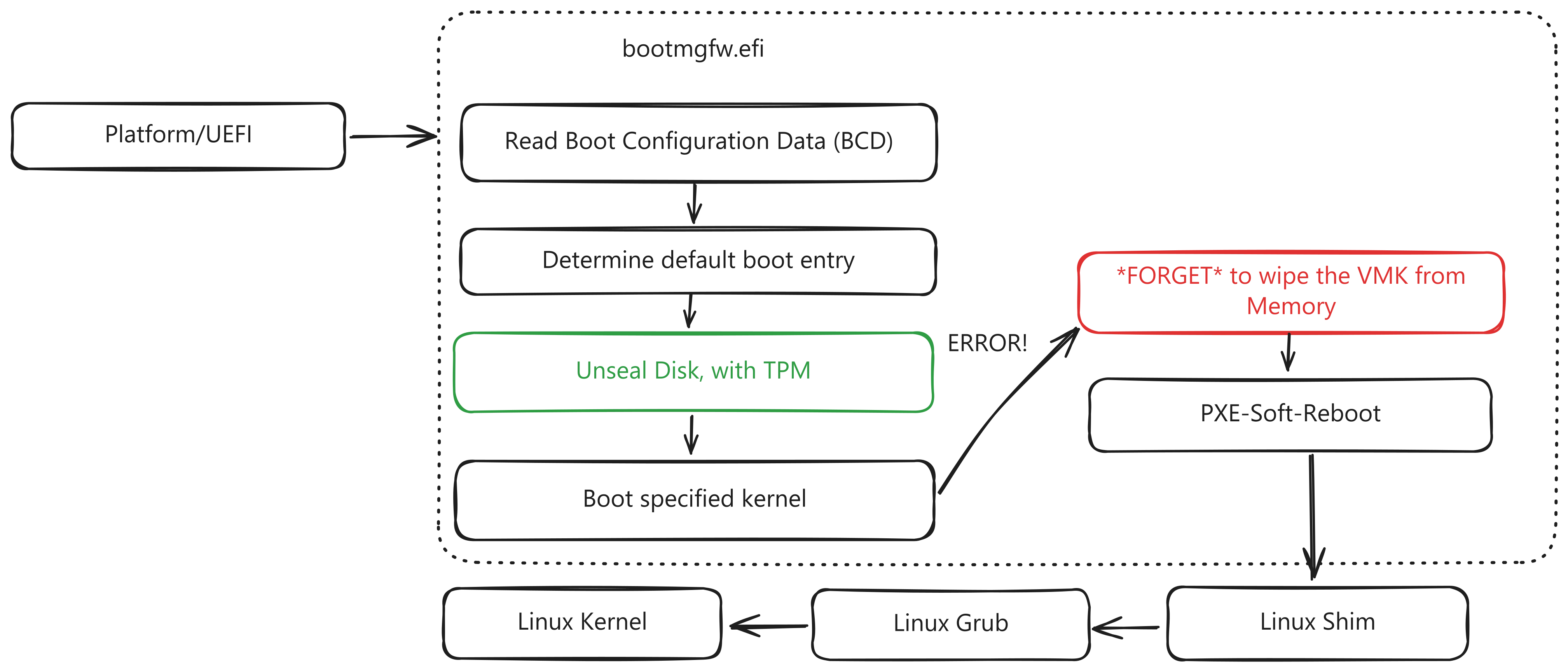

Güvenlik açığı, Windows Önyükleme Yöneticisinin belirli kurtarma akışları sırasında şifreleme anahtarlarını bellekten temizlememesi nedeniyle ortaya çıkıyor. Saldırganlar, önyükleyiciyi daha eski ve savunmasız bir sürüme düşürerek bu durumdan yararlanabilirler. Bu süreç şunları içerir:

- Önyükleyici Sürümü Düşürme: Saldırganlar, bir ağ önyüklemesi (PXE Önyükleme) kullanarak, güvenlik açığını hâlâ içeren güncel olmayan bir Windows Önyükleme Yöneticisi yükler.

- Kurtarma Modunun Tetiklenmesi: Sürümü düşürülen önyükleyici, BitLocker korumalı verilerin şifresini çözmek için gereken anahtar olan Birim Ana Anahtarını (VMK) sistem belleğinde bırakarak bir kurtarma dizisi başlatır.

- Bellek Dökümü: Saldırgan daha sonra bir Linux ortamına önyükleme yapar ve adli araçları kullanarak VMK’yi bellekten çıkarır.

- Verilerin Şifresini Çözme: Elindeki VMK ile saldırganlar şifrelenmiş sürücüye tam erişim elde eder.

Bu saldırı, dizüstü bilgisayarın açılmasını veya dahili bileşenlere erişilmesini gerektirmediğinden özellikle çalıntı cihazlar için endişe vericidir.

Bitpixie istismarı, BitLocker’ın gözetimsiz şifre çözme için Güvenli Önyükleme ve TPM’ye olan güvenindeki önemli zayıflıkların altını çiziyor.

Bu mekanizmalar, önyükleme sırasında sürücülerin kilidini otomatik olarak açarak kullanıcı deneyimini basitleştirmeyi amaçlasa da, aynı zamanda kötüye kullanıldığında güvenlik açıkları da yaratır.

Temel endişeler şunları içerir:

- Yaygın Uygulanabilirlik: Bu istismar, birçok Windows 11 sisteminde varsayılan olarak etkin olan BitLocker’ın varsayılan “Aygıt Şifreleme” modunu kullanan tüm aygıtları etkiler.

- Uygulama Kolaylığı: Saldırı, yalnızca cihaza fiziksel erişim ve klavye ve ağ bağlantısı gibi temel araçlar gerektirir.

- Kalıcı Risk: Microsoft tarafından 2022’nin sonlarında yayınlanan yamalara rağmen, Güvenli Önyükleme sertifikası iptalindeki sınırlamalar nedeniyle saldırganlar önyükleyici sürümlerini düşürerek korumaları atlayabilir.

Azaltma Stratejileri

Microsoft, bu kusuru tam olarak gidermenin zorluklarını kabul etti. Daha yeni önyükleyiciler sorunu çözmüş olsa da, Güvenli Önyükleme’nin evrensel olarak katı sürüm düşürme korumalarını uygulayamaması nedeniyle eski sürümler hâlâ istismar edilebilir durumda. Riskleri azaltmak için kullanıcılara ek güvenlik önlemleri almaları tavsiye edilir:

- Önyükleme Öncesi Kimlik Doğrulamayı Etkinleştir: BitLocker’ı önyükleme öncesi PIN ile yapılandırmak, şifreleme anahtarlarının kullanıcı etkileşimi olmadan otomatik olarak serbest bırakılmamasını sağlar.

- KB5025885 Güncellemesini Uygula: Bu güncelleme ek Güvenli Önyükleme sertifikaları sunar ve eski sertifikaları iptal ederek sürüm düşürme saldırılarına maruz kalma olasılığını azaltır.

- PCR Yapılandırmasını Ayarlayın: TPM Platform Yapılandırma Kayıtlarını (PCR’ler) ek ölçümler içerecek şekilde değiştirmek, yetkisiz anahtar dağıtımlarını önleyebilir.

- Ağ Önyükleme Seçeneklerini Devre Dışı Bırak: BIOS/UEFI ayarlarında PXE önyükleme yeteneklerinin kısıtlanması, birincil saldırı vektörlerinden birini engelleyebilir.

Bitpixie gibi güvenlik açıklarının devam etmesi, donanım tabanlı güvenlik uygulamalarıyla ilgili daha geniş sorunların altını çiziyor. Güvenli Önyükleme sertifikalarının tüm cihazlarda güncellenmesi, ürün yazılımı sınırlamaları ve güncellemeler için üreticilere bağımlılık nedeniyle yavaş bir işlemdir.

Microsoft, 2026 yılına kadar yeni Güvenli Önyükleme sertifikaları sunmayı planlıyor ancak bu, önemli bir güvenlik açığı penceresi bırakıyor.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri