CloudSEK’in STRIKE ekibi, yeraltı topluluklarında güvenilirlik oluşturmak için kasıtlı olarak kötü şöhretli RedLine Çözümlerini taklit eden tehdit aktörü “RedLineCyber” tarafından düzenlenen karmaşık bir kripto para birimi hırsızlığı operasyonunu ortaya çıkardı.

Kötü amaçlı yazılım, kapsamlı sistem verilerini toplamak yerine oldukça hedefe yönelik bir yaklaşım kullanıyor: Windows panosunu kripto para birimi cüzdan adresleri için sürekli olarak izliyor ve kullanıcılar bunları yapıştırmaya çalıştığı anda saldırgan tarafından kontrol edilen adreslerle sessiz bir değiştirme gerçekleştiriyor.

Bu cerrahi teknik, minimum tespit profilini korurken saldırı etkinliğini önemli ölçüde artırır.

Tehdit aktörü, oyun, kumar ve kripto para akışına odaklanan Discord toplulukları içindeki güven ilişkilerinden yararlanıyor.

Araştırmacılar, Aralık 2025’te gerçekleştirilen kapsamlı insan istihbaratı operasyonları aracılığıyla, kullanıcı işlemleri sırasında gerçek zamanlı kripto para birimi adreslerini değiştirmek için özel olarak tasarlanmış Python tabanlı bir pano ele geçirme truva atı olan Pro.exe’yi dağıtmak için Discord topluluklarından yararlanan hedefli bir kampanya belirlediler.

Dağıtım, RedLineCyber’ın, kötü amaçlı yükü bir “pano koruma aracı” veya “yayın aracı” olarak tanıtmadan önce, potansiyel kurbanlarla, özellikle de kripto para yayıncıları ve etki sahibi kişilerle uzun süreler boyunca ilişkiler geliştirdiği doğrudan sosyal mühendislik yoluyla gerçekleşir.

İstihbarat toplama, kripto akış platformlarına adanmış sunucular ve yüksek frekanslı kripto para birimi işlemlerinin gerçekleştiği oyun yayınları da dahil olmak üzere sekiz ana Discord topluluğunun aktif olarak hedef alındığını ortaya çıkardı.

Bu topluluk odaklı yaklaşımın oldukça etkili olduğu kanıtlanmıştır. Yayın ve kumar ortamlarının hızlı tempolu doğası, kullanıcıların sosyal mühendisliğe açık olduğu koşullar yaratıyor ve kripto para birimi işlemlerine ortak odaklanma, pano korsanlığının maksimum mali etki sağladığı toplulukları belirliyor.

Teknik Mimari

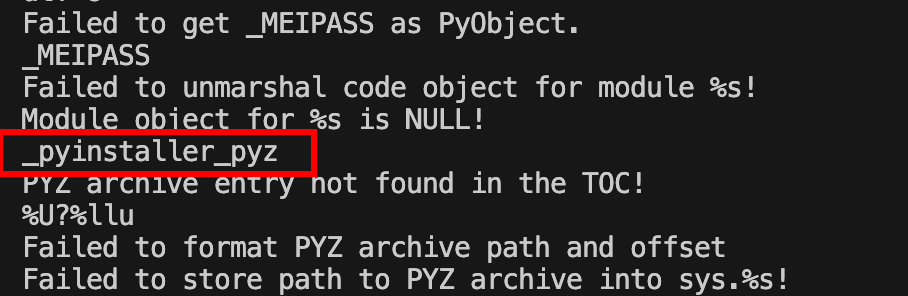

Pratik tasarımına rağmen Pro.exe orta düzeyde teknik gelişmişlik göstermektedir. Kötü amaçlı yazılım, gizlenmiş Python 3.13 bayt kodunu içeren bir PyInstaller yürütülebilir dosyası olarak paketlenmiştir, cüzdan tespiti için base64 kodlu düzenli ifadeler kullanır ve Windows Kayıt Defteri Çalıştırma anahtarları aracılığıyla temel kalıcılığı uygular.

Kötü amaçlı yazılım, yürütmenin ardından bir %APPDATA%\CryptoClipboardGuard\ dizini oluşturur ve bir otomatik başlatma girişi oluşturarak sistem yeniden başlatıldığında sürekli pano izleme sağlar.

İzleme mekanizması, performansa dayalı güvenlik uyarılarından kaçınmak için düşük CPU kullanımını korurken, gerçek zamanlıya yakın algılamayı mümkün kılan, saniyede yaklaşık üç kontrol olan 300 milisaniyelik bir yoklama döngüsünde çalışır.

Yeni pano içeriği algılandığında, base64 kodlu normal ifade kalıpları, aşağıdaki tabloda gösterildiği gibi altı kripto para birimi biçimindeki cüzdan adreslerini tanımlar:

| Kripto para birimi | Adres Modeli | Tespit Yöntemi |

|---|---|---|

| Bitcoin (BTC) | BC1[a-zA-Z0-9]{39,59} | SegWit formatı eşleştirme |

| Ethereum (ETH) | 0x[a-fA-F0-9]{40} | Hex kodlu adres formatı |

| Solana (Güneş) | [1-9A-HJ-NP-Za-km-z]{32,44} | Base58 kodlama doğrulaması |

| Dogecoin (DOGE) | D[5-9A-HJ-NP-U][1-9A-HJ-NP-Za-km-z]{32} | Önekli base58 biçimi |

| Litecoin (LTC) | ltc1[a-zA-Z0-9]{39,59} | Bech32 formatı eşleştirme |

| Tron (TRX) | T[A-Za-z1-9]{33} | T öneki base58 biçimi |

Başarılı bir cüzdan adresi tespitinin ardından, kötü amaçlı yazılım, saldırgan tarafından kontrol edilen ilgili adresleri panonun üzerine yazar ve Activity.log içindeki günlükleri tutar, böylece tehdit aktörünün başarılı bulaşmaları izlemesine ve hırsızlığın etkinliğini izlemesine olanak tanır.

Kaçınma ve Atıf

Kötü amaçlı yazılımın, ağ iletişimi veya veri sızıntısı olmadan dar operasyonel odaklı pano izleme özelliği, olağanüstü derecede düşük bir tespit profilini korumasına olanak tanır.

VirusTotal analizi, Trojan.ClipBanker ile Trojan-Banker.Win32.ClipBanker arasında değişen algılama sınıflandırmalarıyla 69 antivirüs satıcısından 34’ünün örneği işaretlediğini gösteriyor.

Özellikle kötü amaçlı yazılımın herhangi bir komuta ve kontrol altyapısı uygulamaması, ağ tabanlı algılama vektörlerini tamamen ortadan kaldırması dikkat çekicidir.

Gömülü saldırgan kontrollü cüzdanların blockchain analizi, RedLineCyber’ın birden fazla blockchain ağındaki işlemleri yakalamak amacıyla her kripto para birimi için ayrı cüzdanlar tutmasıyla, birden fazla kurbandan başarılı bir şekilde ödün verildiğini ve finansal hırsızlık yapıldığını ortaya koyuyor.

Açık kaynaklı istihbarat korelasyonu, Ekim 2025’te RedLineCyber’in BreachStars pazarında 4.200’den fazla çalıntı LinkedIn kimlik bilgilerinin reklamını yaptığını belirledi ve bu, gerçek zamanlı kripto para hırsızlığını geleneksel kimlik bilgileri toplamayla birleştiren çeşitlendirilmiş bir suç operasyonuna işaret ediyor.

Uzlaşma Göstergeleri (IOC’ler)

| Gösterge Türü | Değer | Bağlam |

|---|---|---|

| SHA-256 | 0d6e83e240e41013a5ab6dfd847c689447755e8b162215866d7390c793694dc6 | Birincil örnek (Pro.exe / peeek.exe) |

| SHA-256 | d011068781cfba0955258505dbe7e5c7d3d0b955e7f7640d2f1019d425278087 | İlgili ClipBanker çeşidi vahşi doğada gözlemlendi |

| Dosya Yolu | %APPDATA%\CryptoClipboardGuard\activity.log | Zaman damgalarını içeren pano takas etkinliği günlüğü |

| Rehber | %APPDATA%\CryptoClipboardGuard\ | Kötü amaçlı yazılım tarafından oluşturulan kalıcılık dizini |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.