Bilgisayar korsanları, süresi dolmuş veya silinmiş anlaşmazlık, kullanıcıları uzaktan erişim truva atları ve bilgi çalan kötü amaçlı yazılımlar sunan kötü amaçlı sitelere yönlendirmek için bağlantıları davet eder.

Kampanya, anlaşmazlık davet sisteminde, birden fazla antivirüs motorundan kaçan çok aşamalı enfeksiyonlardan yararlanmak için bir kusura dayanıyor.

“Reveing” süresi dolmuş uyumsuzluk

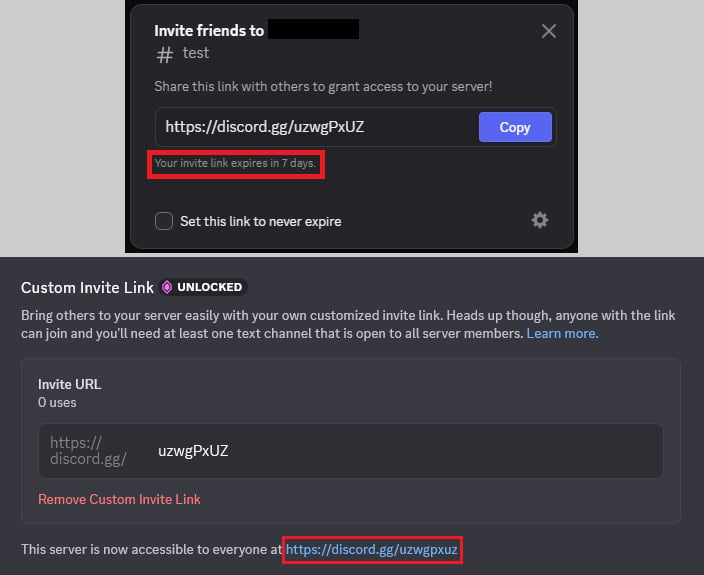

Discord Invite bağlantıları, birinin belirli bir Discord sunucusuna katılmasına izin veren URL’lerdir. Bir sunucuya erişim sağlayan ve özel avantajlar için ödeme yapan ‘Seviye 3’ sunucuları için geçici, kalıcı veya özel makyaj bağlantıları olabilen benzersiz bir tanımlayıcı olan bir davet kodu içerirler.

Seviye 3 uyumsuzluk sunucuları için avantajların bir parçası olarak, yöneticiler kişiselleştirilmiş bir davet kodu oluşturabilir. Düzenli sunucular için, Discord rastgele davet bağlantıları otomatik olarak üretir ve birinin kendini tekrar etme şansı çok düşüktür.

Ancak, bilgisayar korsanları, bir Seviye 3 sunucusu destek durumunu kaybettiğinde, özel davet kodunun kullanılabilir hale geldiğini ve başka bir sunucu tarafından geri alınabileceğini fark etti.

Siber güvenlik şirketi kontrol noktasındaki araştırmacılar, bunun süresi dolmuş geçici davetler veya silinmiş kalıcı davet bağlantıları için de geçerli olduğunu söylüyor.

“Özel davet bağlantıları oluşturma mekanizması şaşırtıcı bir şekilde süresi dolmuş geçici davet kodlarını yeniden kullanmanıza izin veriyor ve bazı durumlarda kalıcı davet kodlarını silin.”

Kaynak: Kontrol Noktası

Ek olarak, araştırmacılar, Discord’un hatalı mekanizmasının, kalıcı bir davet bağlantısı olarak yeniden kullanılırken zaten oluşturulmuş bir geçici davet kodunun son kullanma süresini değiştirmediğini söylüyor.

“Kullanıcılar genellikle yanlışlıkla bu kutuyu kontrol ederek, mevcut davetiyeyi kalıcı hale getirdiklerine inanıyorlar (ve gözlemlediğimiz saldırıda sömürülen bu yanlış anlama oldu)” – Kontrol Noktası

Küçük harf ve rakamlara sahip bir davet kodu etkin olduğu sürece kaydedilemez. Ancak, kodun büyük harfleri varsa, orijinal hala geçerli olsa bile, küçük harfli makyaj bağlantılarında yeniden kullanılabilir.

Check Point araştırmacıları bunun mümkün olduğunu açıklar çünkü anlaşmazlık, küçük harfle makyaj bağlantılarını depolar ve karşılaştırır. Sonuç olarak, daha düşük ve büyük harflerle aynı kod aynı anda iki ayrı sunucu için geçerlidir.

Kötü amaçlı sunuculara yönlendirme

Saldırganlar silinmiş veya süresi dolmuş uyumsuzluk davetiyelerini izliyor ve bunları Check Point’in kötü niyetli yüklerin indirme sayısına dayanarak ABD, İngiltere, Fransa, Hollanda ve Almanya’da 1.300 kullanıcıyı etkileyen bir kampanyada kullanıyor.

Araştırmacılar, siber suçluların meşru topluluklardan gelen anlaşmazlık davetini kaçırdıklarını ve bunları sosyal medyada veya resmi ortak web sitelerinde paylaştığını söylüyor. Aldatmaya güvenilirlik katmak için, bilgisayar korsanları otantik görünmek için kötü amaçlı sunucuları tasarlar.

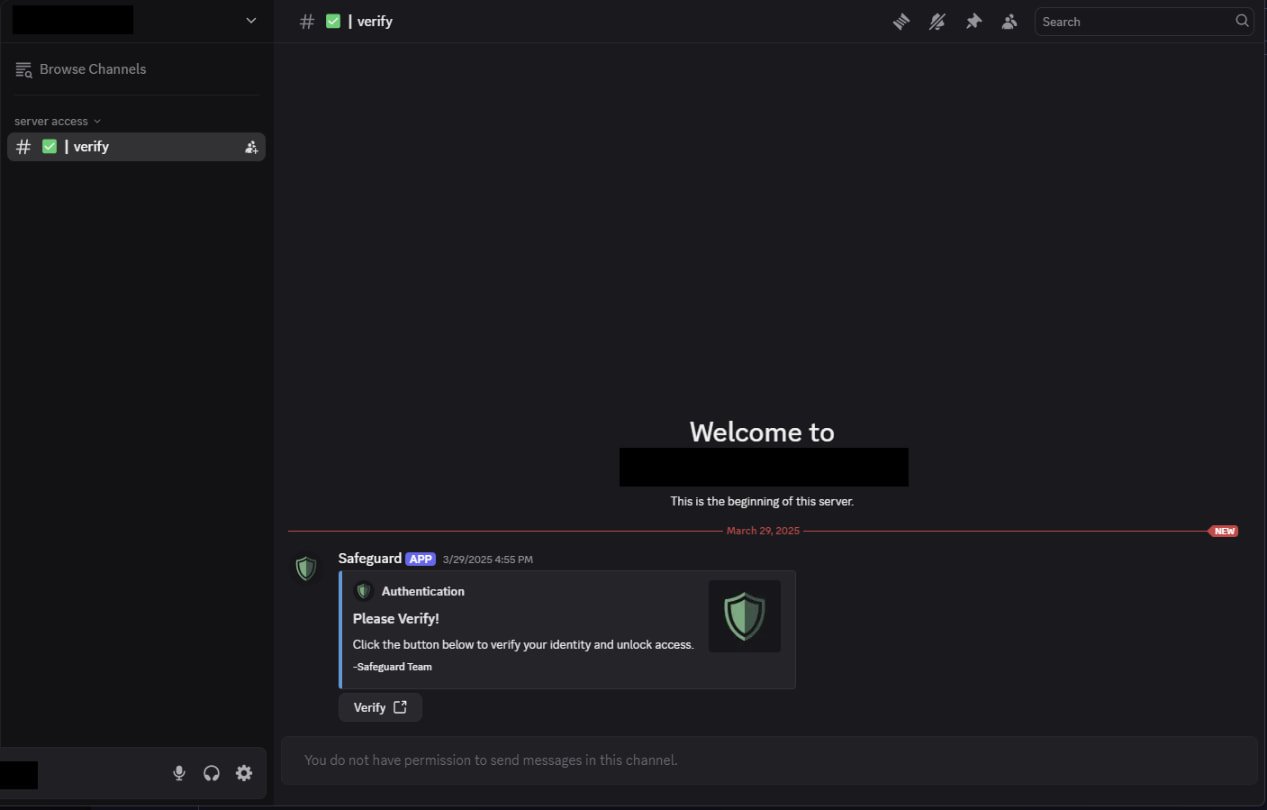

Kötü niyetli uyumsuzluk sunucuları, ziyaretçiye yalnızca tek bir kanal gösterir, #Verify ve bir bot kullanıcıyı bir doğrulama işleminden geçmesini ister.

Kaynak: Kontrol Noktası

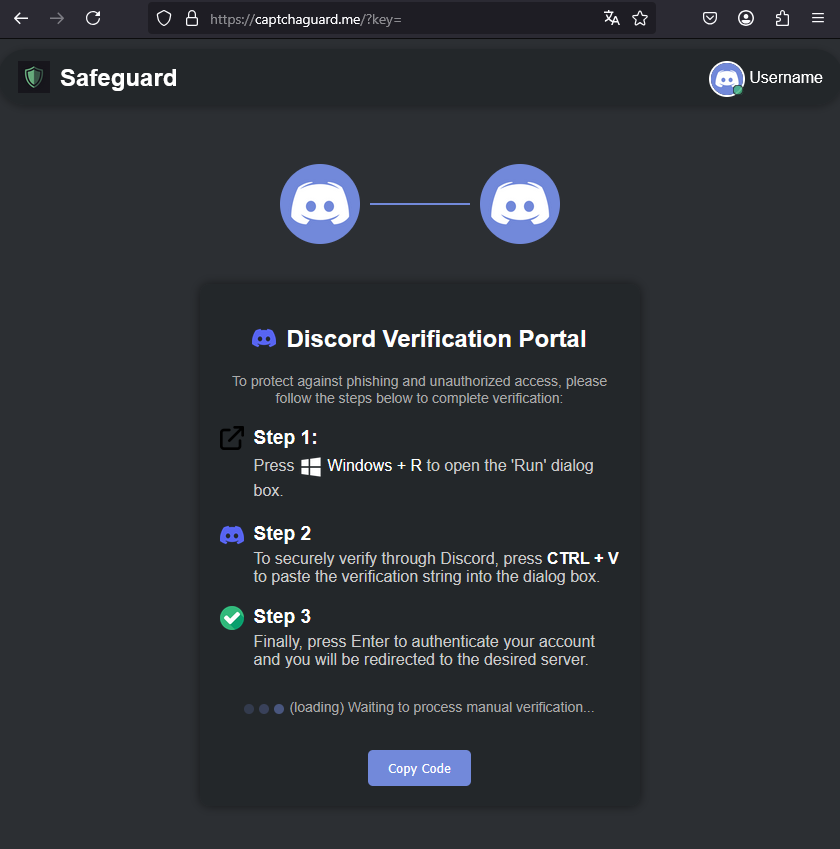

Bunu yapmaya çalışmak, kullanıcının anlaşmazlık kullanıcı arayüzünü taklit eden ve captcha’nın yüklenemediğini iddia eden bir web sitesine yönlendirildiği tipik bir ‘ClickFix’ saldırısı başlatır.

Kullanıcılar, Windows Run iletişim kutusunu manuel olarak açmak ve yürütme için panoya kopyaladıkları bir PowerShell komutunu yapıştırmak için kandırılır.

Kaynak: Kontrol Noktası

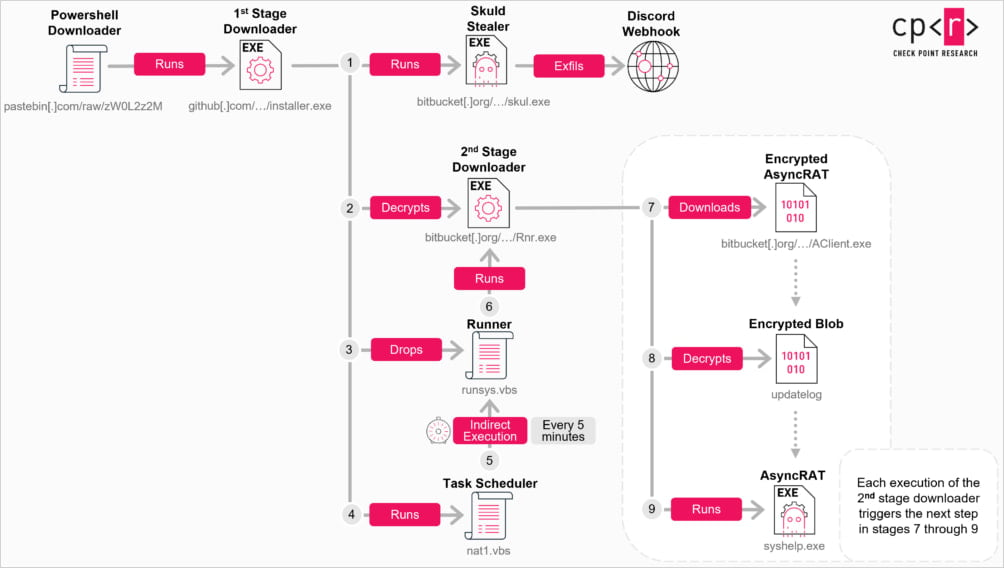

Bunu yapmak, PowerShell indiricilerini, gizlenmiş C ++ yükleyicileri ve VBScript dosyalarını içeren çok aşamalı bir enfeksiyonu tetikler.

Son yükler meşru Bitbucket Yazılım İşbirliği ve Dosya Barındırma Hizmetinden indirilir ve şunları içerir:

- Toplantı: ‘Aclient.exe’ olarak teslim edilir, bu, C2 adresini dinamik olarak almak için Pastebin kullanan kötü amaçlı yazılımların 0.5.8 sürümüdür. Yetenekleri Dosya İşlemleri, Keylogging ve Webcam/Mikrofon Erişimini içerir

- Borç çalıyor: ‘Skul.exe’ olarak teslim edilen bu, tarayıcı kimlik bilgilerini, çerezleri, uyumsuzluk jetonlarını ve kripto para cüzdan verilerini hedefleyen bir bilgi-yöneticisidir (Discord webhooks kullanarak anımsatıcı ifadeler ve şifreleri çalmak için js enjekte eder)

- Chromeekatz: Çerezleri ve şifreleri çalabilen ‘cks.exe’ olarak teslim edilen açık kaynaklı aracın özel bir sürümü

Araştırmacılar, kötü amaçlı yazılım yükleyicisini her beş dakikada bir yeniden çalıştırmak için planlanmış bir görev de eklendiğini keşfetti.

Kaynak: Kontrol Noktası

Bu tehdide karşı savunmak için, anlaşmazlık kullanıcılarının eski davet bağlantılarına güvenmekten, özellikle de aylarca süren yayınlardan gelenlere güvenmekten, “doğrulama” isteklerini ekstra dikkatle ele almaları ve asla tam olarak anlamadığınız kopyalanmış Powershell komutlarını çalıştırmaları önerilir.

Ayrıca, Discord sunucu yöneticilerinin, kaçması daha zor olan kalıcı davetler kullanmaları önerilir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.