Güvenlik araştırmacıları, Red Hat ve Ubuntu sistemlerinin, DinodasRAT'ın (XDealer olarak da bilinir) 2022'den beri çalışıyor olabilecek bir Linux sürümü tarafından saldırıya uğradığını gözlemledi.

Kötü amaçlı yazılımın Linux sürümü kamuya açıklanmadı ancak ilk sürümün 2021 yılına kadar takip edildiği görüldü.

Siber güvenlik şirketi ESET daha önce DinodasRAT'ın devlet kurumlarını hedef alan 'Jacana Operasyonu' adlı bir casusluk kampanyasında Windows sistemlerini tehlikeye attığını görmüştü.

Bu ayın başlarında Trend Micro, 'Earth Krahang' olarak takip ettikleri Çinli bir APT grubunun XDealer'ı kullanarak dünya çapındaki hükümetlerin hem Windows hem de Linux sistemlerini ihlal ettiğini bildirdi.

DinodasRAT ayrıntıları

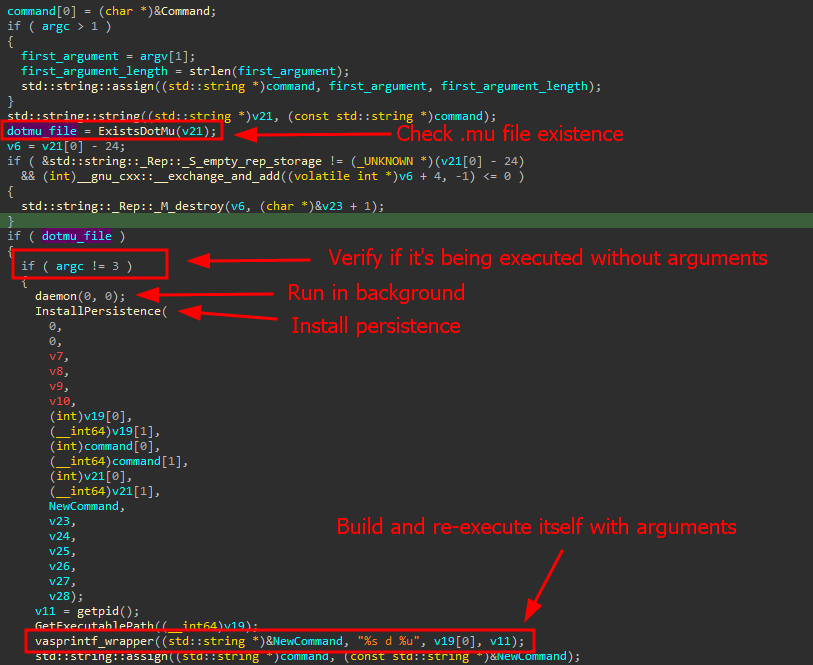

Bu hafta başında yayınlanan bir raporda Kaspersky'deki araştırmacılar, DinodasRAT'ın Linux versiyonunun yürütüldüğünde, ikili dosyasının bulunduğu dizinde gizli bir dosya oluşturduğunu ve bu dosyanın, virüslü cihazda birden fazla örneğin çalışmasını önlemek için bir muteks görevi gördüğünü söylüyor.

Daha sonra kötü amaçlı yazılım, SystemV veya SystemD başlangıç komut dosyalarını kullanarak bilgisayarda kalıcılık sağlar. Tespiti zorlaştırmak için kötü amaçlı yazılım, ana süreç beklerken bir kez daha çalıştırılır.

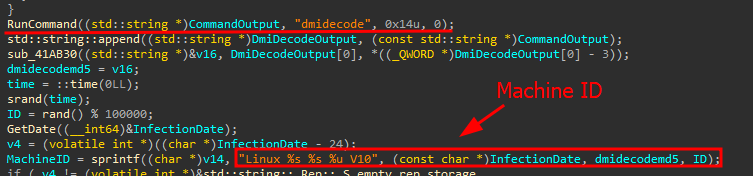

Etkilenen makine, enfeksiyon, donanım ve sistem ayrıntıları kullanılarak etiketlenir ve rapor, kurban ana bilgisayarların yönetilmesi için komuta ve kontrol (C2) sunucusuna gönderilir.

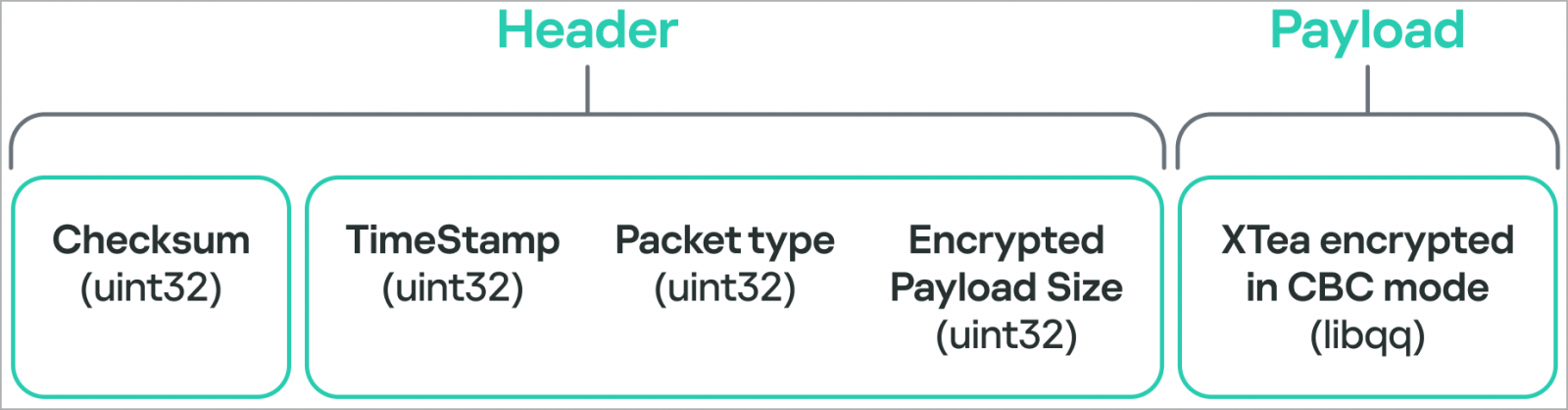

C2 sunucusuyla iletişim TCP veya UDP aracılığıyla gerçekleşirken, kötü amaçlı yazılım CBC modunda Minik Şifreleme Algoritmasını (TEA) kullanarak güvenli veri alışverişini sağlar.

DinodasRAT, güvenliği ihlal edilmiş sistemlerden verileri izlemek, kontrol etmek ve sızdırmak için tasarlanmış yeteneklere sahiptir. Ana özellikleri şunları içerir:

- Kullanıcı etkinlikleri, sistem yapılandırmaları ve çalışan işlemlerle ilgili verileri izleyin ve toplayın.

- Dosya ve dizin eylemleri, kabuk komutlarının yürütülmesi ve C2 adresinin güncellenmesi de dahil olmak üzere C2'den yürütülecek komutları alın.

- Etkilenen sistemdeki işlemleri ve hizmetleri numaralandırın, başlatın, durdurun ve yönetin.

- Saldırganlara, ayrı tehditlerde doğrudan komut veya dosya yürütme için uzak bir kabuk sunun.

- Uzak sunucular aracılığıyla proxy C2 iletişimi.

- Kötü amaçlı yazılımın potansiyel olarak iyileştirmeler ve ek özellikler içeren yeni sürümlerini indirin.

- Kendini kaldırın ve önceki etkinliğinin tüm izlerini sistemden silin.

Araştırmacılara göre DinodasRAT, saldırgana ele geçirilen sistemler üzerinde tam kontrol sağlıyor. Tehdit aktörünün kötü amaçlı yazılımı öncelikle Linux sunucuları aracılığıyla hedefe erişim sağlamak ve bu erişimi sürdürmek için kullandığını belirtiyorlar.

Kaspersky, “Arka kapı tamamen işlevsel, operatöre virüslü makine üzerinde tam kontrol sağlıyor, veri sızmasına ve casusluğa olanak tanıyor” diyor.

Kaspersky, ilk bulaşma yöntemi hakkında ayrıntılı bilgi vermiyor ancak kötü amaçlı yazılımın Ekim 2023'ten bu yana Çin, Tayvan, Türkiye ve Özbekistan'daki kurbanları etkilediğini belirtiyor.