Tehdit aktörleri, kullanıcıları Lumma adı verilen bilgi çalan kötü amaçlı yazılımları indirmeye ikna etmek amacıyla, kırık yazılımlarla ilgili içeriğin yer aldığı YouTube videolarına başvuruyor.

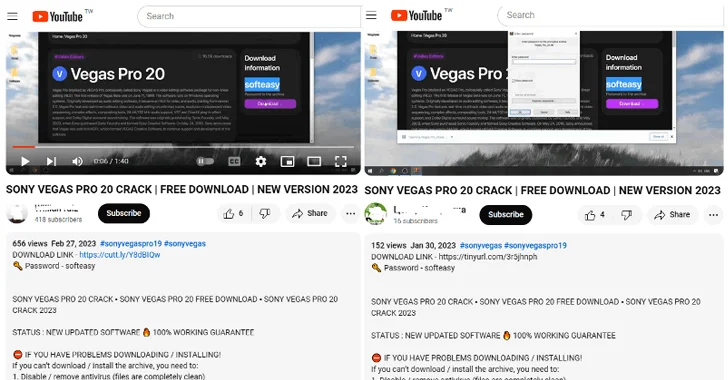

Fortinet FortiGuard Labs araştırmacısı Cara Lin Pazartesi günü yaptığı bir analizde, “Bu YouTube videoları genellikle kırılmış uygulamalarla ilgili içerik içeriyor, kullanıcılara benzer kurulum kılavuzları sunuyor ve genellikle TinyURL ve Cuttly gibi hizmetler kullanılarak kısaltılan kötü amaçlı URL’ler içeriyor.” dedi.

Bu, YouTube’daki korsan yazılım videolarının hırsızlığa yönelik kötü amaçlı yazılımlara karşı etkili bir yem olarak ortaya çıktığı ilk sefer değil. Daha önce benzer saldırı zincirlerinin hırsızlar, kesiciler ve kripto madenciliğine yönelik kötü amaçlı yazılımlar dağıttığı gözlemlenmişti.

Bunu yaparken, tehdit aktörleri ele geçirilen makinelerden yalnızca bilgi ve kripto para hırsızlığı için değil, aynı zamanda kaynakları yasa dışı madencilik için de kötüye kullanabilir.

Fortinet tarafından belgelenen en son saldırı dizisinde, YouTube’da Vegas Pro gibi yasal video düzenleme araçlarının kırık sürümlerini arayan kullanıcılardan, videonun açıklamasında bulunan bir bağlantıya tıklamaları isteniyor ve bu da MediaFire’da barındırılan sahte bir yükleyicinin indirilmesine yol açıyor.

ZIP yükleyici, paketi açıldığında, GitHub deposundan bir .NET yükleyiciyi indiren bir kurulum dosyası gibi görünen bir Windows kısayoluna (LNK) sahiptir; bu da, bir dizi anti-sanal işlem gerçekleştirmeden önce hırsız yükünü yükler. makine ve hata ayıklama önleme kontrolleri.

C dilinde yazılan ve 2022’nin sonlarından bu yana yer altı forumlarında satışa sunulan Lumma Stealer, hassas verileri toplayıp oyuncu kontrollü bir sunucuya sızdırma yeteneğine sahip.

Bu gelişme, Bitdefender’ın, siber suçluların RedLine Stealer kötü amaçlı yazılımını kullanarak yüksek profilli hesapları ele geçirerek kimlik bilgilerini ve oturum çerezlerini ele geçirerek çeşitli kripto dolandırıcılıklarını teşvik ettiği YouTube’daki yayın hırsızlığı saldırıları konusunda uyardığı dönemde gerçekleşti.

Bu aynı zamanda, daha sonra uzaktan erişim truva atını bırakmak için kullanılan, gizlenmiş bir JavaScript dosyasını indirmek için kimlik avı tuzaklarından yararlanan 11 aylık bir AsyncRAT kampanyasının keşfedilmesini de takip ediyor.

AT&T Alien Labs araştırmacısı Fernando Martinez, “Kurbanlar ve şirketleri, kampanyanın etkisini genişletmek için dikkatle seçiliyor” dedi. “Belirlenen hedeflerden bazıları ABD’deki temel altyapıyı yönetiyor”