Yapay Zeka ve Makine Öğrenimi, Yönetişim ve Risk Yönetimi, Kimlik ve Erişim Yönetimi

Kimlik, yapay zeka ve hibrit iş çağındaki yeni güvenlik çevresidir

Çatal Haritası •

5 Haziran 2025

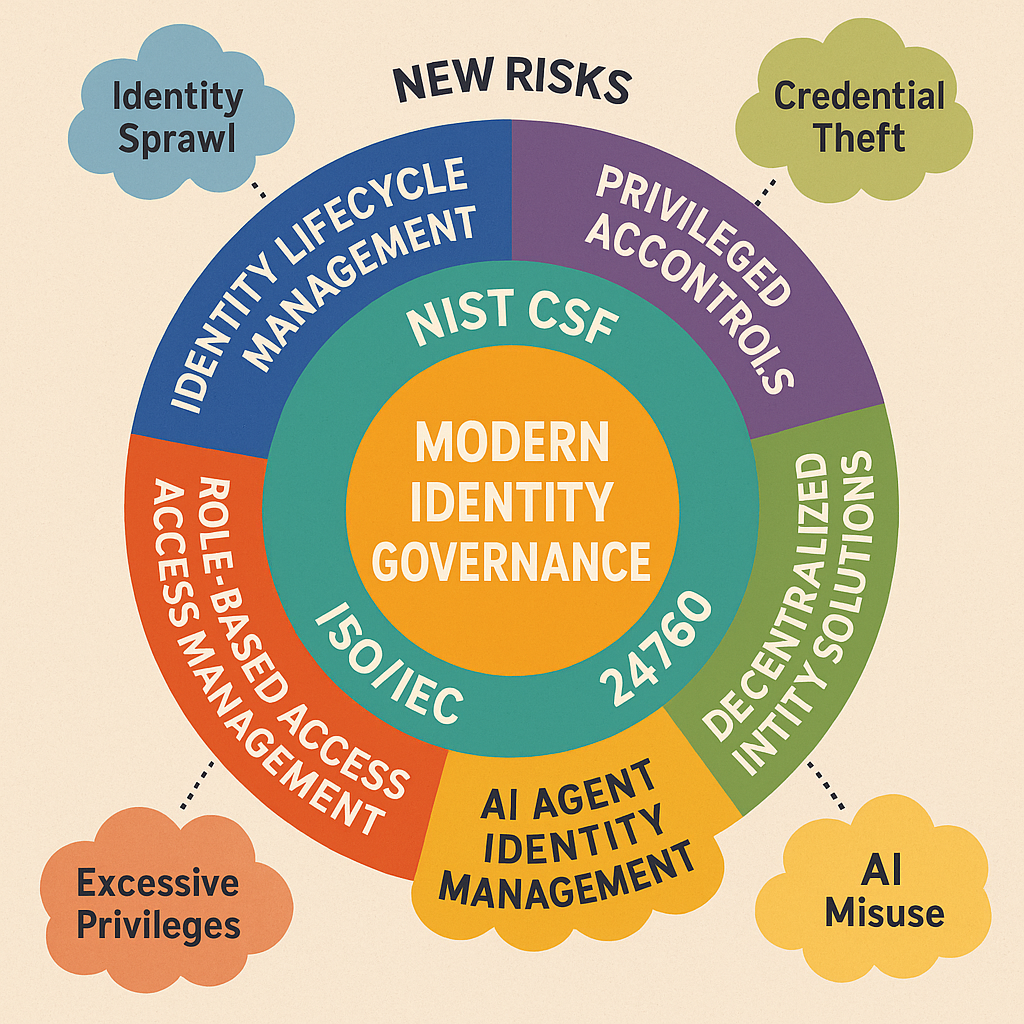

Günümüzün hiper-bağlantısı, yapay zeka odaklı, bulut-doğal dünyada kimlik artık sadece bir kimlik bilgisi değil, yeni çevre. Kuruluşlar hızlı dijitalleşmeyi kucaklarken, hibrit çalışma modellerini benimsedikçe ve AI’yi işlevlere gömdükçe, geleneksel kimlik yönetişim çerçeveleri sınırlarının ötesine itiliyor.

Ayrıca bakınız: Ondemand | Modern işletmeler kapsamlı kimlik güvenliği programları gerektirir: Kimlik güvenliğinde liderden en iyi uygulamalar

Güvenlik ve uyumluluk liderleri artık sadece insan kullanıcıları değil, aynı zamanda makine kimlikleri, üçüncü taraf erişim ve artan sayıda AI ajanı da dahil olmak üzere daha geniş bir kimlik yelpazesini yönetmelidir. Bu gelişen manzarada, güven oluşturmak, esnekliği sağlamak ve düzenleyici gereksinimleri karşılamak için güçlü kimlik yönetişimi şarttır.

Kimlik tabanlı saldırılar, birçok bölgede veri ihlallerinin birincil nedeni haline geldi ve Asya-Pasifik’teki kuruluşların% 72’si son 12 ay içinde hedeflendikleri raporlar. Veri ihlalleri 2024’te yıllık% 38 arttıkça,% 97’si sistem müdahaleleri, sosyal mühendislik ve web uygulaması saldırılarına bağlı olarak aciliyet artıyor.

Bulut, uzaktan çalışma ve dijital kimlik girişimlerinin hızlı bir şekilde benimsenmesi, kimlik ve erişim yönetiminde patlayıcı büyümeyi veya IAM, yatırımlar, 2033 yılına kadar yaklaşık iki katına çıkması beklenen temel pazarlar ile birlikte, artan tehditlere ve uyumluluk taleplerine sıfır güven, yapay zeka güdümlü analitikler ve merkezi olmayan kimlik çözümlerine yanıt vererek yanıt vermektedir.

Kimlik yönetişiminin temel alanları, yaşam döngüsü yönetimi

Modern kimlik yönetişimi şu sütunlar üzerine kurulmuştur:

Kimlik Yaşam Döngüsü Yönetimi:

- Zamanında ve doğru erişim sağlamak için otomatik yerleşik katılım, sağlama ve yoksunluk;

- Ayrıcalık sürünmesini önlemek için rol tabanlı erişim kontrolü ve en az ayrıcalıklı uygulama;

- İçeriden gelen tehditleri ve düzenleyici gereksinimleri ele almak için sürekli erişim incelemesi ve yeniden sertifikası.

Ayrıcalıklı kimlik yönetimi: Tam zamanında erişim, oturum izleme ve ayrıcalıklı hesaplar için zamana bağlı izinler.

Görevlerin ayrılması: Çıkar çatışmalarını önlemek ve sahtekarlık riskini azaltmak için politika uygulama.

Davranışsal İzleme ve Analitik: Anormal erişim, ayrıcalık artış ve potansiyel içeriden gelen tehditleri tespit etmek için yapay zeka veya makine öğrenim odaklı analizler.

Politika, işbirliği ve eğitim: Açık politikalar, düzenli güvenlik bilinci eğitimi ve güçlü İK işbirliği.

Birleşik Bir Görünüm

Birçok kuruluş kimlik uygulamalarını gelişen çerçevelerle hizalamak için mücadele etmektedir. Ulusal Standartlar ve Teknoloji Enstitüsü Siber Güvenlik Çerçevesi 2.0 – NIST CSF 2.0 – ve ISO/IEC 24760-3: Bilgi Teknolojisi – Güvenlik Teknikleri – Kimlik Yönetimi için Bir Çerçeve – Bölüm 3 güçlü bir temel sağlar:

| NIST CSF işlevi | ISO/IEC 24760-3 Hizalama | Temel Kimlik Yönetimi Eylemleri |

|---|---|---|

| Tanımlamak | Kimlik Varlıklarını Envantere Etme ve Riski Sınıflandırın | Şirket içi ve bulut ortamlarında tüm kullanıcı hesaplarını, rollerini, yetkilerini ve güven ilişkilerini eşleyin. |

| Korumak | Erişim kontrollerini ve en az ayrıcalığı zorlayın | MFA, ayrıcalıklı kimlik yönetimi, görevlerin ayrılması ve tam zamanında erişim kontrollerini uygulayın. |

| Tespit etmek | Kimlik davranışını ve anormallikleri izleyin | Gerçek zamanlı anomali tespiti için kullanıcı ve varlık davranış analizi dağıtır ve kimlik günlüklerini SIEM ile entegre edin. |

| Yanıtlamak | Kimlikle ilgili olaylara yanıt verin | Hızlı hesap süspansiyonu ve adli analiz dahil kimlik ihlallerine özgü olay müdahale iş akışlarını oluşturun. |

| İyileşmek | Kimlik Hizmetleri ve Denetim İzlerini Geri Yükle | Yedekleme kimlik verilerini koruyun, nüksün önlenmesi için sonuç sonrası incelemeler yapın ve politikaları güncelleyin. |

| Yönetme | Denetim, uyumluluk ve sürekli iyileştirme | Düzenli erişim incelemeleri yapın, çalışanları rol sertifikaları için kaydolun, politika uygulama sağlayın ve kimlik güvenliği konusunda çalışan eğitimi sağlayın. |

Bu yaklaşım, hibrid, bulut ve yüksek düzenlenmiş ortamlar için kritik olan dijital kimliklerin yönetilmesinde görünürlük, kontrol ve çeviklik sağlar.

Yeni nesil kimlik risk azaltma

Kimlik yayılımı ve parçalanması:

- SaaS tabanlı yönetişim ve otomasyon kullanan şirket içi, bulut ve SaaS kimliklerinde birleşik görünürlük;

- Yetim veya aşırı teminatlı hesapları ortadan kaldırmak için otomatik tedarik veya yoksunluk.

Ayrıcalık artış ve aşırı haklar:

- Gereksiz veya riskli ayrıcalıkları gerçek zamanlı olarak tespit etmek ve düzeltmek için AI- veya Makine Öğrenimi odaklı analitik;

- Tam zamanında erişim ve sürekli ayrıcalık izleme.

Kimlik Bilgisi Hırsızlığı, İçeriden Tehditler ve Hesap Uzlaşması:

- Olağandışı giriş kalıplarını, cihaz anomalilerini ve veri erişimini işaretlemek için davranışsal analizler;

- Sıfır Güven İlkeleri Sadece girişte değil, her erişim girişiminin sürekli, bağlamsal doğrulaması için.

Kimlik yanlış yapılandırmaları ve politika ihlalleri:

- Gerçek zamanlı iyileştirme önerileriyle yanlış yapılandırmalar ve politika ihlalleri için otomatik tarama.

Uyum ve denetim boşlukları:

- Çeşitli düzenleyici gereksinimleri karşılamak için otomatik denetim izleri ve politika uygulama.

Ortaya çıkan kimlik türleri: AI ajanları ve dijital kişiler

Geleneksel olarak, kimlik yönetişimi çalışanlara, yüklenicilere ve satıcılara odaklanmıştır. Bugün, kapsam şunları içerir:

- API’ler ve ayrıcalıklı erişime sahip hizmetler;

- İnsan olmayan makine kimlikleri;

- Bağımsız kararlar veren otonom AI ajanları.

RSAC Konferansı 2025’te uzmanlar, AI ajanları için kimlik ödevini yeni bir sınır olarak işaretledi. Karar verme yetkisine sahip AI modelleri:

- Kimlik bilgileri ve denetlenebilir kimlikler;

- Tanımlanmış erişim sınırları;

- Açıklanabilirlik ile davranışsal izleme.

Kimlik düzeyinde kontroller olmadan, AI ajanları haydut aktörler olabilir, verileri ortaya çıkarabilir veya istemeden ihlal edebilir.

Merkezi olmayan kimlik: Güven modellerini yeniden keşfetme

Bu bir kavram olarak hala takım, standartlar ve evlat edinme açısından gelişmekle birlikte, kimliği yönetme şeklimizi değiştirdikleri için merkezi olmayan kimliği veya DID ve doğrulanabilir kimlik bilgilerini veya VC’leri dikkate almak hala faydalıdır. Merkezi kimlik sağlayıcılarına güvenmek yerine DID, bireylerin ve kuruluşların kriptografik kanıtlar kullanarak kimlik verilerini kontrol etmesine izin verir.

İşte bu yüzden bu:

- Tek başarısızlık noktalarını azaltır;

- Kullanıcı kontrolünü ve gizliliğini geliştirir;

- Örgütsel sınırlar arasında bile güvenli, güven tabanlı etkileşimleri sağlar.

Bu değişim özellikle tedarik zincirleri, konser çalışanları ve sınır ötesi operasyonları içeren ekosistemlerde geçerlidir.

Casefile: 2023 OKTA Destek Sistemi İhlali

Son yıllarda kimlikle ilgili en önemli ihlallerden birinde, saldırganlar Okta’nın destek vaka yönetim sistemini tehlikeye attı. Çekirdek üretim sistemi etkilenmedi, ancak ihlal, müşteriler tarafından verilen oturum belirteçlerine ve HAR dosyalarına erişime izin verdi. Bu, merkezi kimlik yönetimi için OKTA’ya dayanan büyük kuruluşlarda aşağı yönlü ihlallere yol açtı.

Olay kritik bir boşluk ortaya çıkardı: Oturum yönetişimi ve kimlik izleme su geçirmez değilse, güvenilir kimlik sağlayıcıları bile saldırı vektörleri olabilir.

Teknoloji benimseme eğilimleri

Kimlik yönetişimindeki teknoloji benimseme eğilimleri hızla hızlanmaktadır. Organizasyonlar, kimlik yönetimini kolaylaştırmak için bulut doğal IAM ve SaaS tabanlı platformları kullanıyor. Güvenlik ve verimliliği artırmak için AI güdümlü risk puanlamasına ve otomatik iyileştirmeye giderek artan bir güven var. Merkezi olmayan kimlik çözümleri, kuruluşlar daha fazla gizlilik ve kontrol aradıkça, özellikle finans ve hükümet sektörlerinde çekişiyor. Sıfır güven çerçevelerinin ayrıntılı, bağlama duyarlı erişim kontrolleri ile genişletilmesi, işletmelerin dijital kimlikleri nasıl yönettiğini ve güvence altına almayı yeniden şekillendiriyor.

Greenfield kurumları ne yapmalı

Greenfield kurumları, kimlik yönetişim çerçevelerini en başından itibaren dayanıklılıkla tasarlamalıdır. Bu, güçlü bir temel sağlamak için NIST CSF ve ISO/IEC 24760-3’ten gömme ilkelerini içerir. Bulut anadili, otomatik kimlik platformlarının kullanılması, verimli katılım, erişim incelemeleri ve yoksun kalmayı mümkün kılar. Kuruluşlar ayrıca güvenliği artırmak için varsayılan olarak şifre dışı kimlik doğrulama ve sıfır güven mimarisinin uygulanmasını düşünmelidir.

Miras veya çalışan işletmeler ne yapmalı

Miras veya çalışan işletmeler kimlik yönetişim çerçevelerini değerlendirmeye ve modernleştirmeye odaklanmalıdır. Bu, tüm hesapları, ayrıcalıkları ve erişim yollarını haritalamak için kapsamlı bir kimlik denetimi ile başlar. Kuruluşlar, otomasyon ve analitik kullanarak kimlik yayılımı, aşırı ayrıcalıklar ve görev ayrımları çatışmalarını ele almalıdır. Yapay zeka odaklı davranışsal analizler ve sıfır güven kontrolleri mevcut sistemlere katılarak, işletmeler gerçek zamanlı risk azaltma sağlayabilir.

CISOS için Aksiyon Noktaları

CISOS, işletme genelinde kimlik yönetişimini güçlendirmek için stratejik eylemde bulunmalıdır. İlk olarak, yönetici uyumunu ve hesap verebilirliği sağlamak için kimlik yönetişimini kurulu düzeyinde bir risk olarak yükseltin. Hem insan hem de insan olmayan tüm kimlikleri sınıflandırın ve potansiyel güvenlik açıklarını ortaya çıkarmak için erişim maruziyetlerini değerlendirin. Hem verimliliği hem de uyumluluğu iyileştirerek erişim sağlama ve inceleme döngülerini otomatikleştirmek için AI kullanın. Sürekli entegrasyon ve dağıtım boru hatlarını güvence altına almak için kimlik yönetişimi geliştiriciler uygulamalarına entegre edin. Gizlilik ilk modellerini destekleyen ve kullanıcı kontrolünü geliştiren merkezi olmayan kimlik çerçevelerini keşfedin. Son olarak, devam eden uyumluluğu sağlamak için erişim kontrolleri ve veri koruması etrafında gelişen düzenleyici beklentilerle uyum sağlayın.