Siber güvenlik araştırmacıları, adlı bir Rumen tehdit aktörüyle ilişkili daha önce belgelenmemiş yükler keşfettiler. DİOKTdağıtılmış hizmet reddi (DDoS) saldırıları başlatma potansiyelini ortaya koyuyor.

Cado Security teknik bir raporda, “Diicot adı aynı zamanda Rumen organize suç ve terörle mücadele polis biriminin adı olduğu için önemlidir.” dedi. “Ayrıca, grubun kampanyalarından elde edilen eserler, bu organizasyonla ilgili mesajlar ve görüntüler içeriyor.”

Diicot (kızlık soyadı Mexals) ilk olarak Temmuz 2021’de Bitdefender tarafından belgelendi ve oyuncunun bir cryptojacking kampanyasının parçası olarak Linux ana bilgisayarlarını ihlal etmek için Diicot Brute adlı Go tabanlı SSH kaba kuvvet aracını kullandığını ortaya çıkardı.

Daha sonra bu Nisan ayının başlarında Akamai, Ekim 2022 civarında başladığına inanılan 2021 faaliyetinin “yeniden canlanması” olarak tanımladığı şeyi açıkladı ve aktöre yaklaşık 10.000 $ yasadışı kazanç sağladı.

Akamai araştırmacısı Stiv Kupchik o sırada “Saldırganlar, sonunda bir Monero kripto madencisini düşürmeden önce uzun bir yük zinciri kullanıyor” dedi. “Yeni yetenekler arasında Güvenli Kabuk Protokolü (SSH) solucan modülünün kullanımı, artan raporlama, daha iyi yük gizleme ve yeni bir LAN yayıcı modülü yer alıyor.”

Cado Security’nin son analizi, grubun aynı zamanda, Qbot ve Mirai ile aynı özellikleri paylaşan bir kötü amaçlı yazılım ailesi olan ve Cayosin olarak adlandırılan kullanıma hazır bir botnet kullandığını gösteriyor.

Bu gelişme, tehdit aktörünün artık DDoS saldırıları düzenleme yeteneğine sahip olduğunun bir işaretidir. Grup tarafından gerçekleştirilen diğer faaliyetler arasında, rakip bilgisayar korsanlığı gruplarının doxxing’i ve komuta ve kontrol ve veri hırsızlığı için Discord’a güvenilmesi yer alıyor.

Siber güvenlik şirketi, “Bu aracının konuşlandırılması, Linux tabanlı yerleşik aygıt işletim sistemi OpenWrt çalıştıran yönlendiricileri hedef aldı” dedi. “Cayosin’in kullanımı, Diicot’un karşılaştıkları hedeflerin türüne bağlı olarak çeşitli saldırılar (sadece cryptojacking değil) gerçekleştirmeye istekli olduğunu gösteriyor.”

Diicot’un taviz zincirleri büyük ölçüde tutarlı kaldı ve özel SSH brute-force yardımcı programından yararlanarak bir yer edindi ve Mirai varyantı ve kripto madencisi gibi ek kötü amaçlı yazılımları bıraktı.

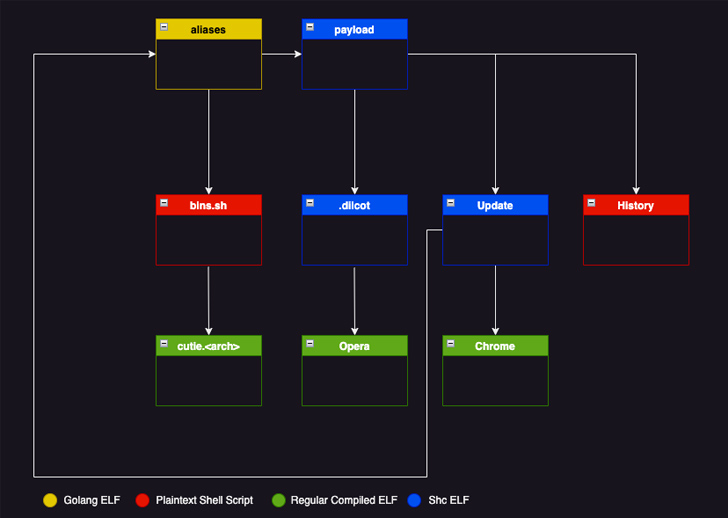

Aktörün kullandığı diğer araçlardan bazıları şunlardır:

- Krom – İşlemin sonuçlarını bir metin dosyasına (“bios.txt”) yazabilen Zmap tabanlı bir internet tarayıcısı.

- Güncelleme – Sistemde yoksa SSH brute-forcer ve Chrome’u alıp çalıştıran bir yürütülebilir dosya.

- Tarih – Güncellemeyi çalıştırmak için tasarlanmış bir kabuk betiği

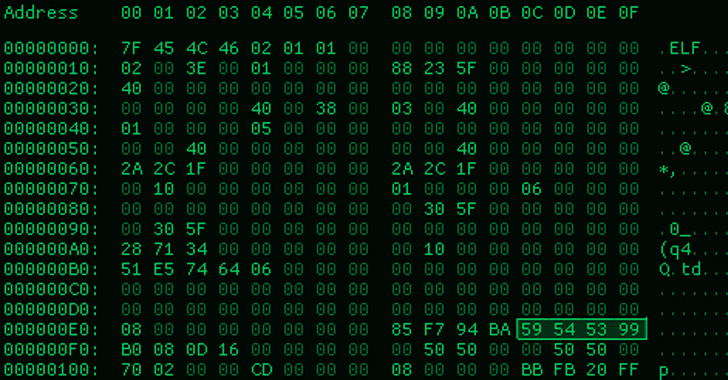

SSH kaba kuvvet aracı (takma adlar olarak da bilinir), Chrome’un metin dosyası çıktısını, tanımlanan IP adreslerinin her birine girmek için ayrıştırır ve başarılı olursa, IP adresine uzaktan bağlantı kurar.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Bunu daha sonra, virüs bulaşmış ana bilgisayarın profilini çıkarmak için bir dizi komut çalıştırma ve onu bir kripto madenciyi dağıtmak veya makinenin CPU’su dörtten az çekirdeğe sahipse bir yayıcı gibi davranmasını sağlamak için kullanma takip eder.

Bu tür saldırıları azaltmak için kuruluşların, SSH erişimini belirli IP adreslerine sınırlamak için SSH güçlendirme ve güvenlik duvarı kuralları uygulaması önerilir.

Cado Security, “Bu kampanya özellikle, şifre doğrulaması etkinken internete maruz kalan SSH sunucularını hedefliyor” dedi. “Kullandıkları kullanıcı adı/şifre listesi nispeten sınırlıdır ve varsayılan ve kolayca tahmin edilen kimlik bilgisi çiftlerini içerir.”