‘Deadglyph’ adlı yeni ve gelişmiş bir arka kapı kötü amaçlı yazılımının, Orta Doğu’daki bir devlet kurumuna yönelik siber casusluk saldırısında kullanıldığı görüldü.

Deadglyph kötü amaçlı yazılımının, Birleşik Arap Emirlikleri’nden (BAE) devlet destekli bir bilgisayar korsanlığı grubu olan Stealth Falcon APT’ye (aka Project Raven veya FruityArmor) atfediliyor.

Hacking grubunun neredeyse on yıldır aktivistleri, gazetecileri ve muhalifleri hedef aldığı biliniyor.

LABScon siber güvenlik konferansında yayınlanan yeni bir raporda, ESET araştırmacısı Filip Jurčacko, yeni modüler kötü amaçlı yazılımın analizini ve Windows cihazlarına nasıl bulaştığını paylaşıyor.

Deadgliph saldırıları

ESET’in ilk bulaşmanın yolları hakkında bilgisi yok ancak kötü amaçlı bir yürütülebilir dosyanın (muhtemelen bir program yükleyicisi) kullanıldığından şüpheleniliyor.

Ancak ESET, kötü amaçlı yazılımın nasıl çalıştığına ve tespit edilmekten kaçmaya çalıştığına dair bir tablo çizmek için enfeksiyon zincirinin çoğu bileşenini elde etti.

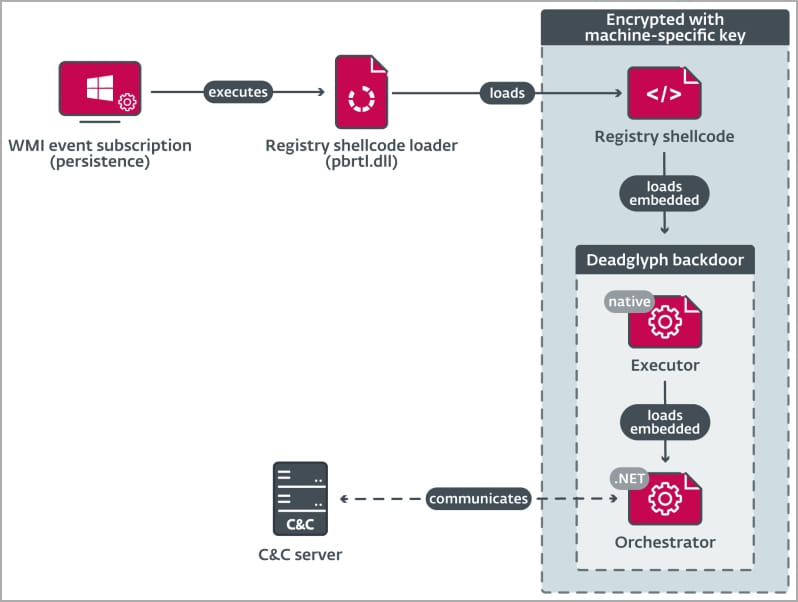

Deadglyph’in yükleme zinciri, Executor (x64) bileşenini yüklemek için Windows kayıt defterinden kod çıkaran ve daha sonra Orchestrator (.NET) bileşenini yükleyen bir kayıt defteri kabuk kodu yükleyicisi (DLL) ile başlar.

Güvenliği ihlal edilen sistemin diskinde yalnızca ilk bileşen DLL dosyası olarak bulunur ve bu da tespit olasılığını en aza indirir.

ESET, yükleyicinin, analizi daha zorlu hale getirmek için şifrelenen Windows Kayıt Defteri’nden kabuk kodunu yükleyeceğini söylüyor.

DLL bileşeni dosya sisteminde depolandığından algılanma olasılığı daha yüksektir. Bu nedenle tehdit aktörleri, Microsoft’un bilgilerini taklit etmek ve meşru Windows dosyası gibi görünmek için VERSIONINFO kaynağında farklı Yunanca ve Kiril Unicode karakterleri kullanan bir homoglif saldırısı kullandı.

ESET raporu, “Bu ve diğer PE bileşenlerinin VERSIONINFO kaynağında Microsoft Corporation’ı taklit eden bir homoglif saldırısı tespit ettik” diye açıklıyor.

“Bu yöntem, orijinal karakterlere, özellikle de Ϻicrоsоft’taki Yunanca Büyük Harf San (U+03FA, Ϻ) ve Kiril Küçük Harf O (U+043E, о) gibi görsel olarak benzer görünen ancak bu durumda aynı olmayan farklı Unicode karakterleri kullanır. Şirket.

Executor bileşeni, arka kapı için AES şifreli yapılandırmaları yükler, sistemdeki .NET çalışma zamanını başlatır, arka kapının .NET kısmını yükler ve onun kitaplığı gibi davranır.

Son olarak Orkestratör, görev için ‘Zamanlayıcı’ ve ‘Ağ’ olmak üzere iki modül kullanarak komuta ve kontrol sunucusu (C2) iletişimlerinden sorumludur.

Arka kapının belirli bir süre sonunda C2 sunucusuyla iletişim kuramaması halinde araştırmacıların ve siber güvenlik uzmanlarının analiz etmesini engellemek için kendi kendini kaldırma mekanizmasını tetikliyor.

Modüler bir kötü amaçlı yazılım

Deadglyph kötü amaçlı yazılımı modülerdir, yani C2’den Executor bileşeni tarafından yürütülecek farklı kabuk kodları içeren yeni modüller indirecektir.

Modüler bir yaklaşım kullanmak, tehdit aktörlerinin saldırıları uyarlamak için gerektiği gibi yeni modüller oluşturmasına olanak tanır ve bu modüller daha sonra ek kötü amaçlı işlevler gerçekleştirmek üzere kurbanlara aktarılabilir.

Bu modüllerin kullanımında Windows ve özel Yürütücü API’leri bulunur; ikincisi dosya işlemlerini gerçekleştirmeyi, yürütülebilir dosyaları yüklemeyi, Token Kimliğine Bürünmeye erişmeyi ve şifreleme ve karma gerçekleştirmeyi mümkün kılan 39 işlev sunar.

ESET dokuz ila on dört farklı modül olduğuna inanıyor ancak yalnızca üçünü edinebildi: bir süreç oluşturucu, bir bilgi toplayıcı ve bir dosya okuyucu.

Bilgi toplayıcı, Orkestratöre güvenliği ihlal edilmiş sistem hakkında aşağıdaki bilgileri sağlamak için WMI sorgularını kullanır:

- işletim sistemi

- ağ bağdaştırıcıları

- yüklü yazılım

- sürücüler

- Hizmetler

- sürücüler

- süreçler

- kullanıcılar

- Ortam Değişkenleri

- güvenlik yazılımı

Süreç yaratıcısı, belirtilen komutları yeni bir süreç olarak yürüten ve sonucu Orkestratöre veren bir komut yürütme aracıdır.

Dosya okuyucu modülü, dosyaların içeriğini okuyup Orkestratöre iletirken aynı zamanda operatörlere dosyayı okuduktan sonra silme seçeneğini de sunar.

ESET, kötü amaçlı yazılımın yeteneklerinin yalnızca bir kısmını ortaya çıkarabilmiş olsa da Stealth Falcon’un Deadglyph’inin zorlu bir tehdit olduğu açıktır.

İlk bulaşmaya ilişkin ayrıntılı bilgi olmadan, kötü amaçlı yazılıma karşı özel savunma stratejileri sunmak mümkün değildir.

Şimdilik savunmacılar raporda açıklanan mevcut IoC’lere güvenebilirler.