Siber güvenlik araştırmacıları, üretken devlet destekli grup tarafından kullanılan daha önce belgelenmemiş saldırı altyapısını ortaya çıkardı. Yan Sarıcı Pakistan ve Çin’de bulunan varlıkları vurmak için.

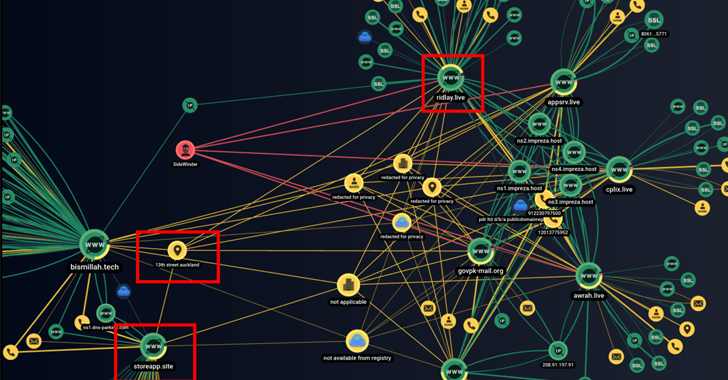

Bunun, siber güvenlik şirketleri Group-IB ve Bridewell tarafından The Hacker News ile paylaşılan ortak bir raporda, tehdit aktörü tarafından kullanılan 55 alan ve IP adreslerinden oluşan bir ağdan oluştuğunu söyledi.

Araştırmacılar Nikita Rostovtsev, Joshua Penny ve Yashraj Solanki, “Belirlenen kimlik avı alanları haber, hükümet, telekomünikasyon ve finans sektörlerindeki çeşitli kuruluşları taklit ediyor” dedi.

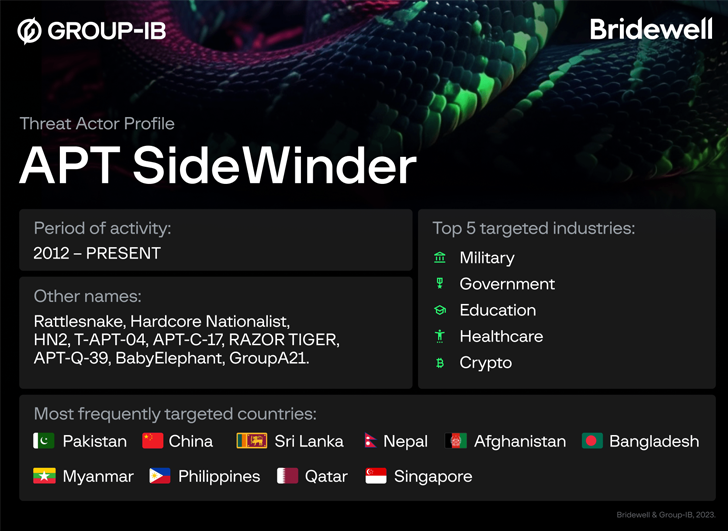

SideWinder’ın en az 2012’den beri aktif olduğu biliniyor ve saldırı zincirleri, hedeflenen ortamlara bir dayanak elde etmek için izinsiz giriş mekanizması olarak öncelikle hedefli kimlik avından yararlanıyor.

Grubun hedef aralığının, Hindistan casusluğu çıkarlarıyla ilişkili olduğuna inanılıyor. En sık saldırıya uğrayan ülkeler arasında Pakistan, Çin, Sri Lanka, Afganistan, Bangladeş, Myanmar, Filipinler, Katar ve Singapur yer alıyor.

Bu Şubat ayının başlarında Group-IB, SideWinder’ın Haziran ve Kasım 2021 arasında Asya’da 61 hükümet, ordu, emniyet teşkilatı ve diğer kuruluşları hedef almış olabileceğine dair kanıtları gün ışığına çıkardı.

Daha yakın zamanlarda, ulus-devlet grubunun, Pakistan hükümet kuruluşlarını hedef alan kaçamak saldırılarda sunucu tabanlı polimorfizm olarak bilinen bir teknikten yararlandığı gözlemlendi.

Yeni keşfedilen alan adları, Pakistan, Çin ve Hindistan’daki devlet kuruluşlarını taklit eder ve WHOIS kayıtlarında ve benzer kayıt bilgilerinde aynı değerlerin kullanılmasıyla karakterize edilir.

Bu etki alanlarının bazılarında barındırılan, bilinmeyen bir sonraki aşama yükünü indirmek için tasarlanmış, devlet temalı sahte belgelerdir.

Bu belgelerin çoğu Mart 2023’te Pakistan’dan VirusTotal’a yüklendi. Bunlardan biri, son aylarda hem QiAnXin hem de BlackBerry tarafından analiz edilen Pakistan Donanma Harp Okulu’ndan (PNWC) olduğu iddia edilen bir Microsoft Word dosyası.

Ayrıca, Kasım 2022’nin sonlarında Pekin’den VirusTotal’a yüklenen bir Windows kısayol (LNK) dosyası da ortaya çıktı. LNK dosyası, kendi adına, uzak bir sunucudan alınan ve Tsinghua Üniversitesi’nin bilgilerini taklit eden bir HTML uygulaması (HTA) dosyasını çalıştırmak üzere tasarlandı. e-posta sistemi (mailtsinghua.sinacn[.]ortak).

Yaklaşık aynı zamanlarda Katmandu’dan VirusTotal’a yüklenen başka bir LNK dosyası, Nepal hükümeti web sitesi (mailv.mofs-gov) kılığına giren bir alan adından bir HTA dosyası almak için benzer bir yöntem kullanır.[.]kuruluş).

SideWinder’ın altyapısıyla ilgili daha fazla araştırma, Mart 2023’te Sri Lanka’dan VirusTotal’a yüklenen kötü amaçlı bir Android APK dosyasının (226617) keşfedilmesine yol açtı.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Hileli Android uygulaması bir “Ludo Oyunu” olarak geçer ve kullanıcılardan, hassas bilgileri toplayabilen casus yazılım olarak etkili bir şekilde işlev görerek, kişilere, konuma, telefon günlüklerine, SMS mesajlarına ve takvime erişim izni vermelerini ister.

Group-IB, uygulamanın, şirketin Haziran 2022’de AntiBot adlı bir trafik yönlendirme sistemi (TDS) aracılığıyla Pakistan’daki hedeflere dağıtıldığını ifşa ettiği sahte Secure VPN uygulamasıyla da benzerlikler gösterdiğini söyledi.

Toplamda, alanlar, SideWinder’ın gözünü finans, hükümet ve kolluk kuvvetleri kuruluşlarının yanı sıra Pakistan ve Çin’de e-ticaret ve kitle iletişim araçlarında uzmanlaşmış şirketlere diktiğine işaret ediyor.

Araştırmacılar, “Diğer birçok APT grubu gibi, SideWinder da ilk vektör olarak hedefli hedefli kimlik avına güveniyor” dedi. “Bu nedenle, kuruluşların kötü amaçlı içeriği patlatan iş e-postası koruma çözümleri kullanması önemlidir.”