Group-IB’nin siber güvenlik araştırmacıları, son derece aktif devlet destekli grup SideWinder tarafından kullanılan açıklanmayan saldırı altyapısını ortaya çıkaran önemli bir keşif yaptı. Hedefleri esas olarak aşağıdaki yerlerde bulunan varlıkları kapsıyordu: –

İşbirlikçi bir raporda, siber güvenlik şirketleri Group-IB ve Bridewell, kötü niyetli aktör tarafından istismar edilen 55 alan adı ve IP adresinden oluşan kapsamlı bir ağın varlığını ortaya çıkardı.

Araştırmacıların belirlediği kimlik avı etki alanları, aşağıdakiler de dahil olmak üzere çeşitli sektörlerden birçok kuruluşu taklit ederken:-

- Haberler

- Devlet

- telekomünikasyon

- Parasal

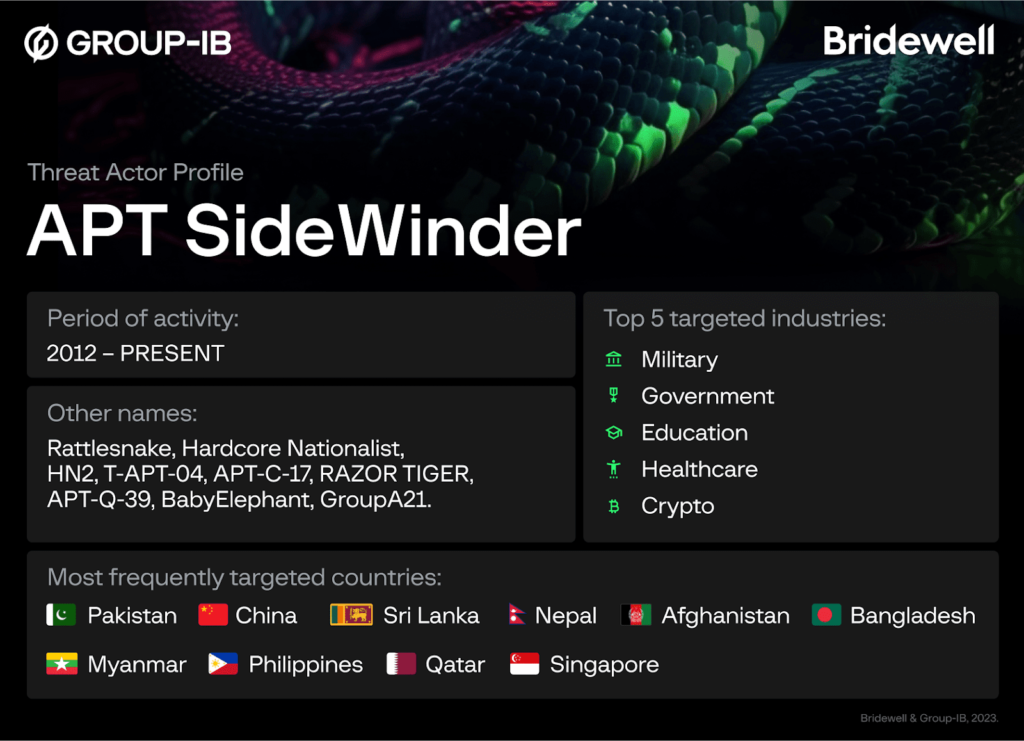

2012’den beri faaliyet gösteren SideWinder, sürekli faaliyetleriyle tanınan uzun süredir devam eden bir tehdit aktörüdür. Saldırı stratejileri, hedeflenen sistemlere yetkisiz erişim elde etmek için büyük ölçüde hedefli kimlik avı tekniklerine dayanır.

SideWinder, hedef odaklı kimlik avını birincil izinsiz giriş yöntemi olarak kullanarak istenen ortamlarda etkili bir şekilde tutunma noktası oluşturur.

Grubun hedef aralığı, Hindistan’ın çıkarlarıyla bağlantılı casusluk faaliyetleriyle geniş ölçüde ilişkilendiriliyor ve bu da güçlü bir bağlantıya işaret ediyor.

Hedeflenen Ülkeler

Aşağıda, bu APT grubunun operatörlerinin sıklıkla hedef aldığı tüm ülkelerden bahsetmiştik:-

- Pakistan

- Çin

- Sri Lanka

- Afganistan

- Bangladeş

- Myanmar

- Filipinler

- Katar

- Singapur

SideWinder Altyapısı Hacker Grubu

Bu yılın Şubat ayında Group-IB, SideWinder’ın Asya’daki 61’den fazla kuruluşu hedef alma potansiyeline işaret eden ikna edici kanıtları ortaya çıkardı.

Etkilenen kuruluşlar hükümet, ordu, kolluk kuvvetleri ve diğer çeşitli sektörleri kapsıyordu. Bu saldırıların zaman çerçevesi, Haziran’dan Kasım 2021’e kadar uzanıyordu ve bu da SideWinder’ın kampanyasının kapsamını ve süresini vurguluyor.

Son zamanlarda, SideWinder’ın sunucu tabanlı polimorfizmi kullanarak Pakistan hükümet kuruluşlarına kaçamak bir şekilde saldırdığı gözlemlendi.

Aşağıdaki ülkelerde, devlet kuruluşları yakın zamanda tanımlanan etki alanları tarafından taklit edildi: –

Tüm bu alanların WHOIS kayıtları, kayıt ayrıntılarıyla aynı değerleri gösterir. Bu alanlar, daha sonra açıklanmayan bir yükü indirmeyi amaçlayan aldatıcı hükümet temalı dosyalar içerir.

Pakistan menşeli bu dosyaların çoğu Mart 2023’te VirusTotal’a yüklendi. Dosyalardan birinin Pakistan Navy War College (PNWC) kaynaklı olduğu iddia edilen bir Microsoft Word belgesi.

Kasım 2022’nin sonlarında, bir Windows kısayol (LNK) dosyası keşfedildi ve Pekin’den VirusTotal’a yüklendi.

LNK dosyası, Tsinghua Üniversitesi’nin e-posta sistemini taklit ederek uzak bir sunucudan bir HTA dosyası yürütmek için tasarlanmıştır. Bir HTML uygulaması çalıştırma amacına hizmet eder.

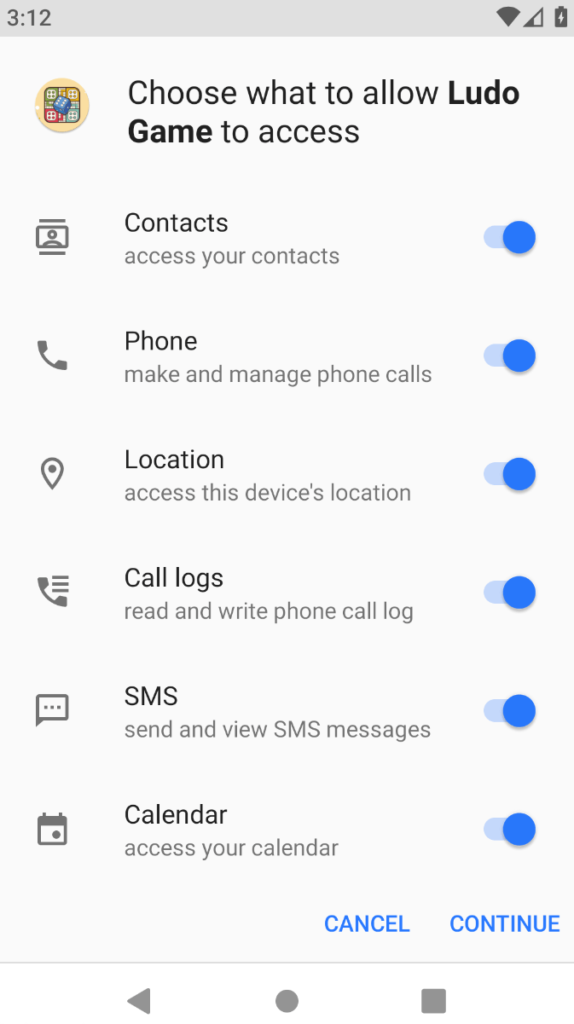

SideWinder’ın altyapısının, daha fazla araştırma sırasında keşfedilen ve “Ludo Game” olarak gizlenen kötü amaçlı bir Android APK dosyası (226617) ile bağlantılı olduğu keşfedildi.

Bu kötü amaçlı uygulamanın başarılı bir şekilde yüklenmesinin ardından, kullanıcılardan cihazlarına aşağıdaki erişimleri ister:-

- Kişiler

- Konum

- Telefon günlükleri

- SMS mesajları

- Takvim

Tehdit aktörleri, Android cihazında bu tür izinlere erişim sağlayarak cihazı kolayca izleyebilir ve hassas kullanıcı verilerini toplayabilir.

Kuruluşlar, SideWinder’ın hedefli hedefli kimlik avına güvenmesine etkili bir şekilde karşı koymak için iş e-postası koruma çözümlerini uygulamaya öncelik vermelidir.

Tehdit istihbaratı çözümlerinin kullanılması, uzlaşma göstergelerini geliştirmek ve ilgili tehditler hakkında bilgi sahibi olmak için daha pratik bir yaklaşım olduğunu kanıtlıyor.

Kuruluşlar, bu tür çözümleri devreye alarak sistemlerini ve ağlarını SideWinder tarafından kullanılan ilk vektörlerden etkili bir şekilde koruyabilir.

Güvenlik Düzeltme Eki’ni Sisteminize Uygulamakta Zorlanıyor Musunuz? –

All-in-One Patch Manager Plus’ı Deneyin