Çevrimiçi olarak kritik bir uzaktan kod yürütme (RCE) güvenlik açığına maruz kalan 22.000’den fazla CyberPanel örneği, neredeyse tüm örnekleri çevrimdışına alan bir PSAUX fidye yazılımı saldırısında toplu olarak hedeflendi.

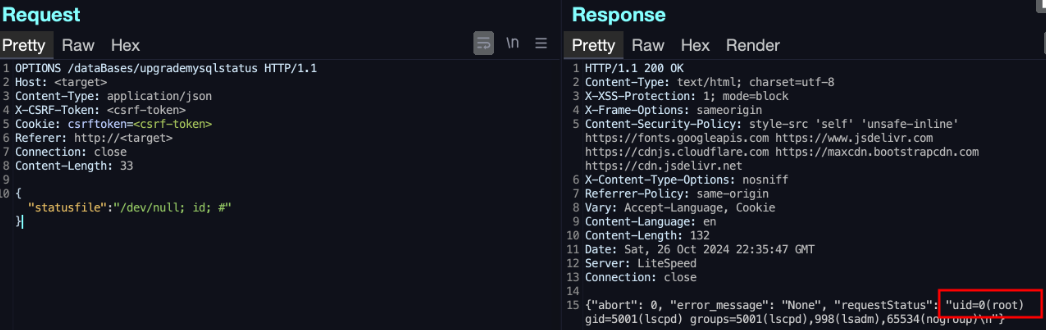

Bu hafta, güvenlik araştırmacısı DreyAnd, CyberPanel 2.3.6’nın (ve muhtemelen 2.3.7’nin), kimlik doğrulaması olmadan, kimliği doğrulanmamış uzaktan kök erişimine izin veren bir istismarla sonuçlanabilecek üç farklı güvenlik sorununa sahip olduğunu açıkladı.

Araştırmacı özellikle CyberPanel sürüm 2.3.6’da aşağıdaki sorunları ortaya çıkardı:

- Arızalı kimlik doğrulama: CyberPanel, merkezi bir sistem kullanmak yerine her sayfada kullanıcı kimlik doğrulamasını (oturum açma) ayrı ayrı kontrol ederek ‘upgrademysqlstatus’ gibi belirli sayfaları veya rotaları yetkisiz erişime karşı korumasız bırakır.

- Komut enjeksiyonu: Korunmayan sayfalardaki kullanıcı girişleri uygun şekilde temizlenmez ve saldırganların rastgele sistem komutları enjekte etmesine ve yürütmesine olanak tanır.

- Güvenlik filtresi bypass’ı: Güvenlik ara yazılımı yalnızca POST isteklerini filtreleyerek saldırganların OPTIONS veya PUT gibi diğer HTTP yöntemlerini kullanarak bu istekleri atlamasına olanak tanır.

Kaynak: DreyAnd

Araştırmacı DreyAnd, sunucuda kök düzeyinde uzaktan komut yürütülmesini göstermek için bir kavram kanıtlama istismarı geliştirdi ve sunucunun tam kontrolünü ele geçirmesine olanak tanıdı.

DreyAnd, BleepingComputer’a, o sırada 2.3.7 sürümüne erişimi olmadığı için istismarı yalnızca 2.3.6 sürümünde test edebileceğini söyledi. Ancak 2.3.7, hata bulunmadan önce 19 Eylül’de yayınlandığı için muhtemelen o da etkilenmişti.

Araştırmacı, kusuru 23 Ekim 2024’te CyberPanel geliştiricilerine açıkladıklarını ve kimlik doğrulama sorununa yönelik bir düzeltmenin o akşam GitHub’da sunulduğunu söyledi.

CyberPanel’i GitHub’dan veya yükseltme işlemi yoluyla yükleyen herkes güvenlik düzeltmesini alacak olsa da geliştiriciler yazılımın yeni bir sürümünü yayınlamadı veya bir CVE yayınlamadı.

BleepingComputer, yeni bir sürümü veya güvenlik duyurusunu ne zaman yayınlamayı planladıklarını sormak için CyberPanel ile iletişime geçti, ancak hâlâ yanıtlarını bekliyoruz.

PSAUX fidye yazılımı saldırısında hedef alındı

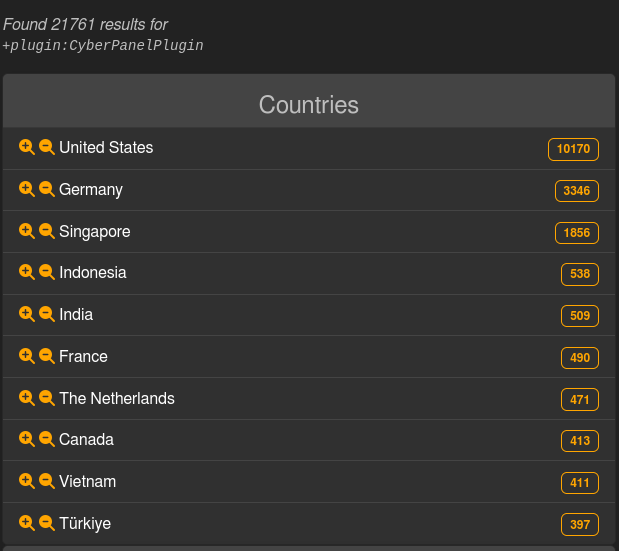

Dün, tehdit Intel arama motoru LeakIX, 21.761 savunmasız CyberPanel örneğinin çevrimiçi ortamda açığa çıktığını ve neredeyse yarısının (10.170) ABD’de olduğunu bildirdi.

Kaynak: LeakIX | X

Ancak bir gecede bulut sunucusu sayısı gizemli bir şekilde yalnızca yaklaşık 400 örneğe düştü ve LeakIX, BleepingComputer’a etkilenen sunuculara artık erişilemeyeceğini bildirdi.

Siber güvenlik araştırmacısı Gi7w0rm, X’te bu örneklerin 152.000’den fazla alanı ve veritabanını yönettiğini ve CyberPanel’in merkezi erişim ve yönetim sistemi olarak görev yaptığını tweetledi.

LeakIX, BleepingComputer’a, tehdit aktörlerinin PSAUX fidye yazılımını yüklemek için açığa çıkan CyberPanel sunucularını toplu olarak istismar ettiğini söyledi.

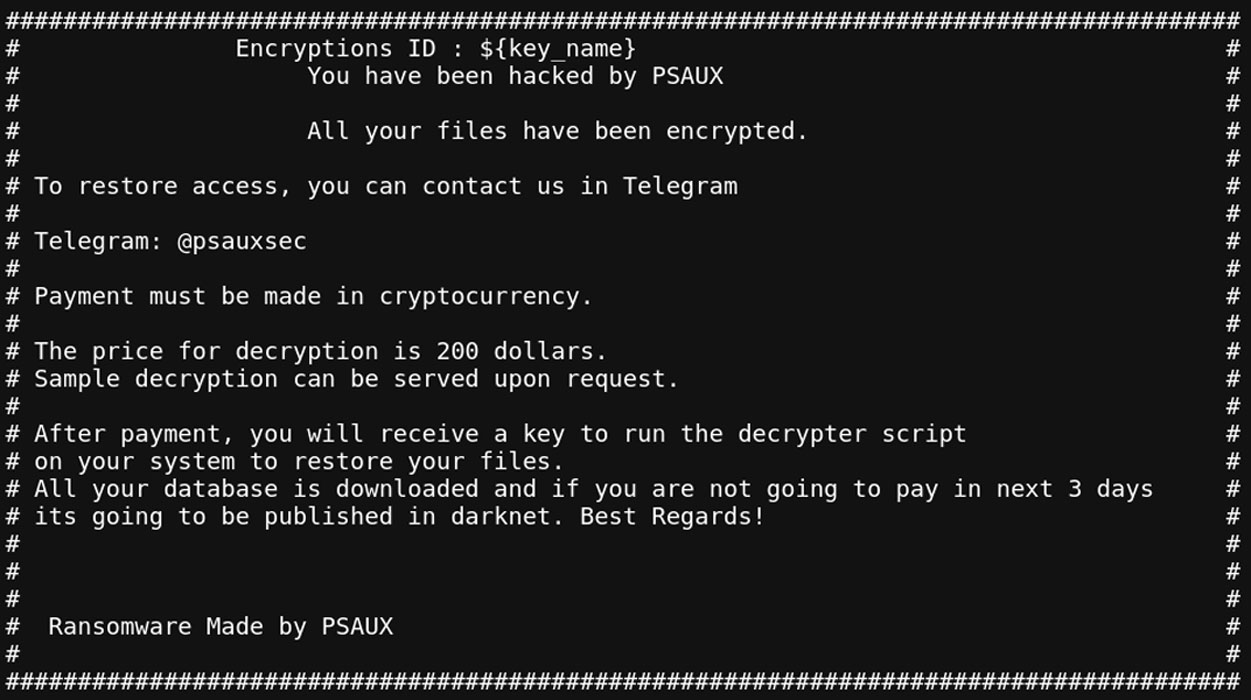

PSAUX fidye yazılımı operasyonu Haziran 2024’ten bu yana varlığını sürdürüyor ve güvenlik açıkları ve yanlış yapılandırmalar yoluyla açıktaki web sunucularını hedef alıyor.

Kaynak: LeakIX

Fidye yazılımı bir sunucuda başlatıldığında benzersiz bir AES anahtarı ve IV oluşturacak ve bunları sunucudaki dosyaları şifrelemek için kullanacak.

Fidye yazılımı ayrıca her klasörde index.html adlı fidye notları oluşturacak ve fidye notunu /etc/motd dizinine kopyalayacak, böylece kullanıcı cihaza giriş yaptığında gösterilir.

Tamamlandığında, AES anahtarı ve IV, ekteki bir RSA anahtarı kullanılarak şifrelenir ve şu şekilde kaydedilir: /var/key.enc Ve /var/iv.enc.

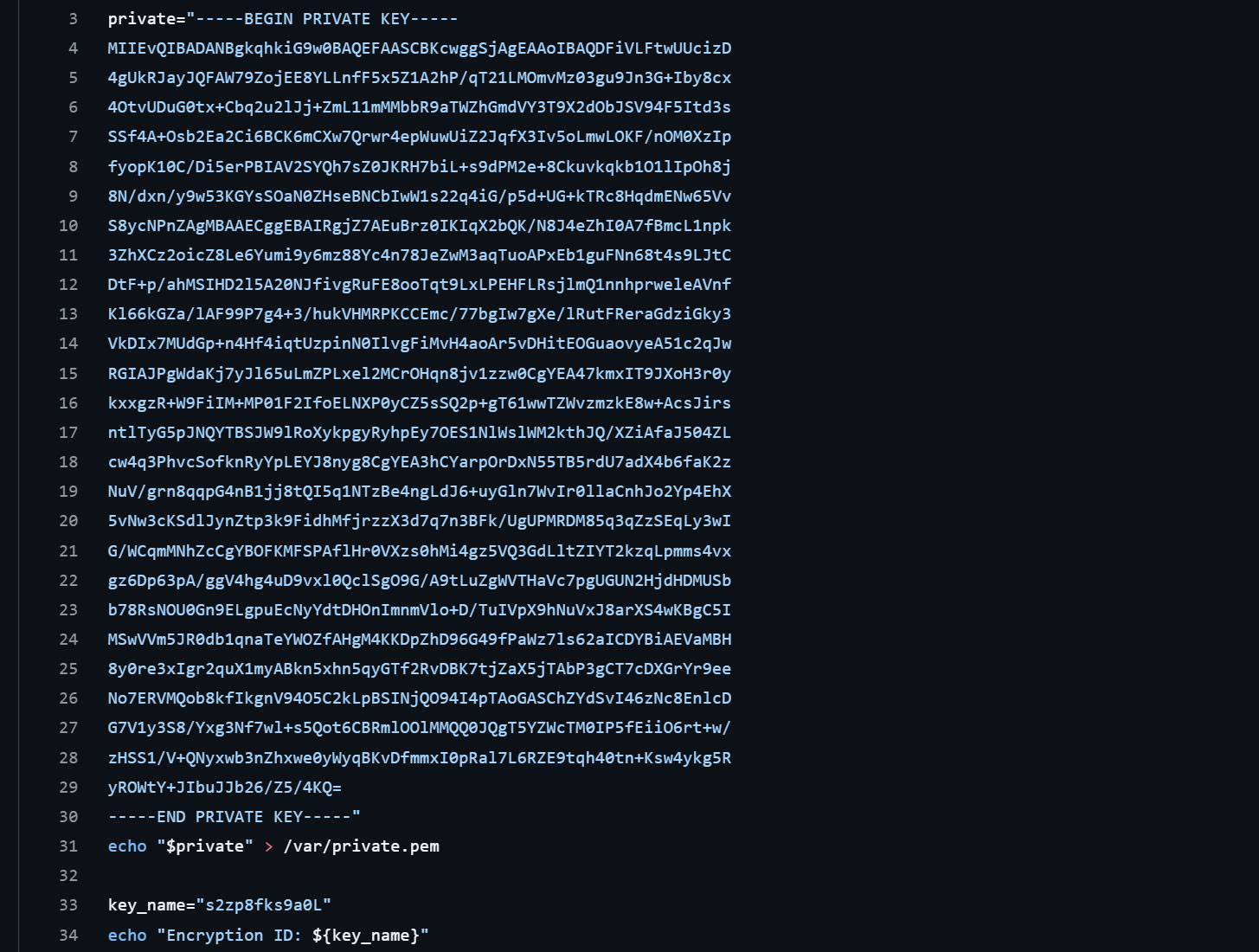

LeakIX ve Chocapikk, bu saldırıda kullanılan komut dosyalarını ele geçirdi. ak47.py CyberPanel güvenlik açığından yararlanmaya yönelik komut dosyası ve adlı başka bir komut dosyası aslında.sh dosyaları şifrelemek için.

Ancak fidye yazılımı komut dosyası kritik bir hata içeriyor ve AES ve IV dosyalarını şifrelemek için genel anahtar yerine özel bir RSA anahtarı kullanıyor.

Kaynak: BleepingComputer

Fidye yazılımı uzmanı Michael Gillespie, BleepingComputer’a, bu özel RSA’nın şifrelenmiş AES ve IV dosyalarının şifresini çözmek için de kullanılabileceğini ve bunun daha sonra potansiyel olarak dosyaları ücretsiz olarak kurtarmak için kullanılabileceğini söyledi.

Etkilenen CyberPanel sunucularında bir şifre çözücü bulunmalıdır. /var/decrypter.sh ancak sunucuların şifresini doğru şekilde çözmek için muhtemelen değiştirilmesi gerekecektir. Bu dosyaya sahipseniz lütfen BleepingComputer ile bir örnek paylaşın, böylece dosyaları kurtarmak için değiştirilip değiştirilemeyeceğini belirleyebiliriz.

CyberPanel kusurunun aktif olarak kullanılması nedeniyle, kullanıcıların GitHub’daki en son sürüme mümkün olan en kısa sürede yükseltmeleri şiddetle tavsiye edilir.