Siyah şapka yönlendirme kötü amaçlı yazılım kampanyasının arkasındaki tehdit aktörleri, kampanyalarını URL kısaltıcıları taklit eden ve 10.800’den fazla web sitesine bulaşmış 70’ten fazla sahte etki alanı kullanacak şekilde ölçeklendirdi.

Sucuri araştırmacısı Ben Martin geçen hafta yayınlanan bir raporda, “Asıl amaç, gelir elde etmek için Google reklamlarını içeren AdSense kimliğini içeren sayfalara yönelik trafiği yapay olarak artırarak reklam sahtekarlığını sürdürmektir.”

Kötü amaçlı etkinliğin ayrıntıları ilk olarak Kasım 2022’de GoDaddy’ye ait şirket tarafından ifşa edildi.

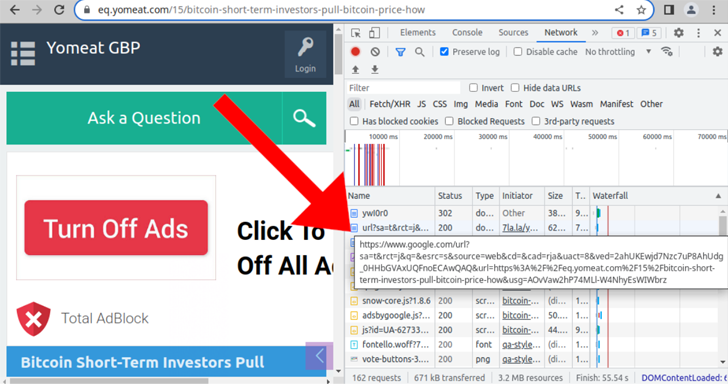

Geçen yıl Eylül ayından beri aktif olduğu söylenen kampanya, ziyaretçileri güvenliği ihlal edilmiş WordPress sitelerine sahte Soru-Cevap portallarına yönlendirmek için düzenleniyor. Görünüşe göre amaç, spam içerikli sitelerin arama motoru sonuçlarındaki otoritesini artırmak.

Sucuri o sırada “Bu kötü aktörlerin Google’ı, farklı IP’lerden farklı tarayıcılar kullanan gerçek kişilerin arama sonuçlarını tıkladıklarına ikna etmeye çalışıyor olmaları mümkündür” dedi. “Bu teknik yapay olarak Google’a bu sayfaların aramada iyi performans gösterdiğine dair sinyaller gönderiyor.”

En son kampanyayı önemli kılan, Bing arama sonucu bağlantılarının ve Twitter’ın bağlantı kısaltıcısının (t[.]co) hizmeti, yönlendirmelerinde Google ile birlikte, tehdit aktörünün ayak izinin genişlediğini gösterir.

Ayrıca, Bitly, Cuttly veya ShortURL gibi popüler URL kısaltma araçları gibi görünen, ancak gerçekte ziyaretçileri yarım yamalak Soru-Cevap sitelerine yönlendiren sözde kısa URL alanları da kullanılmaya başlandı.

Sucuri, yönlendirmelerin blockchain ve kripto para birimini tartışan Soru-Cevap sitelerine geldiğini ve URL alanlarının artık kurşun geçirmez barındırma hizmetleri sağlamak için tarayıcı altına giren bir Rus internet altyapı sağlayıcısı olan DDoS-Guard’da barındırıldığını söyledi.

Martin, “Sahte kısa URL yoluyla sahte Soru-Cevap sitelerine yapılan istenmeyen yönlendirmeler, reklam görüntülemelerinin/tıklamalarının ve dolayısıyla bu kampanyanın arkasında kim varsa, gelirinin de artmasına neden olur” dedi. “Organize reklam geliri dolandırıcılığına yönelik çok büyük ve devam eden bir kampanya.”

İlk etapta WordPress sitelerine nasıl bulaştığı tam olarak bilinmiyor. Ancak web sitesi bir kez ihlal edildiğinde, tehdit aktörü, site ziyaretçilerini yönlendirmenin yanı sıra kalıcı uzaktan erişime izin veren arka kapı PHP kodunu enjekte eder.

Martin, “Ek kötü amaçlı yazılım enjeksiyonu wp-blog-header.php dosyasına yerleştirildiğinden, web sitesi her yüklendiğinde yürütülür ve web sitesine yeniden bulaşır” dedi. “Bu, kötü amaçlı yazılımın tüm izleri giderilene kadar ortamın virüslü kalmasını sağlar.”