Kasım 2023’ün sonlarında tespit edilen bir kimlik avı kampanyası, üst düzey yöneticilerin hesapları da dahil olmak üzere düzinelerce Microsoft Azure ortamındaki yüzlerce kullanıcı hesabının güvenliğini tehlikeye attı.

Bilgisayar korsanları, yöneticilerin hesaplarını hedef alır çünkü yöneticiler, gizli kurumsal bilgilere erişebilir, sahte finansal işlemleri kendi kendilerine onaylayabilir ve ihlal edilen kuruluşa veya ortaklarına karşı daha kapsamlı saldırılar başlatmak için bunları dayanak olarak kullanmak üzere kritik sistemlere erişebilirler.

Kötü amaçlı etkinliği izleyen Proofpoint’in Bulut Güvenliği Müdahale Ekibi, bugün erken saatlerde, tehdit aktörlerinin kullandığı tuzakları vurgulayan ve hedefe yönelik savunma önlemleri öneren bir uyarı yayınladı.

Kampanya ayrıntıları

Saldırılarda, kurbanları kimlik avı sayfalarına yönlendiren “Belgeyi görüntüle” düğmeleri görünümüne bürünen bağlantıları içeren hedeflere gönderilen belgeler kullanılıyor.

Proofpoint, mesajların çalıştıkları organizasyonda daha yüksek ayrıcalıklara sahip olma olasılığı daha yüksek olan çalışanları hedef aldığını ve bunun da başarılı bir hesap uzlaşmasının değerini artırdığını söylüyor.

“Etkilenen kullanıcı tabanı, Satış Direktörleri, Hesap Yöneticileri ve Finans Yöneticileri dahil olmak üzere sık sık hedeflenen geniş bir pozisyon yelpazesini kapsamaktadır. “Başkan Yardımcısı, Operasyonlar”, “Mali İşler Müdürü ve Sayman” ve “Başkan ve Başkan” gibi idari pozisyonlarda bulunan kişiler Proofpoint, “CEO da hedeflenenler arasındaydı” diye açıklıyor.

Analistler, saldırganların Microsoft365 uygulamalarına yetkisiz erişim sağlamak için kullandığı aşağıdaki Linux kullanıcı aracısı dizesini belirledi:

Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Bu kullanıcı aracısı, MFA manipülasyonu, veri sızıntısı, dahili ve harici kimlik avı, mali dolandırıcılık ve posta kutularında gizleme kuralları oluşturma gibi çeşitli güvenlik ihlali sonrası faaliyetlerle ilişkilendirilmiştir.

Proofpoint, aşağıdaki Microsoft365 bileşenlerine yetkisiz erişim gözlemlediğini söylüyor:

- Office365 Kabuk WCSS İstemcisi: Paketle web tabanlı etkileşimi önererek Office365 uygulamalarına tarayıcı erişimini gösterir.

- Office 365 Çevrimiçi Değişim: Saldırganların, veri hırsızlığı ve yan kimlik avı da dahil olmak üzere e-postayla ilgili kötüye kullanımlar için bu hizmeti hedeflediğini gösterir.

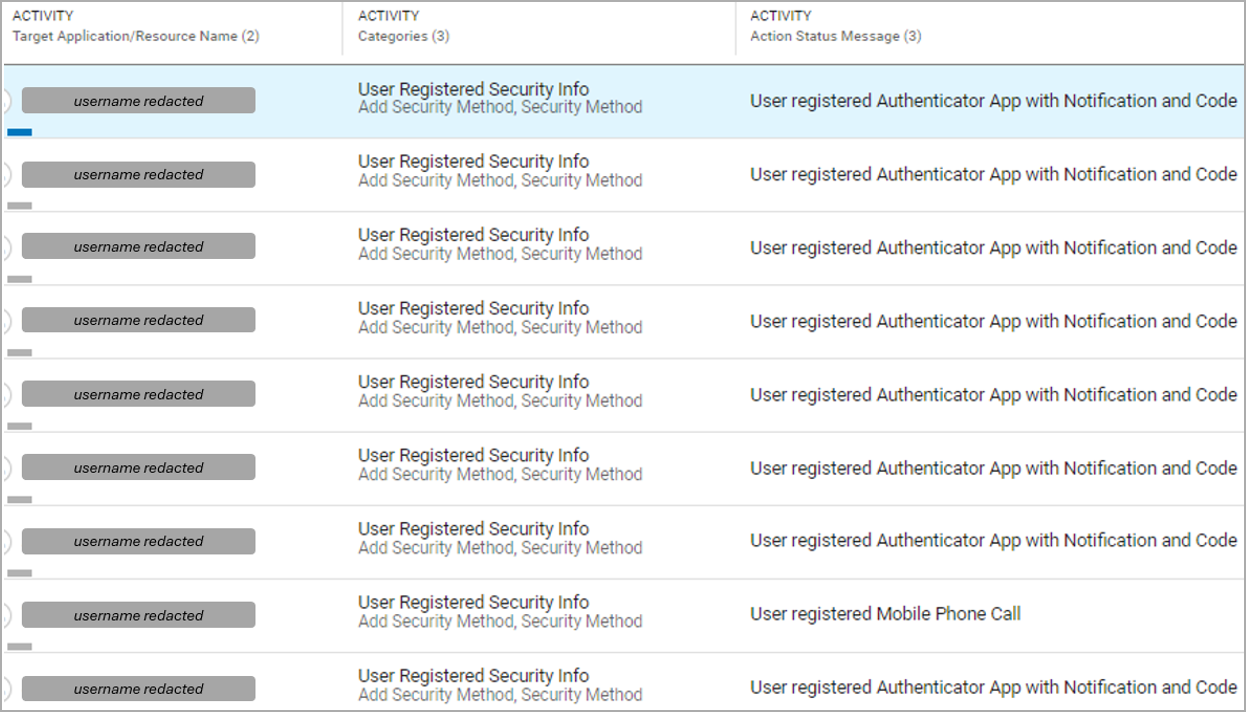

- Girişlerim: Saldırganlar tarafından Çok Faktörlü Kimlik Doğrulamayı (MFA) değiştirmek için kullanılır.

- Benim uygulamalarım: Microsoft 365 ortamındaki uygulamaların yapılandırmalarına veya izinlerine erişmeyi ve muhtemelen bunları değiştirmeyi hedeflemiştir.

- Benim profilim: Yetkisiz erişimi sürdürmek veya ayrıcalıkları yükseltmek amacıyla kullanıcının kişisel ve güvenlik ayarlarını değiştirme girişimlerini belirtir.

Proofpoint ayrıca saldırganların operasyonel altyapısının proxy’ler, veri barındırma hizmetleri ve ele geçirilen alan adlarını içerdiğini bildiriyor. Saldırıların MFA veya diğer coğrafi sınırlama politikaları tarafından engellenme olasılığını azaltmak için proxy’ler hedeflere yakın olacak şekilde seçilir.

Siber güvenlik firması ayrıca, belirli yerel sabit hatlı internet servis sağlayıcılarının kullanımına dayanarak, saldırganların Rusya veya Nijerya merkezli olabileceğine dair kesin olmayan kanıtlar da gözlemledi.

Nasıl savunulur

Proofpoint, devam eden kampanyaya karşı korunmak için Microsoft Azure ve Office 365 ortamlarında kurumsal güvenliğin artırılmasına yardımcı olabilecek çeşitli savunma önlemleri önermektedir.

Öneriler şunları içerir:

- Yukarıda paylaşılan belirli kullanıcı aracısı dizesinin ve günlüklerdeki kaynak etki alanlarının kullanımını izleyin.

- Ele geçirilen hesapların ele geçirilen şifrelerini derhal sıfırlayın ve tüm kullanıcıların şifrelerini düzenli aralıklarla değiştirin.

- Hesap ele geçirme olaylarını hızlı bir şekilde tespit etmek için güvenlik araçlarını kullanın.

- Kimlik avı, kaba kuvvet ve parola püskürtme saldırılarına karşı endüstri standardında azaltıcı önlemler uygulayın.

- Otomatik tehdit yanıtına yönelik politikaları uygulayın.

Bu önlemler, olayların erken tespit edilmesine, hızlı tepki verilmesine ve saldırganların fırsat ve bekleme sürelerinin mümkün olduğunca en aza indirilmesine yardımcı olabilir.