Araştırmacılar, sahte GitHub masaüstü kurulumcuları ile Avrupa Birliği’ndeki BT çalışanlarını hedefleyen bir kötü niyetli (ve akıllı yazılım sunumu) kampanyasını tespit ettiler.

Arctic Wolf araştırmacıları, “Bu kampanyanın amacının, kimlik bilgisi hırsızlığı, bilgi verme ve fidye yazılımı dağıtım gibi kötü amaçlı faaliyetler için kuruluşlara ilk erişim elde etmek olduğuna inanıyoruz” dedi.

Uyarıları veya şüphe tetiklemeden kötü amaçlı yazılım sunmak

Görünüşe göre yarım yıldan fazla süren kampanya akıllı bir dağıtım zinciri içeriyor.

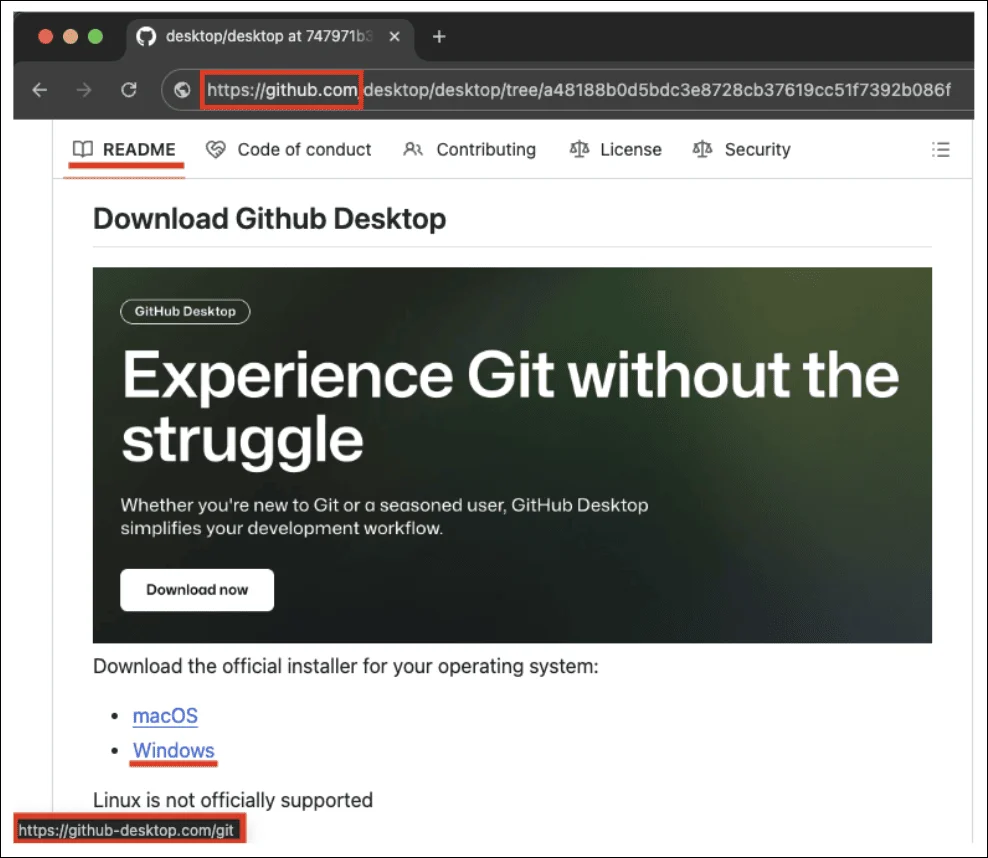

Saldırganlar, kullanıcıları GitHub masaüstü uygulaması için gerçek bir indirme sayfası gibi görünecek şekilde değiştirilmiş olan meşru bir GitHub deposunda belirli bir taahhütü ziyaret etmek için kullanıcıları kandırmak için kötü niyetli Google reklamları kullanıyor:

Github masaüstü için sahte bir indirme sayfası “barındırma” (Kaynak: Arktik Kurt)

Ne yazık ki, indirme bağlantıları benzer bir alan adına işaret ediyor (git paid[.]uygulama) kötü niyetli yürütülebilir ürünler sunan tehdit oyuncusu tarafından kontrol edilir.

İndirme bağlantısını tıklayan macOS kullanıcıları Infamous Atomic Stealer’ın (Amos Stealer) bir sürümünü alırlar.

Windows kullanıcıları, meşru GitHub masaüstü yükleyicisini taklit eden bir “şişkinlik” Microsoft Yazılım Yükleyici (MSI) dosyası alır. AV ürünleri ve analistleri tarafından kötü amaçlı yazılım analizini karmaşıklaştırmak ve dosyayı birçok çevrimiçi kum havuzunda yürütmeyi önleyecek kadar büyük hale getirmek için kötü niyetli bir yürütülebilir ve 100’den fazla kukla içeren bir yer içerir.

Araştırmacılar, “Bu kampanyanın arkasındaki tehdit oyuncusu, kötü amaçlı yazılım analizinin nasıl çalıştığını çok iyi anlıyor gibi görünüyor” dedi.

Bu özel kötü amaçlı yük kasten kendi kendine şifresini çözmeyecek ve gerçek bir GPU’ya sahip olmayan ve 10 karakterden daha kısa bir cihaz adına sahip sistemlerde çalışmayacaktır.

Araştırmacılar, “Uygun GPU sürücüleri olmayan sistemlerin sanal makineler (VM’ler), kum havuzları veya güvenlik araştırmacılarının yaygın olarak kullandığı eski analiz ortamları olması muhtemeldir” dedi. Ayrıca, “Sanal makineler ve analiz ortamları genellikle gerçek donanım adlarından daha kısa basitleştirilmiş veya genel GPU cihaz adlarına sahiptir.”

Windows yükü kendini “kullanılabilir” bir makinede bulursa, kendini şifresini çözecek ve kendisini kullanıcıya kopyalayacak bir PowerShell komut dosyası çalıştıracaktır. %Uygulama Verileri% Kalıcılık için dizin ve yönetici ayrıcalıklarıyla çalışıp çalışmadığını kontrol edin.

Değilse, kullanıcıdan bir UAC istemi yoluyla daha yüksek ayrıcalıklara izin vermesini isteyecektir – ancak tekrarlanan istek mağdurun şüphesini artırabilir.

Eğer yönetici ayrıcalıkları kazanmayı ya da yönetmeyi başarıyorsa, tespit edilmesini önlemek için başka eylemler gerçekleştirir, örneğin:

- Kötü amaçlı yazılımların kötü niyetli bileşenleri saklamak için kullandığı klasörleri taramayacak şekilde Windows Defender’a istisnalar eklemek

- En yüksek ayrıcalık seviyesiyle yapılandırılmış zamanlanmış bir görevi yaratmak, böylece bir kullanıcı sisteme oturum açtığında her zaman çalışacaktır

- Tekrarlanan yürütmeyi önlemek için bir işaretleyici dosyası oluşturma (çok fazla sistem kaynağı tüketmemek için)

- Kendini bir arka plan sürecinde çalıştırmak (adli analizi karmaşıklaştırmak için)

“Son adım olarak, PowerShell betiği bir zip arşivi indirir ve onu geçici klasöre çıkarır. Paketlendikten sonra, dahil edilenleri yürütür .exe dosya. Yürütülebilir dosyanın kendisi meşru olmasına rağmen, DLL’nin yan yüklenmesini sağlayan ve tehdit aktörlerinin düşük bir profil tutmasına izin veren kötü niyetli bir DLL yüklüyor ”diye ekledi.

“Modüler yük indirme sistemi, sistem özelliklerine ve operasyonel gereksinimlere dayanarak uzak altyapıdan ikincil kötü amaçlı yazılım bileşenleri içeren ZIP arşivlerini alır.”

GPugate kampanyası hala bir tehdit

Araştırmacılar, GPU – kapılı şifre çözme / analiz kaçınma rutini nedeniyle bu kötü amaçlı yazılım GPugate adını verdiler.

Araştırmacılar, “Şimdiye kadar gözlemlediğimiz kötü niyetli faaliyetlere dayanarak, hedefler öncelikle BT sektöründeki GitHub masaüstünü indirme konusundaki ilgilerini açıklayan işçilerdir” dedi.

“Bu bireyler genellikle son derece hassas kod tabanları, dağıtım boru hatları ve altyapı kimlik bilgilerine kapı bekçisi olarak hizmet ediyor. Başarılı uzlaşma, tedarik zinciri saldırılarını, kimlik bilgisi hırsızlığı, kod tabanı manipülasyonu ve işletme ağlarında yanal hareket sağlayabilir.”

Halihazırda kullanılan kötüverizasyon ve coğrafi işleme, özellikle AB ülkelerini hedefleyen saldırganlara işaret ediyor.

Kampanya hala aktif ve devam edecek – saldırganlar farklı barındırma sağlayıcılarında birden fazla gereksiz C2 alanına ve IP adresine sahip olduğundan emin oldu.

Arctic Wolf ayrıca bu kampanya ile ilgili uzlaşma göstergelerini, YARA’nın sahte Github masaüstü pencereleri yükleyicilerini ve kuruluşlar ve hedeflenen bireyler için güvenlik önerilerini tespit etmek için kuralları paylaştı.

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!

![]()