Şu anda çevrimiçi olarak maruz kalan 1.000’den fazla crushftp örneği, Web arayüzüne yönetici erişimi sağlayan kritik bir güvenlik hatasını kullanan kaçırma saldırılarına karşı savunmasızdır.

Güvenlik güvenlik açığı (CVE-2025-54309), yanlış kullanılmış AS2 validasyonundan kaynaklanmaktadır ve 10.8.5 ve 11.3.4_23’ün altındaki tüm Crushftp sürümlerini etkiler. Tedarikçi, 19 Temmuz’da Wild’da aktif olarak sömürülen şekilde etiketledi ve saldırıların daha önce başlamış olabileceğini belirtti, ancak bunu doğrulamak için henüz kanıt bulamadı.

“18 Temmuz 09:00 CST Vahşi doğada görülen 0 günlük bir istismar var. Muhtemelen daha uzun sürüyor, ama o zaman gördük. Hackerlar görünüşe göre kodumuzu tersine çevirdi ve zaten düzelttiğimiz bazı hataları buldu,”

Diyerek şöyle devam etti: “Yeni sürümlerde güncel kalmayan herkes için sömürüyorlar. Her zaman olduğu gibi düzenli ve sık yama yapmayı öneriyoruz. Güncel olan herkes bu istismardan kurtuldu.”

Bununla birlikte, Crushftp geçen hafta, güncel tutulan sunucuların saldırılara karşı savunmasız olmadığını, ana sunucularını izole etmek için demilitarize edilmiş bir bölge (DMZ) örneğini kullanan müşterilerin bu güvenlik açığından etkilenmediğini belirtti.

Şirket ayrıca, olağandışı etkinlikler için günlük yükleme ve indirme günlüklerini gözden geçirmenin yanı sıra otomatik güncellemeleri etkinleştirmenizi ve sunucu ve yönetici erişimi için WhiteSiting IP’leri daha fazla azaltmak için önermektedir.

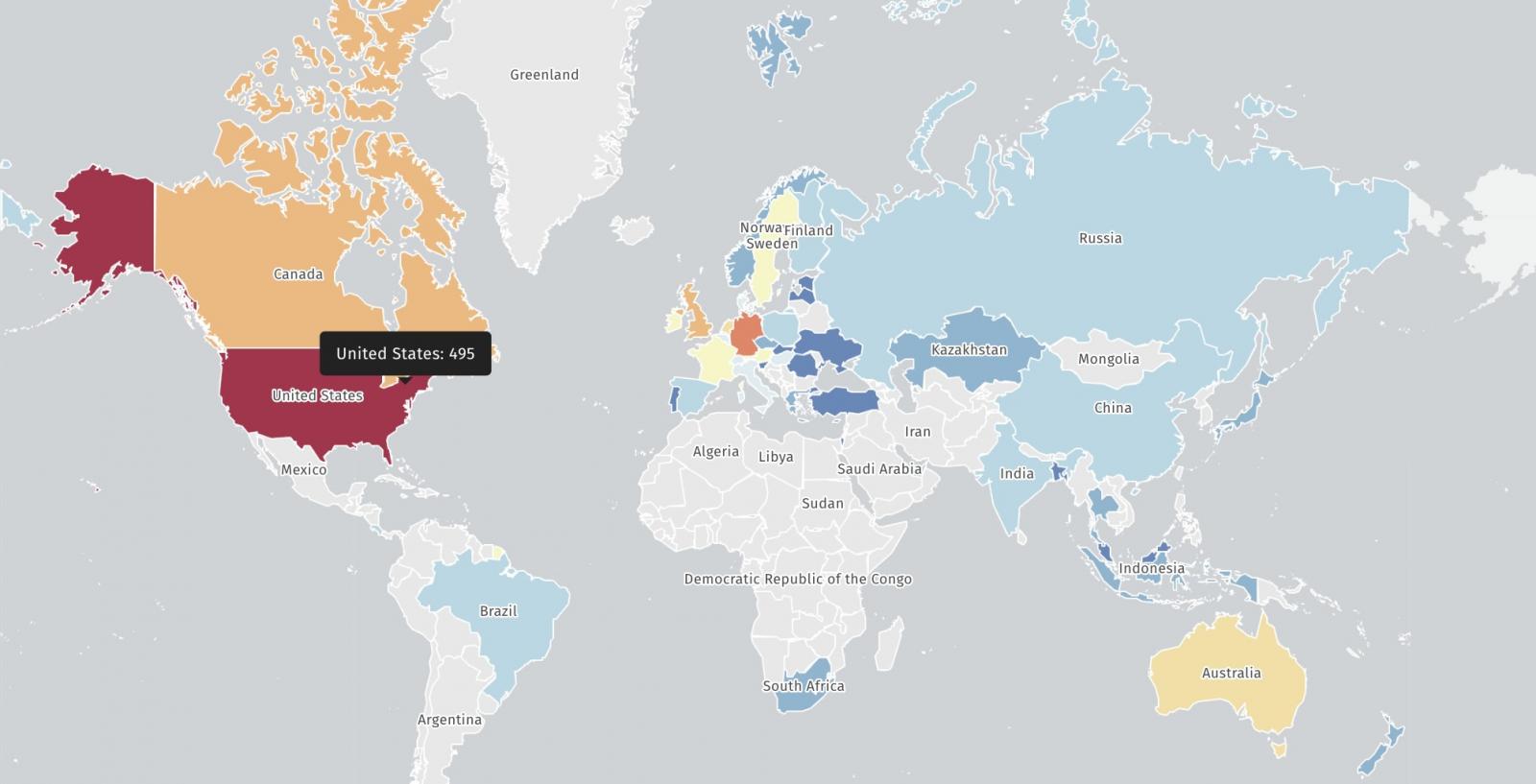

Güvenlik tehdidi izleme platformu Shadowserver’dan gelen taramalara göre, yaklaşık 1.040 crushftp örneği CVE-2025-54309’a karşı açılmaya devam ediyor ve saldırılara karşı savunmasız.

Shadowserver artık CrushftP müşterilerine sunucularının devam eden CVE-2025-54309 sömürüsüne karşı korunmasız olduğunu ve içeriklerini veri hırsızlığı girişimlerine maruz bıraktığını bildiriyor.

Devam eden bu saldırıların kötü amaçlı yazılım dağıtıp kullanmadığı veya veri hırsızlığı için kullanılıp kullanılmadığı belirsiz olsa da, crushftp gibi yönetilen dosya aktarım çözümleri son yıllarda fidye yazılımı çeteleri için yüksek değerli hedeflerdir.

Örneğin, tek başına klop siber suç çetesi Accelion FTA’da sıfır gün kusurlarını hedefleyen birden fazla veri hırsızlığı kampanyasına bağlanmıştır, Goanywhere MFT, Moveit Transfer ve son olarak Cleo Software.

Bir yıl önce, Nisan 2024’te Crushftp, aktif olarak sömürülen bir sıfır gününü de yamaladı (CVE-2024-4040 olarak izlendi) Bu, kimlik doğrulanmamış saldırganların kullanıcının sanal dosya sisteminden (VFS) kaçmasına ve sistem dosyalarını indirmesine izin verdi.

O zaman, siber güvenlik şirketi Crowdstrike, birden fazla ABD organizasyonunda crushftp örneklerini hedefleyen ve istihbarat toplanmasına odaklanan saldırıların muhtemelen siyasi olarak motive olduğuna dair kanıtlar buldu.

CISOS, tahta alım almanın bulut güvenliğinin iş değerini nasıl yönlendirdiğine dair net ve stratejik bir bakışla başladığını biliyor.

Bu ücretsiz, düzenlenebilir yönetim kurulu raporu güvertesi, güvenlik liderlerinin risk, etki ve öncelikleri açık iş açısından sunmalarına yardımcı olur. Güvenlik güncellemelerini anlamlı konuşmalara dönüştürün ve toplantı odasında daha hızlı karar verme.