Yazan: Michael Angelo Zummo, Tehdit İstihbaratı Uzmanı – Cybersixgill

Kimlik avı araçları ve hizmetleri yeraltında yaygın ve erişilebilir durumda. Bunlardan birine yakından baktık ve bir kimlik avı planı başlatmanın ne kadar kolay olabileceğini keşfettik.

Kimlik avı, saldırganların kullanıcıları kandırarak kullanıcı adları, şifreler, kredi kartı bilgileri ve diğer kişisel veya finansal bilgiler gibi hassas bilgileri ifşa etmeye çalıştığı bir tür siber saldırıdır. Bu genellikle saygın bir şirket, finans kurumu, devlet kurumu ve hatta bir arkadaş veya meslektaş gibi güvenilir bir varlık gibi görünerek yapılır.

Siber yeraltı, sızdırılmış verilerden, kimlik bilgilerinden ve narkotiklerden daha fazlasını barındırıyor. Aynı zamanda tehdit aktörlerinin saldırılarını gerçekleştirmelerine yardımcı olacak çeşitli araç ve hizmetlerin bulunduğu bir pazar yeridir. Buna kimlik avı da dahildir.

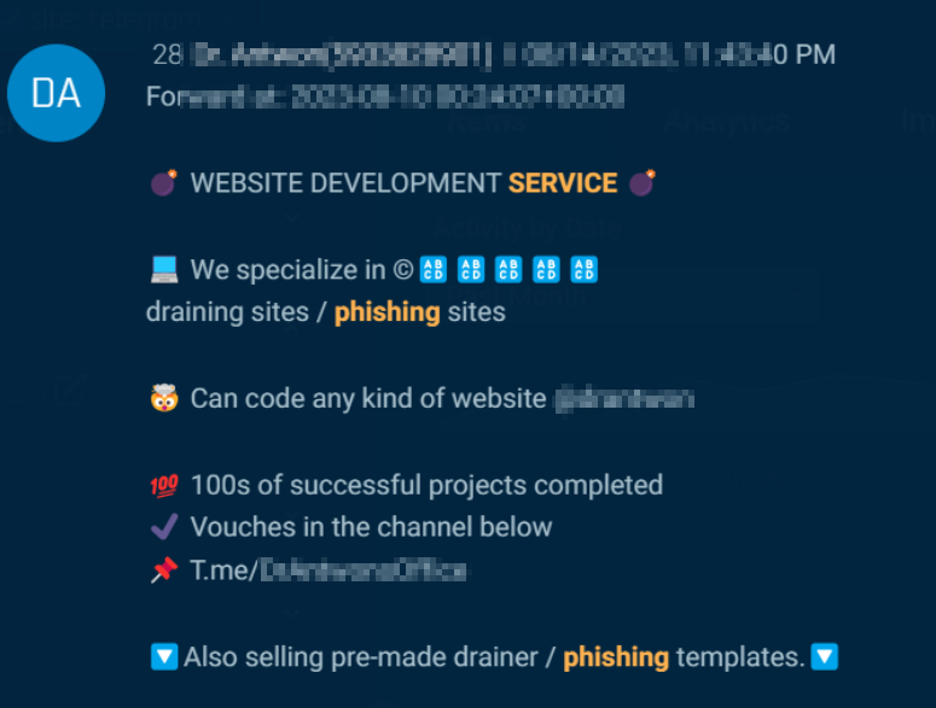

Yalnızca geçen ay yeraltı forumları ve pazarları, kimlik avı saldırıları, şablonlar, kitler ve hizmetler hakkında 2.427’den fazla sohbete ev sahipliği yaptı; ayrıca satılık hizmetler ve kitler hakkında sohbetler de dahil olmak üzere Telegram’da 17.000 sohbet daha gerçekleşti (Şekil 1).

Şekil 1. Yeraltında bir kimlik avı hizmetinin reklamı yapılıyor.

Kimlik avı şablonları

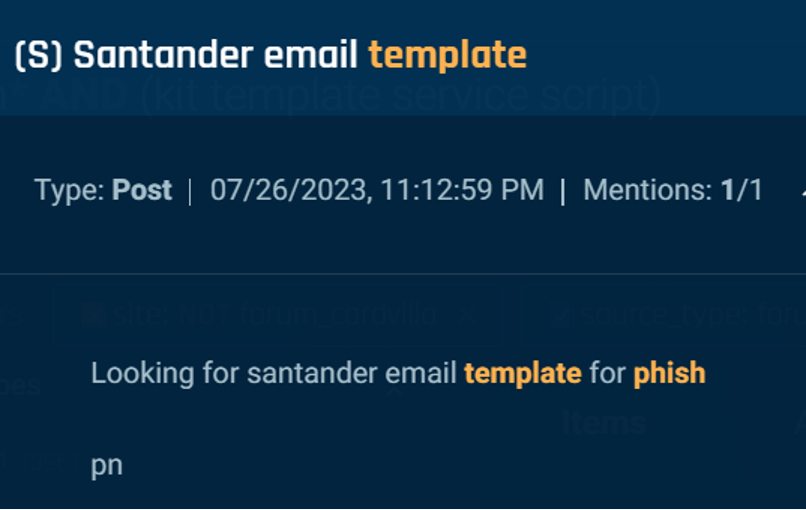

Kimlik avına odaklanılanların çoğu, şablon arayan veya sunan tehdit aktörlerinden oluşuyordu. Örneğin, 26 Temmuz’da, karanlık bir web forumundaki bir tehdit aktörü, Santander Bank e-posta şablonuna sahip herkesin daha ayrıntılı bir tartışma için kendilerine özel mesaj göndermesini talep etti (Şekil 2).

Şekil 2. Santander Bank’ta kimlik avı yapmak için e-posta şablonu talep eden bir tehdit aktörü.

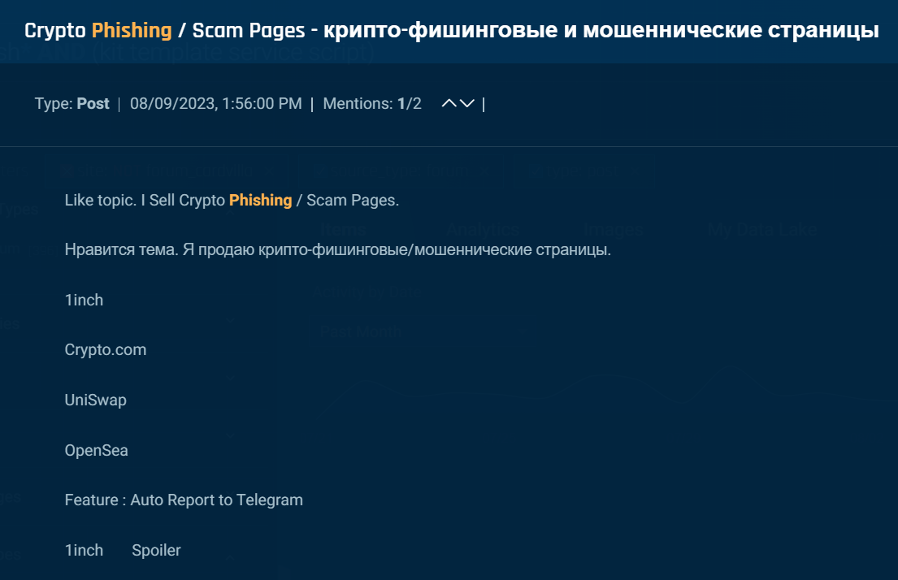

Ayrıca diğer tehdit aktörleri, popüler bir bilgisayar korsanlığı forumunda bu gönderi gibi kimlik avı ve dolandırıcılık sayfalarının reklamını yaptı (Şekil 3).

Şekil 3. Kimlik avı ve dolandırıcılık sayfalarını yeraltındaki bir forumda satışa sunan tehdit aktörleri.

Kimlik Avı Araçları ve Hizmetleri

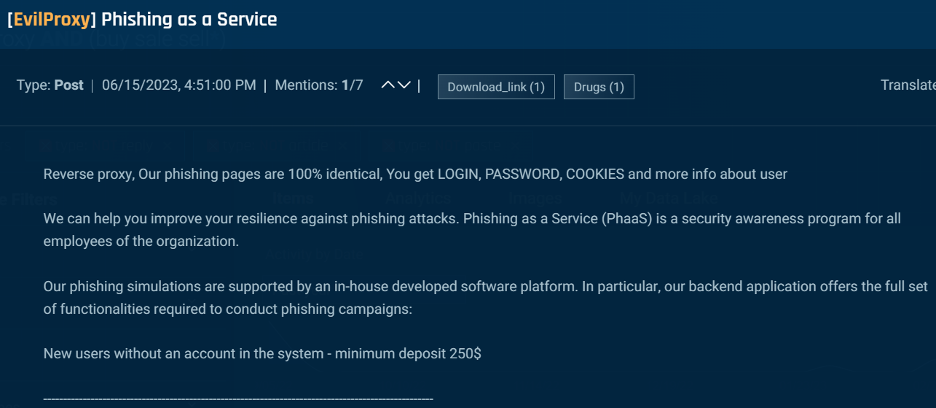

Yeraltındaki tehdit aktörlerine yönelik çeşitli kimlik avı araçları ve hizmetleri mevcuttur. Geçtiğimiz ay en dikkate değer olanı, kimlik bilgilerini çalan ve 2FA’nın atlanmasına yardımcı olan ters proxy yetenekleriyle kimlik avı saldırıları gerçekleştirme yeteneği sağlayan hizmet olarak kimlik avı programı Evilproxy’ydi (Şekil 4).

Şekil 4. EvilProxy ile kimlik avının bir hizmet olarak reklamını yapan bir tehdit aktörü.

EvilPhish

Daha ucuz seçenekler arayanlar için deneme amaçlı veya gerçek saldırılarda kullanılabilecek ücretsiz araçlar mevcuttur. Örneğin, EvilPhish, Github’da bulunan ve bir web sayfasının kötü bir ikizini oluşturan ve trafiği kimlik avı sayfasını barındıran yerel bir web sunucusuna yönlendiren açık kaynaklı bir araçtır. Bu araçların tehdit aktörleri için ne kadar erişilebilir olduğunu göstermek amacıyla EvilPhish’i saldırı kutumuza kurduk ve kendimiz denedik.

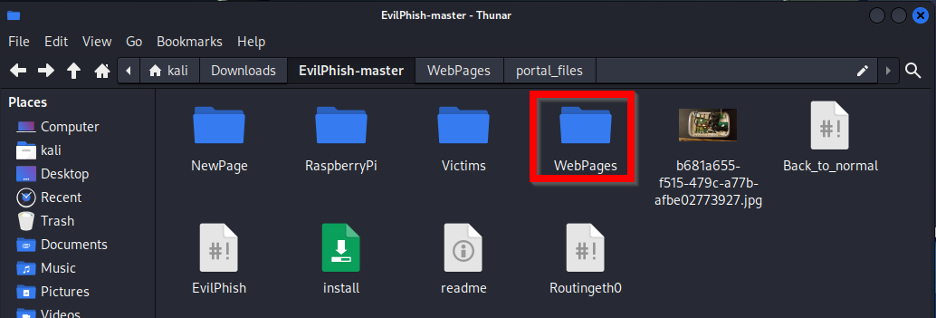

EvilPhish, kendi kimlik avı sayfanız için şablon olarak kullanmak üzere seçtiğiniz bir web sayfasını kopyalayan basit bir komut dosyasıdır. Gösterim için Cybersixgill’in portal giriş sayfasını kullandık ve EvilPhish klasörümüze kaydetmek için HTML’yi indirdik. Oradan bu dosya üzerinde “./NewPage” komutunu çalıştırdık ve tüm dosyaları WebPages klasörümüze taşıdık (Şekil 5).

Şekil 5. HTML dosyasını WebPages klasörüne kopyalama.

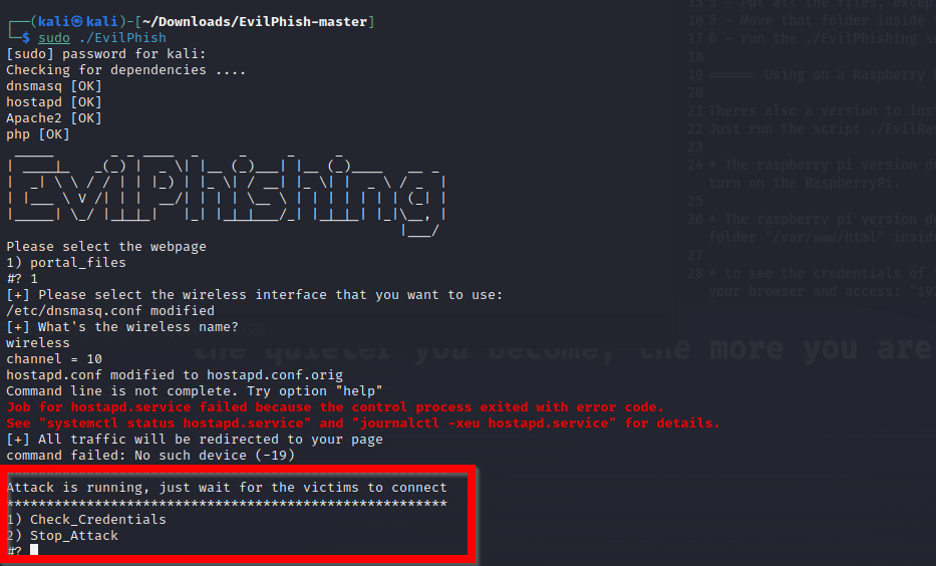

Daha sonra, yeni kimlik avı sayfasını oluşturmak için WebPages klasörümüzde EvilPhish betiğini çalıştırdık (Şekil 6).

Şekil 6. ./EvilPhish betiğini HTML dosyaları üzerinde çalıştırma.

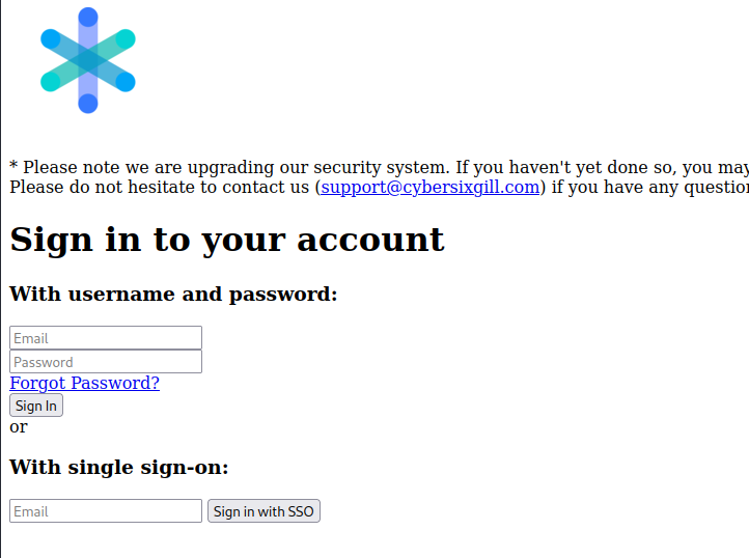

Aşağıdaki ekran görüntüsünde görebileceğiniz gibi, kimlik avı sayfamız kullanıcıların kimlik bilgilerini girmesini beklerken yerel olarak çalışıyordu (Şekil 7).

Şekil 7. EvilPhish ile oluşturduğumuz, Cybersixgill’i taklit eden bir kimlik avı sayfası.

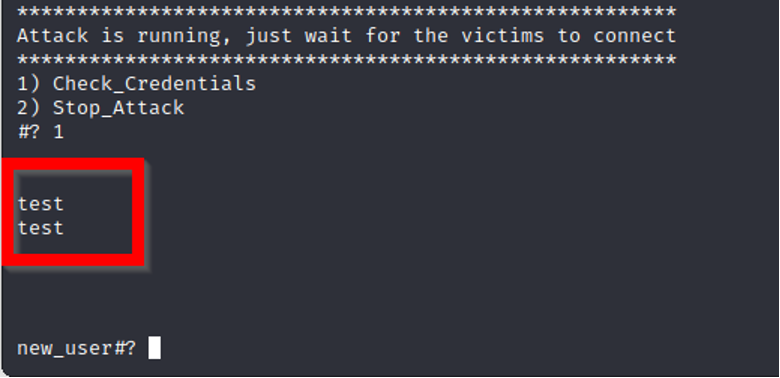

Bir test olarak, EvilPhish’in ne yakaladığını görmek için kullanıcı adı ve şifreye “test” ekledik (Şekil 8).

Şekil 8. Kimlik avı sayfamıza girilen, yakalanan kullanıcı kimlik bilgilerinin örneği.

Aracın çalıştığını doğruladığımızda, tehdit aktörünün yapması gereken tek şey, bunu kamuya açık bir alanda barındırmak ve yerleşik bağlantılar, kimlik avı e-postaları, SMS ve daha fazlası gibi çeşitli teknikler aracılığıyla trafiği dolandırıcılık sayfasına yönlendirmektir. Ek olarak, bazı HTML ve CSS değişiklikleriyle sayfanın daha ikna edici görünmesi sağlanabilir.

Çözüm

Siber yeraltı, tehdit aktörlerinin kötü niyetli faaliyetlerde bulunması için çeşitli yollar ve fırsatlar sağlamaya devam ediyor. Ücretsiz, kullanımı kolay araçlar yaygın olarak mevcuttur ve aktörler bunları başarılı saldırılarda kullanabilir. Siber suçlara meraklı meraklı bir tehdit aktörü çok fazla zarar verebilir.

Neyse ki kuruluşlar kendilerini savunmak için önlemler alabilirler. Kimlik avı saldırılarına karşı proaktif olarak savunma yapmak için birkaç ipucunu burada bulabilirsiniz.

– Çalışanlara yönelik eğitim ve farkındalık eğitimleri düzenlemek

– E-posta gönderenlerini doğrulayın ve mümkünse filtreleri kullanın

– Ekstra bir koruma katmanı için iki faktörlü kimlik doğrulamayı etkinleştirin

– Güvenlik yığınınıza yazım hatası ve etki alanı izleme uygulayın– Gerçek zamanlı, kapsamlı tehdit istihbaratıyla kuruluşunuzu hedef alan kimlik avı şablonlarını, araçlarını ve hizmetlerini tespit etmek için yeraltı kanallarını izleyin.

Reklam