Dell’in VMware için Compellent Entegrasyon Araçları’ndaki (CITV) düzeltilmemiş bir sabit kodlu şifreleme anahtarı kusuru, saldırganların depolanan vCenter yönetici kimlik bilgilerinin şifresini çözmesine ve şifresiz metin parolasını almasına olanak tanır.

Kusur, programın yapılandırma dosyasında saklanan vCenter kimlik bilgilerini şifrelemek için kullanılan, tüm kurulumlarda paylaşılan statik bir AES şifreleme anahtarından kaynaklanır.

Dell Compellent, veri ilerlemesi, canlı birim, ölçülü kaynak sağlama, veri anlık görüntüleri ve klonlama ve tümleşik yönetim gibi özellikler sunan bir kurumsal depolama sistemleri serisidir.

Yazılım, ESXi sanal makinelerini yönetmek için yaygın olarak kullanılan bir platform olan VMware vCenter ile depolama entegrasyonunu destekler.

Ancak istemciyi entegre etmek için, Dell programının şifrelenmiş yapılandırma dosyasında saklanan VMware vCenter kimlik bilgileriyle yapılandırılmalıdır.

Sabit kodlanmış bir AES şifreleme anahtarı

LGM Security’nin araştırmacısı Tom Pohlbir sızma denemesinde Dell CITV’nin tüm kurulumlarda tüm Dell müşterileri için aynı olan statik bir AES şifreleme anahtarı içerdiği keşfedildi.

Bu AES şifreleme anahtarı, girilen vCenter yönetici kimlik bilgileri dahil olmak üzere programın ayarlarını içeren CITV yapılandırma dosyasını şifrelemek için kullanılır.

AES simetrik bir şifre olduğundan, verileri şifrelemek ve şifresini çözmek için aynı anahtarı kullanır. Bu, anahtarı çıkaran bir saldırganın yapılandırma dosyasının şifresini kolayca çözmesine ve şifrelenmiş parolayı almasına olanak tanır.

Pohl, BleepingComputer’a “Dell yazılımının düzgün çalışması için yönetici vCenter kimlik bilgilerine ihtiyacı var ve bu kimlik bilgilerini yapılandırma dosyalarındaki statik bir AES anahtarıyla koruyor” dedi.

“Dell, vCenter sunucularıyla etkileşime giriyor ve kimlik bilgilerini Dell yazılımı dışında herhangi bir şey veya herhangi biri tarafından görüntülenemeyecek şekilde şifrelenmiş bir yapılandırma dosyasında tutuyor.”

“Saldırganların bu dosyanın içeriğine erişememesi gerekir, ancak dosyaya erişilebilir. Ancak, yeni keşfedilen bu güvenlik açığı nedeniyle saldırganlar, Dell yazılımının bu dosyanın içeriğini korumak için kullandığı şifreleme anahtarını çıkarabilir. “

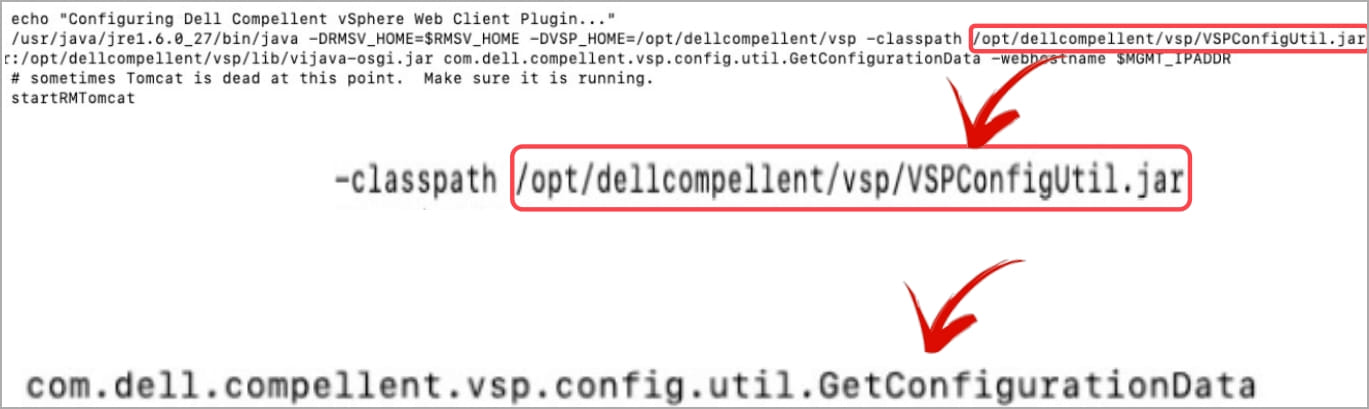

LGM Security ekibi, Dell Compellent yazılım dizininin, kaynak koda dönüştürüldüğünde sabit kodlanmış bir statik AES anahtarını ortaya çıkaran bir JAR dosyası içerdiğini buldu.

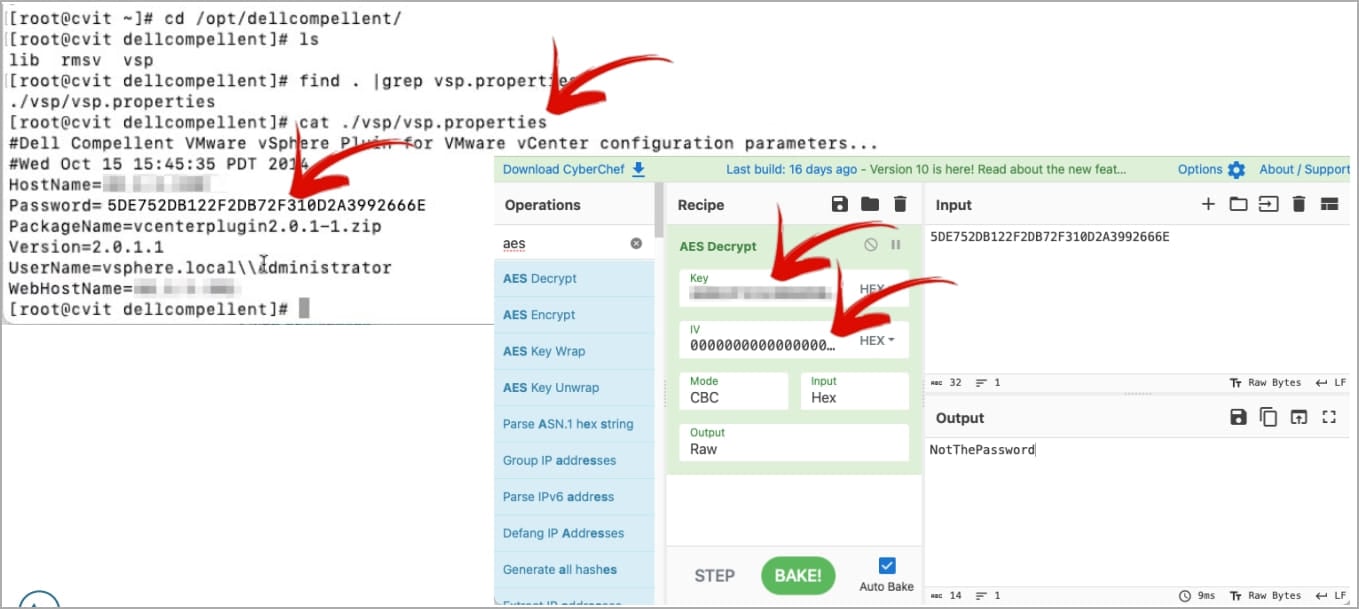

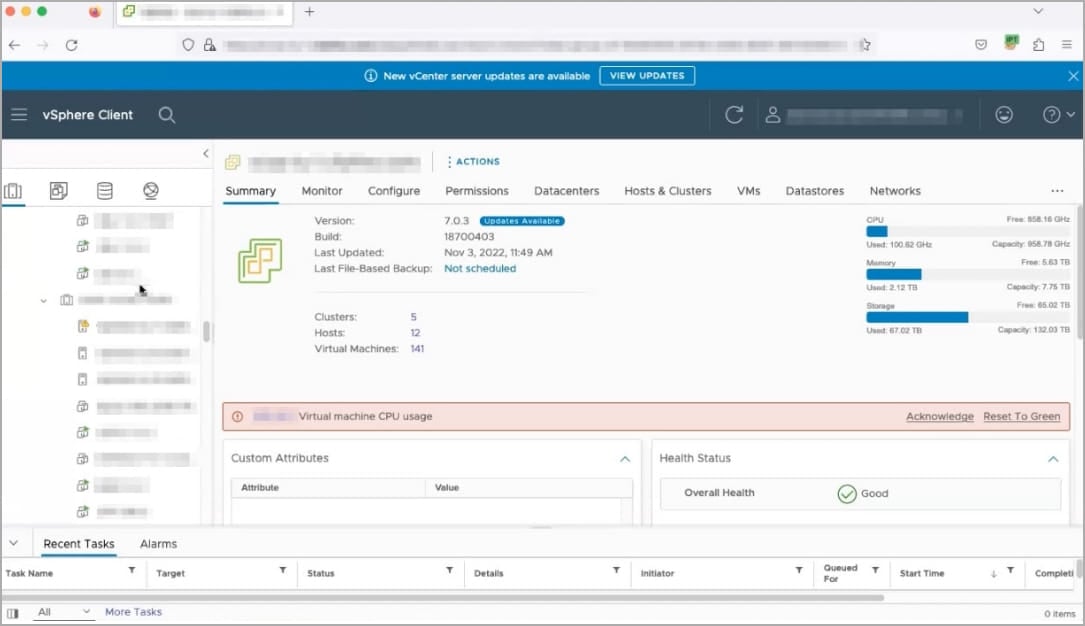

Pohl, bu AES anahtarını kullanarak Dell Compellent yapılandırma dosyasının şifresini çözebilir ve aşağıda gösterildiği gibi VMware vCenter yöneticisi için kullanıcı adını ve parolayı alabilir.

Bu anahtarı içeren sunucuya zayıf kimlik bilgileri (admin/admin) kullanılarak erişilebilir. Ancak defalarca görüldüğü üzere güvenlik açıkları veya kötü uygulamalar nedeniyle tehdit aktörleri sunuculara çeşitli şekillerde erişim sağlayabiliyor.

Ayrıca, sorun, Dell CITV’ye erişimi olan yetkisiz kişiler veya düşük ayrıcalıklı harici saldırganlar tarafından kullanılabilir.

Bu örnekte, LGM ekibi etki alanı denetimlerine erişimden yararlanarak daha da ileri gidebilirdi, ancak bunun yerine bir ağ yöneticisi yanlışlıkla konsol kilidini açık bıraktığında fırsattan yararlanarak bir etki alanı yönetici hesabı oluşturmayı tercih edebilirdi.

Analistler, 11 Nisan 2023’te keşifleri hakkında bilgi vermek için Dell’e e-posta gönderdiler, ancak bilgisayar ve yazılım satıcısı, kapsamı yanlış anlayarak başlangıçta raporu reddetti.

Daha fazla iletişimin ardından Dell, Kasım 2023’e kadar bir düzeltme sunacağına söz verdi.

Standart 90 günlük güvenlik açığı açıklama politikasının süresi dolduğundan, Pohl araştırmasını “Halka Açık Alanlarda Özel Anahtarlar” başlıklı bir DEFCON oturumunda herkese açık bir şekilde paylaştı.

Pohl, 2020’de Netgear ve Fortinet’te benzer sabit kodlanmış anahtarlar keşfetti ve bunlar daha sonra düzeltildi.