Son Dell veri ihlalinin arkasındaki tehdit aktörü, sahte bir şirket olarak eriştikleri bir iş ortağı portalı API’sini kullanarak 49 milyon müşteri kaydının bilgilerini kazıdıklarını ortaya çıkardı.

Dün BleepingComputer, Dell’in müşterilere kişisel verilerinin bir veri ihlali nedeniyle çalındığı konusunda uyaran bildirimler göndermeye başladığını bildirdi.

Bu veri ihlali, garanti bilgileri, servis etiketleri, müşteri adları, kurulum yerleri, müşteri numaraları ve sipariş numaraları dahil olmak üzere müşteri sipariş verilerini içeriyordu.

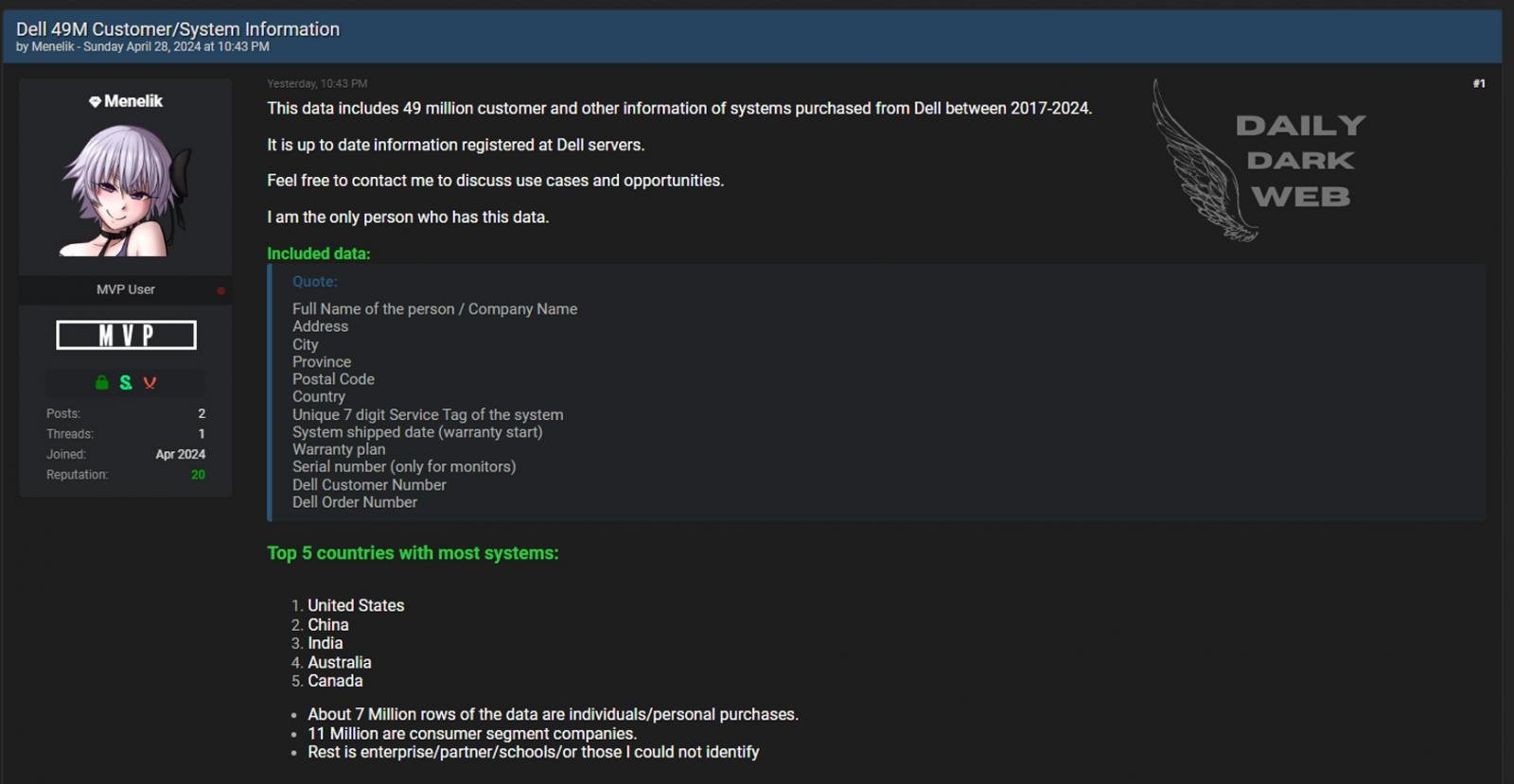

Menelik olarak bilinen bir tehdit aktörü, verileri 28 Nisan’da Breached hack forumunda satışa sundu ve moderatörler kısa süre sonra bu gönderiyi kaldırdı.

Kaynak: Daily Dark Web

Menelik bu sabah BleepingComputer’a, iş ortakları, satıcılar ve perakendeciler için sipariş bilgilerini aramak için kullanılabilecek bir portal keşfettikten sonra verileri çalmayı başardıklarını söyledi.

Menelik, sahte şirket isimleri altında birden fazla hesaba kaydolarak portala erişebildiğini ve iki gün içinde doğrulama gerekmeden erişim sağladığını söyledi.

Menelik BleepingComputer’a “Ortak olarak kaydolmak çok kolay. Sadece bir başvuru formu doldurmanız yeterli” dedi.

“Şirket bilgilerini, ortak olma nedeninizi giriyorsunuz, sonra onlar da sizi onaylıyor ve bu “yetkili” portala erişim sağlıyorlar. Ben de bu şekilde kendi hesaplarımı oluşturdum. Tüm süreç 24-48 saat sürüyor.”

Menelik, portala erişim sağladıktan sonra BleepingComputer’a, 7 basamaklı hizmet etiketleri oluşturan bir program oluşturduklarını ve döndürülen bilgileri silmek için Mart ayından itibaren bunları portal sayfasına gönderdiklerini söyledi.

Portalın herhangi bir hız sınırlaması içermediği bildirildiğinden tehdit aktörü, Dell’in girişimleri engellemesine gerek kalmadan üç hafta boyunca dakikada 5.000 istek oluşturarak 49 milyon müşteri kaydının bilgilerini toplayabileceğini iddia ediyor.

Menelik, çalınan müşteri kayıtlarının aşağıdaki donanım dökümünü içerdiğini söylüyor:

- Monitörler: 22.406.133

- Alienware Dizüstü Bilgisayarlar: 447.315

- Chromebook’lar: 198.713

- Inspiron Dizüstü Bilgisayarlar: 11.257.567

- Inspiron Masaüstü Bilgisayarlar: 1.731.767

- Latitude Dizüstü Bilgisayarlar: 4.130.510

- Optiplex: 5.177.626

- Poweredge: 783.575

- Hassas Masaüstü Bilgisayarlar: 798.018

- Hassas Dizüstü Bilgisayarlar: 486.244

- Defterleriniz: 148.087

- Masaüstü Bilgisayarlarınız: 37.427

- XPS Dizüstü Bilgisayarlar: 1.045.302

- XPS/Alienware masaüstü bilgisayarlar: 399.695

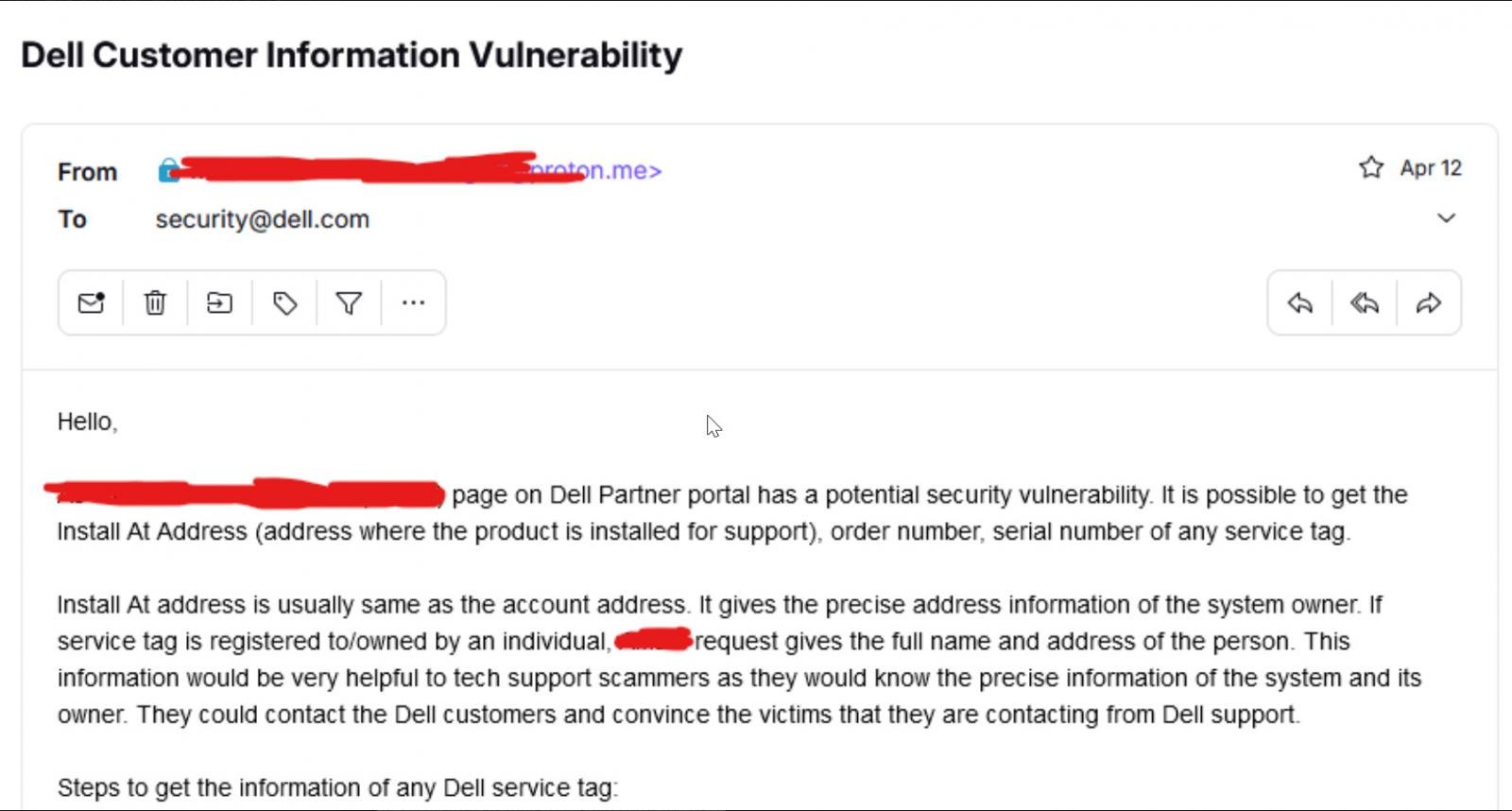

Tehdit aktörleri, hatayı güvenlik ekiplerine bildirmek için 12 ve 14 Nisan tarihlerinde Dell’e e-posta gönderdiklerini ve e-postayı BleepingComputer ile paylaştıklarını söyledi. Ancak tehdit aktörünün şirketle iletişime geçmeden önce 49 milyon kayıt topladığı kabul ediliyor.

Kaynak: Menelik

Tehdit aktörü, Dell’in e-postalara hiçbir zaman yanıt vermediğini ve yaklaşık iki hafta sonrasına, yani çalınan verilerin ilk kez Breach Forum hack forumunda satışa sunulduğu zamana kadar hatayı düzeltmediğini söyledi.

Dell, BleepingComputer’a tehdit aktörünün e-postalarını aldığını doğruladı ancak olayın aktif bir kolluk kuvvetleri soruşturması haline geldiğini söylediği için başka soruları yanıtlamayı reddetti.

Ancak şirket, tehdit aktörünün e-postasını almadan önce etkinliği zaten tespit ettiklerini iddia ediyor.

Dell, BleepingComputer’a “Bu tehdit aktörünün bir suçlu olduğunu ve kolluk kuvvetlerine bilgi verdiğimizi unutmayalım” dedi.

“Devam eden soruşturmamızın veya kolluk kuvvetleri tarafından yürütülen herhangi bir soruşturmanın bütünlüğünü tehlikeye atabilecek hiçbir bilgiyi açıklamıyoruz.”

“Tehdit aktörünün e-postasını almadan önce, Dell zaten olayın farkındaydı ve olayı araştırıyordu, yanıt prosedürlerimizi uyguluyor ve kontrol altına alma adımlarını atıyordu. Ayrıca soruşturma için üçüncü taraf bir adli tıp firmasıyla da anlaştık.”

TechCrunch ilk olarak Menelik’in bu API’yi Dell müşteri verilerini kazımak için kullandığını bildirdi.

API’ler veri ihlallerinde giderek daha fazla kötüye kullanılıyor

Tehdit aktörlerinin hassas verileri kazımak ve diğer tehdit aktörlerine satmak için bunları kötüye kullanması nedeniyle, erişimi kolay API’ler son yıllarda şirketler için büyük bir zayıflık haline geldi.

2021’de tehdit aktörleri, telefon numaralarını 500 milyondan fazla hesaba bağlamak için bir Facebook API hatasını kötüye kullandı. Bu veriler bir bilgisayar korsanlığı forumunda neredeyse bedavaya sızdırıldı; yalnızca bir hesap gerektirdi ve indirmek için 2 dolar ödedi.

Aynı yılın ilerleyen saatlerinde, Aralık ayında, tehdit aktörleri milyonlarca telefon numarasını ve e-posta adresini Twitter hesaplarına bağlamak için bir Twitter API hatasından yararlandı ve bunlar daha sonra bilgisayar korsanlığı forumlarında satıldı.

Daha yakın bir zamanda, geçen yıl bir e-posta adresini 15 milyon hesaba bağlamak için bir Trello API kusurundan yararlanıldı ve bu hesaplar bir kez daha bilgisayar korsanlığı forumunda satışa sunuldu. Veriler daha sonra ihlale maruz kalanlara bildirimde bulunmak üzere Have I Been Pwned ile paylaşıldı.

Bu olayların tümü verilerin kazınmasını içerse de, API’lere erişimin kolaylığı ve aynı ana bilgisayardan saniyede yapılabilecek istek sayısı için uygun hız sınırlamasının bulunmaması nedeniyle bunlara izin verildi.