Normal internet etkinliğinden farklı olan anormal DNS trafiğini inceledikten sonra ‘Decoy Dog’ adlı yeni bir kurumsal hedefleme kötü amaçlı yazılım araç seti keşfedildi.

Decoy Dog, siber suç operasyonlarını kolaylaştırmaya geçmeden önce güvenlik sağlayıcıları nezdinde iyi bir itibar oluşturmayı amaçlayarak, tehdit aktörlerinin stratejik etki alanı eskitme ve DNS sorgusu top sürme yoluyla standart tespit yöntemlerinden kurtulmasına yardımcı olur.

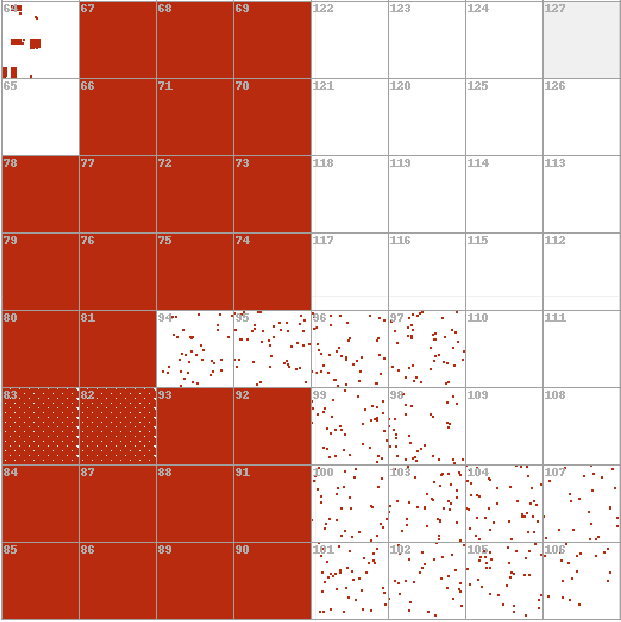

Infoblox araştırmacıları, araç setini, anormal veya şüpheli etkinlik belirtileri aramak için günlük 70 milyardan fazla DNS kaydının analizinin bir parçası olarak Nisan 2023’ün başlarında keşfetti.

Infoblox, Decoy Dog’un DNS parmak izinin, internetteki 370 milyon aktif alan arasında son derece nadir ve benzersiz olduğunu ve bu sayede tanımlamayı ve izlemeyi kolaylaştırdığını bildiriyor.

Bu nedenle, Decoy Dog’un altyapısına yönelik soruşturma, aynı operasyona bağlı birkaç C2 (komuta ve kontrol) alanının keşfedilmesine yol açtı ve bu sunuculardan gelen iletişimlerin çoğu Rusya’daki ana bilgisayarlardan geliyordu.

Daha fazla araştırma, bu etki alanlarındaki DNS tünellerinin, Decoy Dog araç takımı tarafından dağıtılan bir uzaktan erişim truva atı olan Pupy RAT’a işaret eden özelliklere sahip olduğunu ortaya çıkardı.

Pupy RAT, gizli (dosyasız) olması, şifreli C2 iletişimlerini desteklemesi ve etkinliklerini aracın diğer kullanıcılarıyla birleştirmelerine yardımcı olması nedeniyle devlet destekli tehdit aktörleri arasında popüler olan modüler, açık kaynaklı bir sömürü sonrası araç takımıdır.

Pupy RAT projesi, Windows, macOS, Linux ve Android dahil olmak üzere tüm büyük işletim sistemlerinde yükleri destekler. Diğer RAT’ler gibi, tehdit aktörlerinin komutları uzaktan yürütmesine, ayrıcalıkları yükseltmesine, kimlik bilgilerini çalmasına ve bir ağ aracılığıyla yanal olarak yayılmasına izin verir.

Aracı C2 iletişimleri için doğru DNS sunucusu yapılandırmasıyla dağıtmak bilgi ve uzmanlık gerektirdiğinden, daha az yetenekli aktörler Pupy RAT kullanmazlar.

“Bu çok parçalı (DNS) imza, (ilişkili) etki alanlarının yalnızca Pupy kullandığına değil, aynı zamanda Pupy’yi kuruluşta çok özel bir şekilde dağıtan büyük, tek bir araç seti olan Decoy Dog’un bir parçası olduğuna dair bize güçlü bir güven verdi. büyük kurumsal, tüketici olmayan cihazlar, ”infoblox raporunda açıkladı.

Ayrıca analistler, belirli bir periyodik ancak seyrek DNS isteği oluşturma modelini takip edecek şekilde yapılandırılmış tüm Decoy Dog etki alanlarında farklı bir DNS işaretleme davranışı keşfettiler.

Barındırma ve alan kaydı ayrıntılarıyla ilgili incelemeler, Decoy Dog operasyonunun 2022 Nisan ayının başlarından beri devam ettiğini ve bu nedenle araç setinin alan adlarının analitikte aşırı uç değerler göstermesine rağmen bir yılı aşkın süredir radarın altında kaldığını ortaya çıkardı.

.png)

Decoy Dog’un keşfi, internetin enginliğindeki anormal etkinliği tespit etmek için büyük ölçekli veri analitiği kullanmanın gücünü gösteriyor.

InfoBlox araştırmacıları, “Infoblox, Decoy Dog’un etki alanlarını raporunda listeledi ve savunucuların, güvenlik analistlerinin ve hedeflenen kuruluşların bu karmaşık tehdide karşı koruma sağlamasına yardımcı olmak için “Şüpheli Etki Alanları” listesine ekledi.”

“Decoy Dog’un keşfi ve en önemlisi, birbiriyle ilgisiz gibi görünen birkaç alanın aynı nadir araç takımını kullanması gerçeği, otomatik ve insani süreçlerin bu birleşiminin bir sonucuydu.”

Durum karmaşık olduğu ve keşfin DNS yönlerine odaklandığımız için gelecekte kendimiz dışında sektörden daha fazla ayrıntı gelmesini bekliyoruz.”

Şirket ayrıca, engellenenler listelerine manuel olarak eklemek için kullanılabilecek halka açık GitHub deposunda uzlaşma göstergelerini paylaştı.