Siber güvenlik manzarasında, kötü amaçlı yazılım tasarım ve saldırı metodolojilerinde eşi görülmemiş bir yenilik gösteren siber güvenlik manzarasında sofistike bir yeni Botnet ailesi ortaya çıktı.

İlk olarak Haziran 2025’te tespit edilen Hpingbot kötü amaçlı yazılımları, operasyonel gizliliği korurken dağıtılmış hizmet reddi saldırılarını düzenlemek için meşru çevrimiçi hizmetlerden ve ağ test araçlarından yararlanarak geleneksel botnet mimarilerinden önemli bir ayrılmayı temsil eder.

Tipik olarak Mirai veya Gafgyt gibi yerleşik ailelerin sızdırılmış kaynak kodundan elde edilen geleneksel botnetlerin aksine, Hpingbot, Go programlama dilini kullanarak sıfırdan inşa edilmiş tamamen orijinal bir yaratım olarak öne çıkıyor.

Bu platformlar arası tehdit, AMD64, MIPS, ARM ve 80386 dahil olmak üzere birden fazla işlemci mimarisi için derlenmiş varyantlarla hem Windows hem de Linux/IoT ortamlarını hedefler.

Kötü amaçlı yazılım geliştiricileri, yük yükü dağıtımı için popüler metin paylaşım platformu Pastebin’den yararlanarak ve DDOS saldırılarını başlatma için meşru ağ teşhis aracı Hping3’ü entegre ederek dikkat çekici bir beceriklilik gösterdiler.

NSFOCUS küresel analistleri, BOTNET’in faaliyetlerini Fuing Lab Global Tehdit Avcılık Sistemi aracılığıyla tanımladılar ve saldırganların ilk konuşlandırılmasından bu yana kötü amaçlı yazılımları sürekli olarak tekrarladığını ve geliştirdiğini ortaya koydu.

Hpingbot’un arkasındaki tehdit aktörleri, ABD ve Türkiye’nin de saldırılar yaşamasına rağmen, Alman hedeflerine özellikle odaklandılar.

Bu botnet’i özellikle ilgili yapan şey, çift amaçlı tasarımıdır-çeşitli DDOS saldırı vektörlerini başlatabilirken, birincil değeri, ransom yazılımları veya gelişmiş kalıcı tehdit bileşenleri de dahil olmak üzere daha tehlikeli bir kötü amaçlı yazılım için potansiyel bir dağıtım platformu olarak konumlandırma yeteneğinde yatmaktadır.

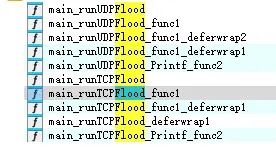

BotNet’in saldırı yetenekleri kapsamlıdır ve ACK sel, TCP sel, syn sel, UDP sel ve sofistike karma mod saldırıları dahil olmak üzere ondan fazla DDOS yöntemini desteklemektedir.

.webp)

İzleme verileri, 17 Haziran 2025’ten bu yana saldırganların birkaç yüz DDOS komutu yayınladığını, ancak botnet’in aktif kampanyalar arasında büyük ölçüde uykuda kaldığını ve sürekli saldırı kalıplarından ziyade stratejik operasyonel planlama önerdiğini göstermektedir.

Pastebin tabanlı yük dağıtım mekanizması

Hpingbot’un en yenilikçi yönü, Pastebin’in meşru altyapısını kullanan sofistike yük dağıtım sisteminde yatmaktadır.

.webp)

Kötü amaçlı yazılım, ikili içine sabit kodlu dört pastebin URL’yi yerleştirerek, geleneksel C2 algılama yöntemlerini atlayan dinamik bir komut ve kontrol mekanizması oluşturur.

Bu yaklaşım, saldırganların talimatları güncellemelerine, yeni yükleri dağıtmasına ve enfekte edilmiş ana bilgisayarlarla doğrudan geleneksel kanallar aracılığıyla iletişim kurmadan saldırı parametrelerini değiştirmesine olanak tanır.

Yükü teslimat işlemi, Hingbot, güncellenmiş talimatları almak için gömülü pastebin bağlantılarına temas ettiğinde başlar.

Bu bağlantılar, basit IP adreslerinden ek kötü amaçlı yazılım bileşenleri için indirme talimatları içeren karmaşık kabuk komut dosyalarına kadar içeriği sık sık değiştirir.

Kötü amaçlı yazılım, bu pastebin ile barındırılan talimatları işleyen, saldırganların yeni işlevselliği zorlamasını veya mevcut bileşenleri uzaktan tamamen değiştirmesini sağlayan özel bir güncelleme modülü içerir.

Bu sistem, her yerde bulunan pastebin platformu aracılığıyla tehlikeye atılan sistemlere kalıcı erişimi sürdürürken, saldırganlar altyapılarını hızla değiştirebileceğinden, dikkat çekici operasyonel güvenlik bilincini göstermektedir.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi