2023’ün ilk çeyreğinde hiper hacimli DDoS (dağıtılmış hizmet reddi) saldırıları, güvenliği ihlal edilmiş IoT cihazlarına güvenmekten, ihlal edilmiş Sanal Özel Sunuculardan (VPS) yararlanmaya dönüştü.

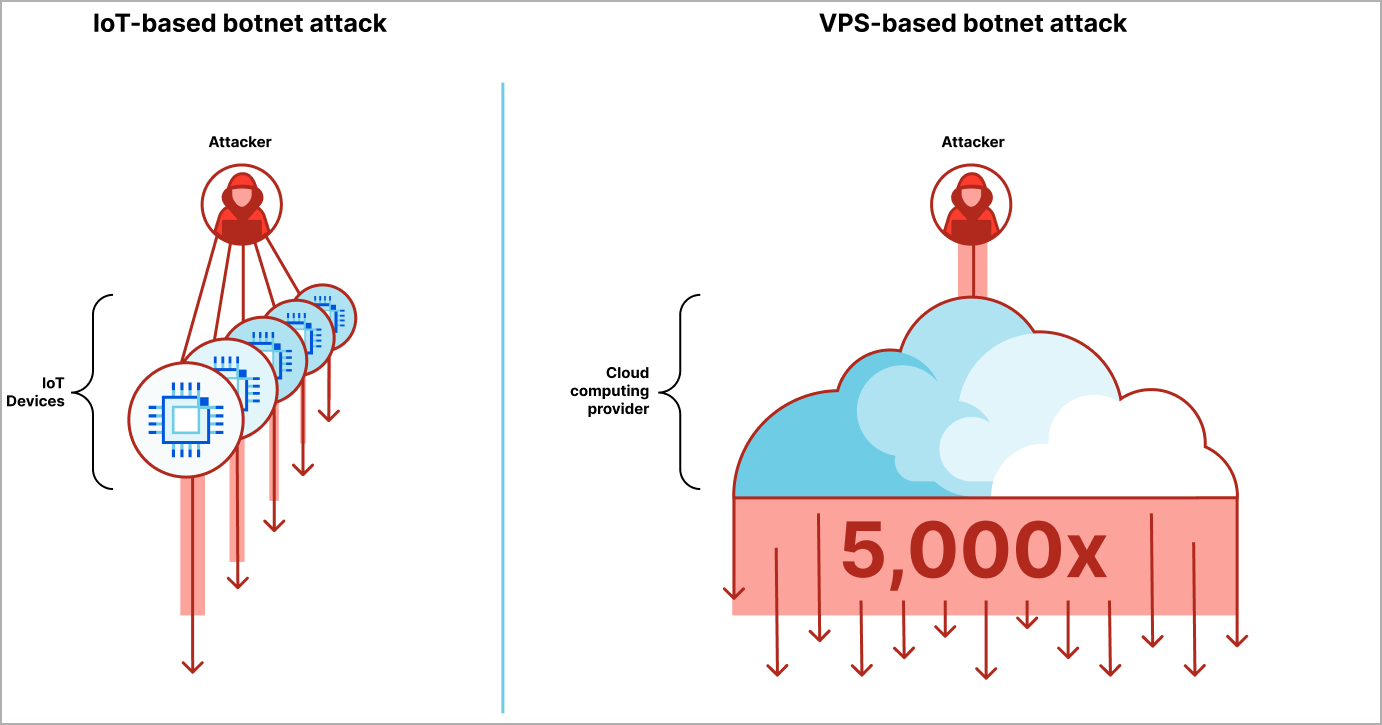

İnternet güvenlik şirketi Cloudflare’ye göre, yeni nesil bot ağları, bireysel olarak zayıf IoT cihazlarından oluşan büyük sürüler oluşturma taktiğini kademeli olarak terk etti ve şimdi sızdırılmış API kimlik bilgilerini veya bilinen istismarları kullanarak savunmasız ve yanlış yapılandırılmış VPS sunucularını köleleştirmeye doğru kayıyor.

Bu yaklaşım, tehdit aktörlerinin IoT tabanlı botnet’lerden 5.000 kata kadar daha güçlü olabilen yüksek performanslı botnet’leri daha kolay ve genellikle daha hızlı oluşturmasına yardımcı olur.

Raporda Cloudflare, “Yeni nesil bot ağları, cihaz miktarının çok azını kullanıyor, ancak her cihaz önemli ölçüde daha güçlü” diye açıklıyor.

“Bulut bilgi işlem sağlayıcıları, yeni kurulan şirketlere ve işletmelere yüksek performanslı uygulamalar oluşturmaları için sanal özel sunucular sunuyor. Dezavantajı ise saldırganların 5.000 kata kadar daha güçlü olabilen yüksek performanslı botnet’ler oluşturmasına da olanak sağlaması.”

Cloudflare, ortaya çıkan bu VPS tabanlı tehditleri ortadan kaldırmak için önemli bulut bilgi işlem sağlayıcıları ve ortaklarıyla birlikte çalışıyor ve bu yeni botnet’lerin önemli bir bölümünü ortadan kaldırmayı başardığını söylüyor.

Q1 ’23 DDoS manzarası

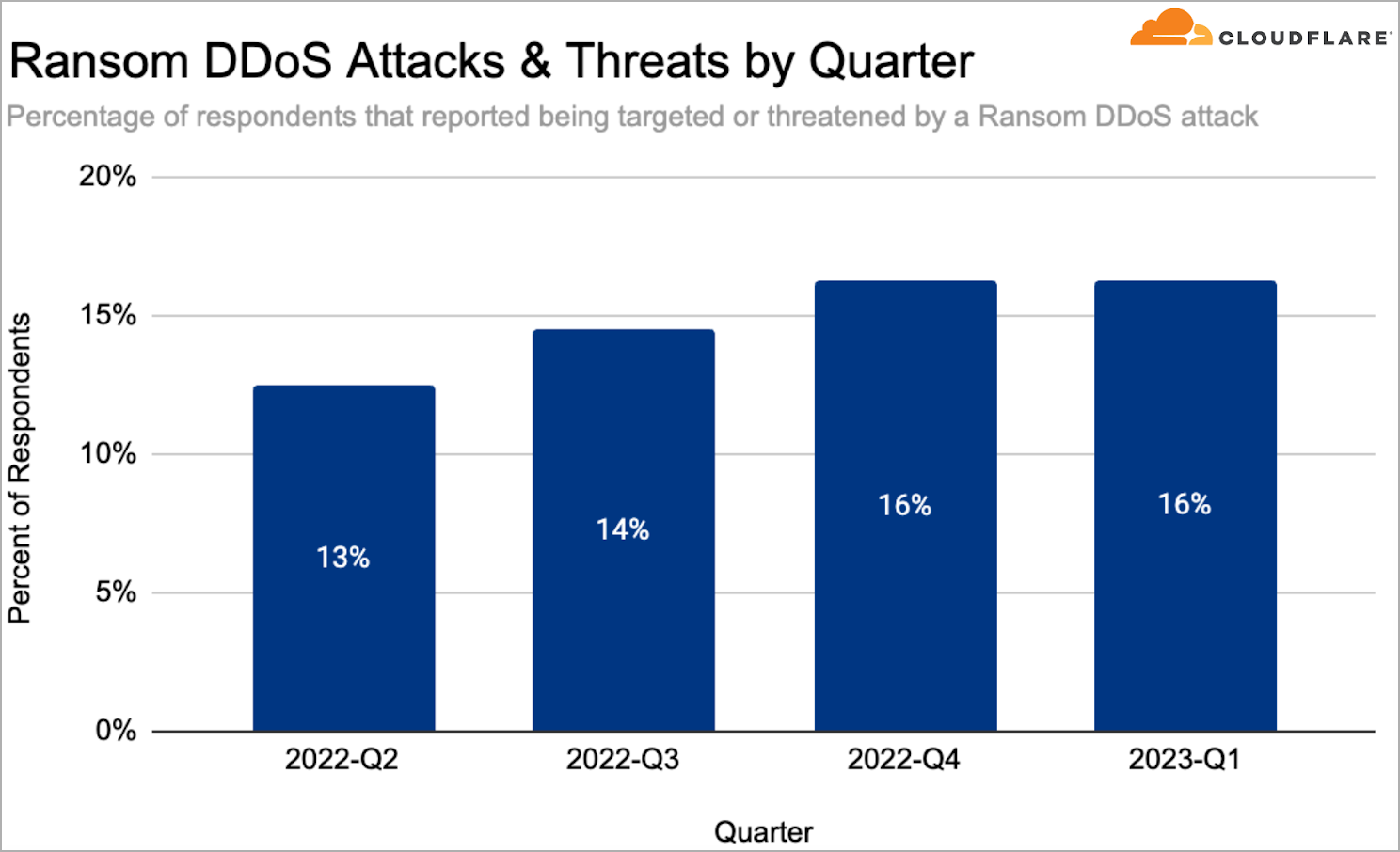

Genel olarak Cloudflare, yılın ilk çeyreğinde sabit DDoS etkinliği bildirdi ve fidye DDoS saldırılarında yıllık %60’lık kayda değer bir artışla, kaydedilen/raporlanan tüm DDoS saldırılarının %16’sını temsil ediyor.

Haraç tabanlı bu DDoS saldırıları, hedefi çöp trafiği ile bombardıman ederek hedefte hizmet kesintilerine neden olur ve kurban, saldırganın taleplerini karşılayana kadar süresiz olarak devam eder.

2023’ün ilk çeyreğinde DDoS saldırılarının genel olarak en çok hedef aldığı ülke İsrail oldu ve onu ABD, Kanada ve Türkiye izledi. İnternet hizmetleri, pazarlama, yazılım ve oyun/kumar en çok hedeflenen sektörlerdi.

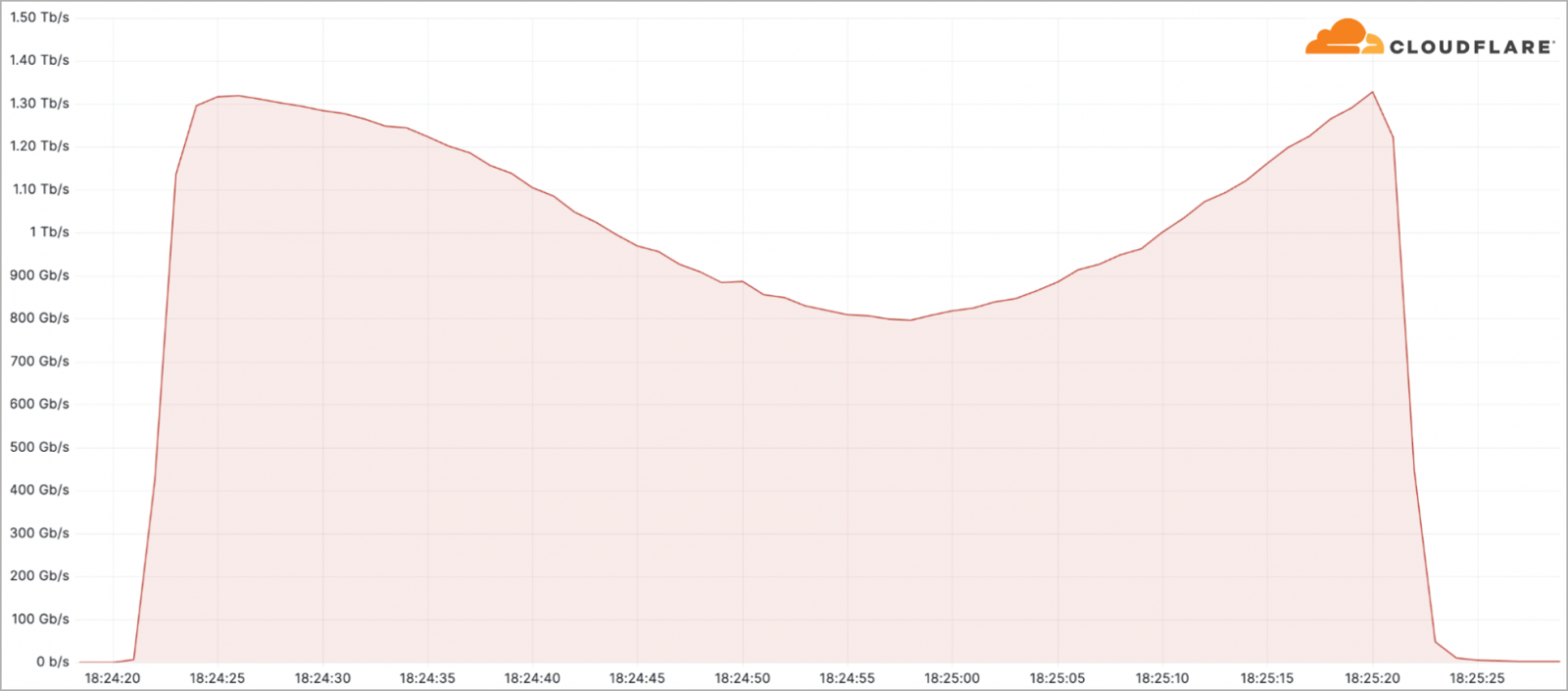

Cloudflare tarafından bu çeyrekte görülen en önemli saldırı, saniyede 71 milyon isteğin üzerine çıktı. Bir başka kayda değer olay, Güney Amerika’daki bir telekomünikasyon hizmet sağlayıcısını hedef alan saniyede 1,3 terabit DDoS saldırısıydı.

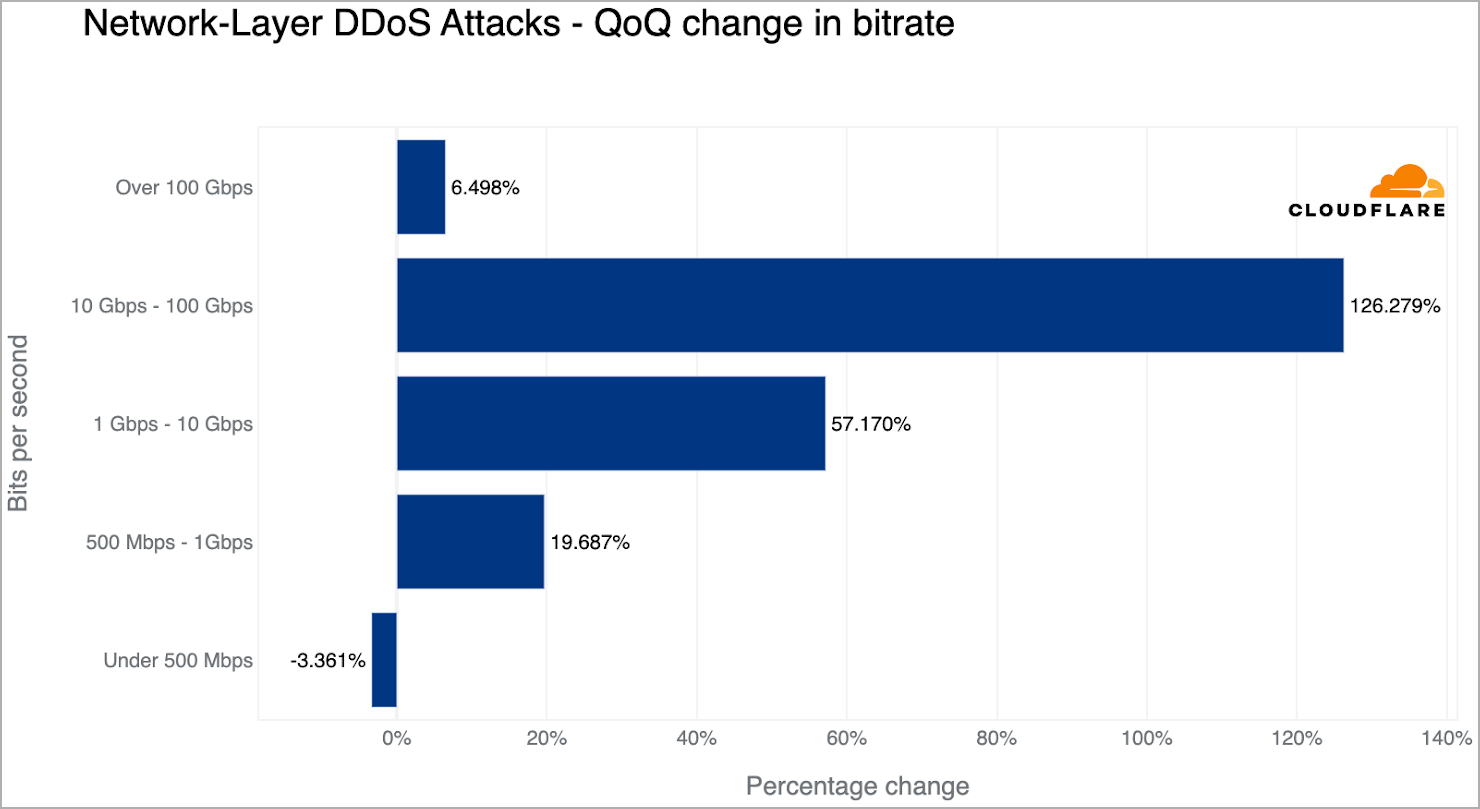

Saldırıların boyutu ve süresi açısından çoğu (%86,6) 10 dakikanın altında sürerken, %91’i 500 Mbps’yi geçmedi.

Ancak, önceki çeyreğe göre yaklaşık %6,5’lik bir artış kaydeden 100 Gbps’yi aşan saldırılarla daha büyük saldırıların sayısı artmaya devam ediyor.

Gelişmekte olan trendler

DDoS saldırıları birçok şekilde ortaya çıkabilir ve savunmalar bunları ele alacak şekilde geliştikçe, saldırganlar yeni yöntemler geliştirebilir veya daha yeni koruma sistemlerinin artık öncelik vermeyebileceği eski taktiklere geri dönebilir.

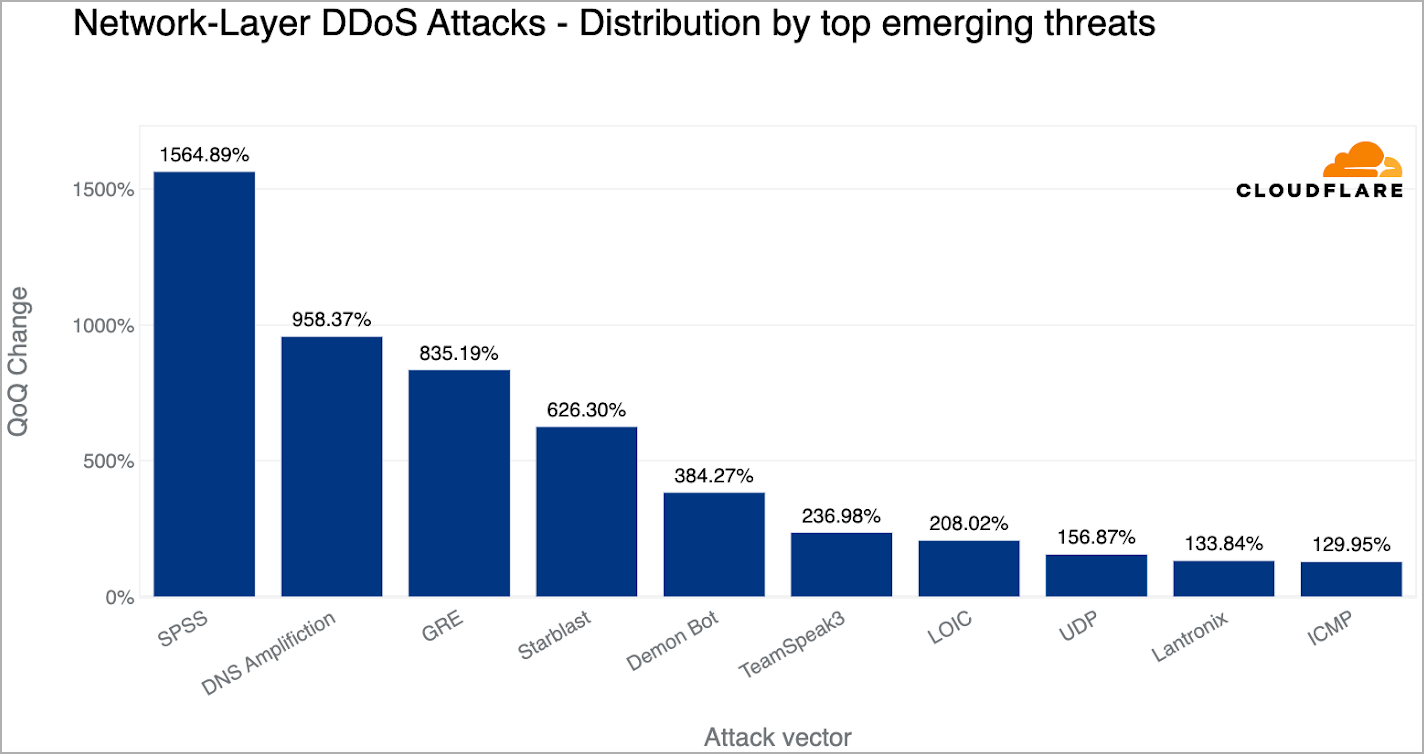

Bu çeyrekte, Cloudflare aşağıdaki yeni trendleri kaydetti:

- SPSS’de %1.565 QoQ artışı (istatistiksel ürün ve hizmet çözümleri) tabanlı DDoS saldırıları. Bu, yansıma DDoS saldırılarını başlatmak için kullanılan Sentinel RMS Lisans Yöneticisi hizmetindeki iki açıktan (CVE-2021-22731 ve CVE-2021-38153) yararlanılarak desteklenir.

- DNS amplifikasyonunda QoQ’da %958 artış Saldırganların büyük miktarda trafik oluşturmak için DNS altyapısı kusurlarından yararlandığı DDoS saldırıları.

- GRE’de QoQ %835 artış Saldırganların kurbanın ağını çöp isteklerle doldurmak için GRE protokolünü kötüye kullandığı (jenerik yönlendirme kapsülleme) tabanlı DDoS saldırıları.

2023’ün 1. çeyreğindeki DDoS saldırıları, geniş bir sektör yelpazesini hedefleyerek boyut ve süre açısından bir artış eğilimi gösteriyor. Bu nedenle, etkili savunma stratejileri, otomatik tespit ve hafifletme çözümleri gerektirir.